En el pasado, se descubrió que Citrix tenía una vulnerabilidad de día cero en su controlador de entrega de aplicaciones (ADC) Citrix NetScaler, lo que hizo posible que actores maliciosos llevaran a cabo la ejecución remota de código.

Se descubrió que la vulnerabilidad de día cero se estaba utilizando de forma salvaje, por lo que se le asignó el CVE ID 2023-3519 y la clasificación de gravedad de 9,8 (crítica). Citrix proporcionó soluciones para abordar la vulnerabilidad, pero no había forma de determinar si un dispositivo Citrix en particular se había visto comprometido o no.

Un nuevo informe afirma que se ha descubierto que más de 1900 NetScalers todavía están infectados con una puerta trasera. Esta información se obtuvo durante una investigación reciente.

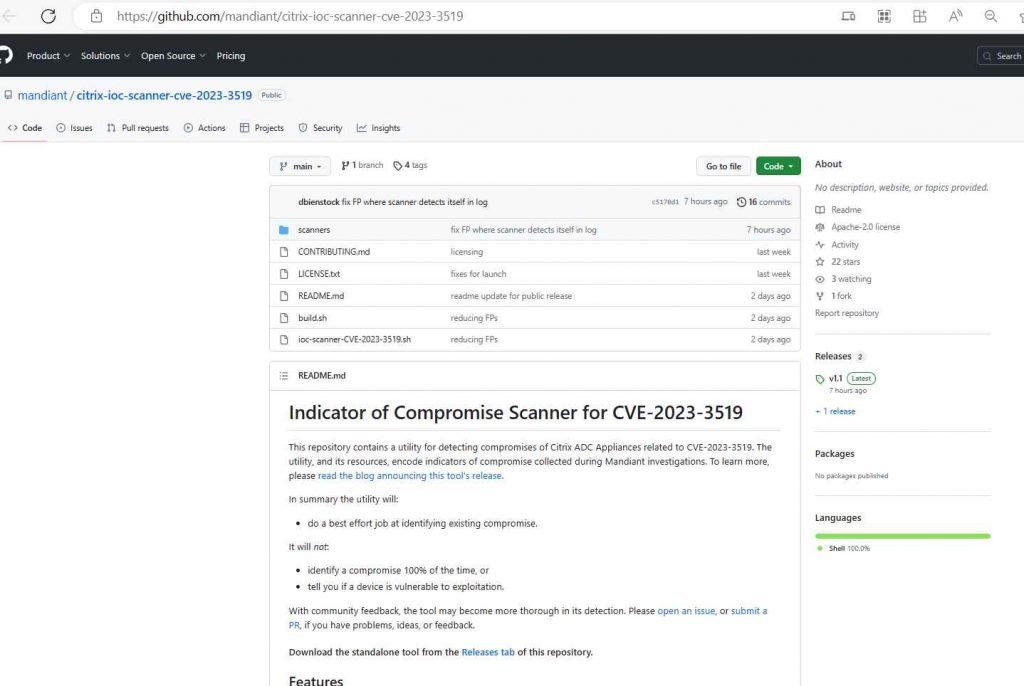

Mandiant ha lanzado una herramienta para ayudar a los defensores de las empresas a determinar si los dispositivos de red de Citrix han sido pirateados debido al hecho de que miles de productos de red de Citrix aún son susceptibles a una vulnerabilidad importante que no ha sido parcheada y a la que se puede acceder en Internet.

Citrix ADC y Citrix Gateway versión 13.1, Citrix ADC y Citrix Gateway versión 13.0, Citrix ADC y Citrix Gateway versión 12.1, Citrix ADC y Citrix Gateway versión 12.0 son todas versiones compatibles con las que se puede utilizar IoC Scanner.

El 18 de julio, Citrix lanzó un parche para la vulnerabilidad crítica de día cero (CVE-2023-3519) en sus productos de puerta de enlace y controlador de entrega de aplicaciones NetScaler. La compañía también recomendó que las empresas que usan los productos vulnerables implementen la solución de inmediato. La vulnerabilidad podría explotarse para permitir la ejecución de código remoto no autenticado. La vulnerabilidad ya está siendo explotada agresivamente por varias organizaciones de amenazas, que lo hacen mediante el establecimiento de shells web dentro de las redes corporativas y llevando a cabo cientos de ataques.

Según los hallazgos de los investigadores, todavía hay cerca de 7.000 ejemplos disponibles en la web. Alrededor de 460 de ellos tenían Web shells instalados, muy probablemente como resultado de estar comprometidos.

Esta aplicación, que se puede encontrar en GitHub, fue desarrollada por Mandiant y tiene la capacidad de determinar las rutas del sistema de archivos de malware conocido, actividades posteriores a la explotación en el historial de shell, etc. El script Bash independiente se puede ejecutar directamente en un dispositivo Citrix ADC para buscar indicaciones conocidas en archivos, procesos y puertos. (La utilidad debe ejecutarse en el dispositivo en modo en vivo mientras está conectado como raíz). Según Mandiant, también puede examinar una imagen forense que se ha montado para usar en una investigación.

Esta aplicación tiene una amplia variedad de funciones, como escanear,

Ruta del sistema de archivos que podría ser un malware

Historial de shell para comandos sospechosos

Directorios y archivos de NetScaler que coinciden con IOC

Permisos o propiedad de archivos sospechosos

Instancias de Crontab

Procesos maliciosos que se ejecutan en el sistema

Esta solución, que fue creada en asociación con Citrix y Mandiant, tiene el único propósito de ayudar a las empresas a prevenir sistemas comprometidos y buscar evidencia de su presencia.

Según Mandiant, el IoC Scanner hará un “trabajo de mejor esfuerzo” para detectar elementos comprometidos; sin embargo, es posible que no pueda localizar todos los dispositivos infectados o determinar si el dispositivo es susceptible o no de ser explotado. Según la empresa, “no se garantiza que esta herramienta encuentre todas las pruebas de compromiso o todas las pruebas de compromiso relacionadas con CVE 2023-3519”, que es una vulnerabilidad.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad