Sudo es una de las herramientas más esenciales poderosas y de uso frecuente que viene como un comando central preinstalado en macOS y prácticamente en cualquier otro sistema operativo basado en UNIX o Linux. También es uno de los programas que viene preinstalado como comando principal. Un administrador del sistema tiene la capacidad de delegar autoridad a ciertos usuarios o grupos de usuarios mediante el uso del comando sudo (su “do”), que proporciona un seguimiento de auditoría de los comandos que se ejecutaron y los argumentos que se pasaron a esos comandos. Esto le permite al administrador otorgar a ciertos usuarios o grupos de usuarios la capacidad de ejecutar algunos o todos los comandos como raíz u otro usuario.

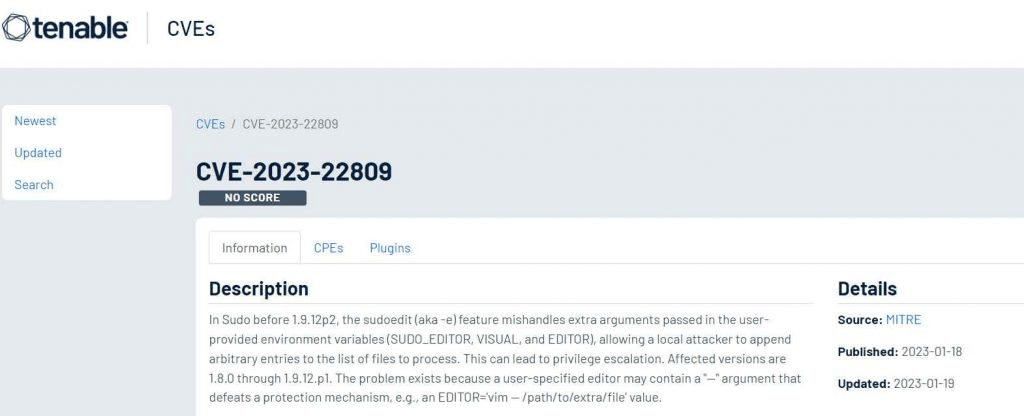

Se encontró una nueva sudo vulnerabilidad. Estaba en sudoedit ( sudo -e) falla. Con él los atacantes pueden editar archivos arbitrarios y por lo tanto las máquinas corrían el riesgo de que se hackearan y se robara la información.

Los investigadores Matthieu Barjole y Victor Cutillas de Synacktiv descubrieron la debilidad, a la que se le dio el identificador CVE-2023-22809 en la función sudoedit para Linux. Esta vulnerabilidad podría permitir que un usuario malintencionado con acceso sudoedit edite archivos arbitrarios en un sistema que ejecuta Linux.

Para dar a sus usuarios la capacidad de elegir el editor de su elección, Sudo utiliza variables de entorno proporcionadas por el usuario. El contenido de estas variables proporciona información adicional al comando que finalmente se envía a la función sudo edit(). Este último por otro lado depende de la existencia del argumento — para establecer la lista de archivos que necesitan ser editados. Esta lista se puede cambiar mediante la inserción de un argumento — adicional en una de las variables de entorno aprobadas, lo que luego puede conducir a una escalada de privilegios mediante la modificación de cualquier otro archivo con los derechos del usuario RunAs. Esta vulnerabilidad aparece después de que se haya completado la validación de la política de sudoers.

Las versiones de sudo que salieron antes de la 1.8.0 generaron el vector de argumento de una manera diferente y no se ven afectadas por esta vulnerabilidad. Se recomienda enfáticamente que los usuarios actualicen sus sistemas con la versión más reciente.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad