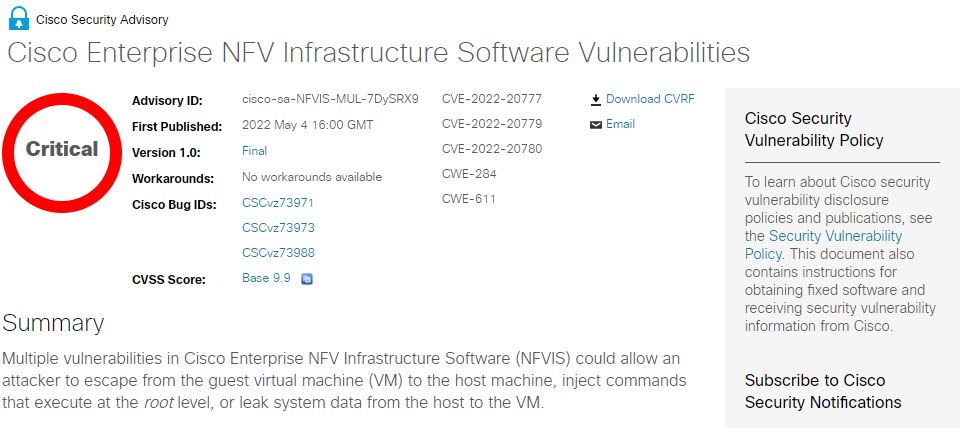

En su más reciente aviso de seguridad, Cisco anunció la corrección de diversas fallas en su software NFV Infrastructure Software (NFVIS), una solución de virtualización de red para la administración de funciones de red virtual (VNF). Dos de las fallas corregidas son consideradas críticas y podrían ser explotadas por actores de amenazas para la ejecución de comandos con privilegios root y para ataques de evasión de máquina virtual invitada.

A través de su Equipo de Respuesta a Incidentes de Seguridad de Productos (PSIRT), la compañía menciona que por el momento no se ha detectado algún código para la explotación de la falla disponible públicamente ni se han reportado intentos de explotación activa.

La primera de las fallas críticas fue identificada como CVE-2022-20777 y reside en la función Next Generation Input/Output (NGIO) de Cisco NFVIS. Según el reporte, la falla existe debido a la inadecuada restricción de invitados, lo que permitiría a los actores de amenazas autenticados escapar de la máquina virtual y obtener acceso root al host para el despliegue de ataques rápidos y que no requieren interacción del usuario objetivo.

Según Cisco, la falla podría ser explotada enviando una llamada API desde una máquina virtual que se ejecutará con privilegios de nivel root en el host NFVIS. Un ataque exitoso podría permitir que los hackers tomen control total del host NFVIS.

Por otra parte, CVE-2022-20779 fue descrita como una vulnerabilidad de inyección de comandos en el proceso de registro de imágenes de Cisco Enterprise NFVIS que existe debido a la validación incorrecta de entradas. Un hacker malicioso no autenticado podría explotar la falla de forma remota para inyectar comandos con privilegios root en el host durante el proceso de registro de imágenes; a diferencia del ataque anterior, la explotación de esta falla requiere interacción del usuario afectado.

Los hackers podrían explotar esta falla engañando al administrador de una máquina host objetivo para que instale una imagen con metadatos especialmente diseñados, o que permitiría la ejecución de comandos con privilegios root en el proceso de registro de la máquina virtual.

Las vulnerabilidades residen en Cisco NFVIS v4.0 y anteriores, y fueron corregidas con el lanzamiento de v4.7.1, por lo que se recomienda a los usuarios de implementaciones afectadas corregir a la brevedad. Por el momento se desconocen soluciones alternativas para estas vulnerabilidades.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad