Los equipos de seguridad de Sophos anunciaron la corrección de una vulnerabilidad de ejecución remota de código (RCE) en la familia de productos Sophos Firewall para entornos domésticos y empresariales. Sophos Firewall incluye TLS e inspección de tráfico de red cifrada, sandboxing, análisis de paquetes y sistemas de prevención de intrusiones.

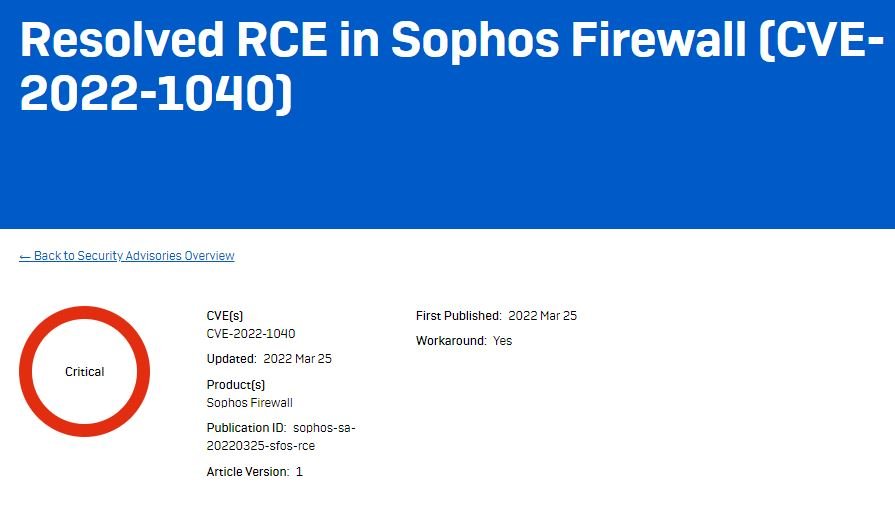

Identificada como CVE-2022-1040, la vulnerabilidad recibió una puntuación de 9.8/10 según el Common Vulnerability Scoring System (CVSS) y reside en Sophos Firewall v18.5 MR3 y anteriores.

Este error fue descrito como un problema de evasión de autenticación que se encuentra en el portal de usuario y en los puntos de acceso de Webadmin Sophos Firewall. La falla ya ha sido abordada, aunque no se han compartido detalles técnicos adicionales debido a que el riesgo de explotación sigue activo.

Los usuarios de Sophos Firewall con instalación automática de actualizaciones ya deben haber recibido el parche, aunque la compañía invita a los usuarios que no reciben actualizaciones automáticas a verificar que sus sistemas ejecuten las más recientes versiones de software disponibles.

Una solución alternativa se basa en la desactivación completa del acceso WAN al portal de usuario, además de usar una solución de red privada virtual (VPN) para mitigar el riesgo de ataque.

Además de corregir esta vulnerabilidad crítica, Sophos anunció el lanzamiento de dos actualizaciones para abordar fallas en su solución Unified Threat Management (UTM). Identificada como CVE-2022-0652, la primera de estas fallas existe debido a que UTM almacena hashes de contraseña SHA512crypt en los archivos de registro, lo que permitiría a los usuarios locales leer los archivos de registro y obtener acceso a datos confidenciales; esta falla recibió un puntaje CVSS de 2.9/10.

Por otra parte, CVE-2022-0386 existe debido a la insuficiente sanitización de los datos proporcionados por el usuario en Mail Manager, lo que permitiría a los actores de amenazas remotos enviar solicitudes especialmente diseñadas a UTM para ejecutar comandos SQL arbitrarios en la base de datos de la aplicación, poniendo en riesgo los datos almacenados. La falla recibió una puntuación CVSS de 7.7/10.

Ambas fallas residen en todas las versiones de Sophos UTM anteriores a v9.710 MR10. Los parches para abordar estas vulnerabilidades ya están disponibles.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad