Un reciente reporte señala la detección de Bvp47, un backdoor para sistemas Linux desarrollado por Equation Group, un grupo de actores de amenazas presuntamente vinculado a la Agencia de Seguridad Nacional de E.U. (NSA). Aunque fue incluido en la base de datos de VirusTotal en 2013, este backdoor sigue activo y ha permanecido oculto en incontables implementaciones.

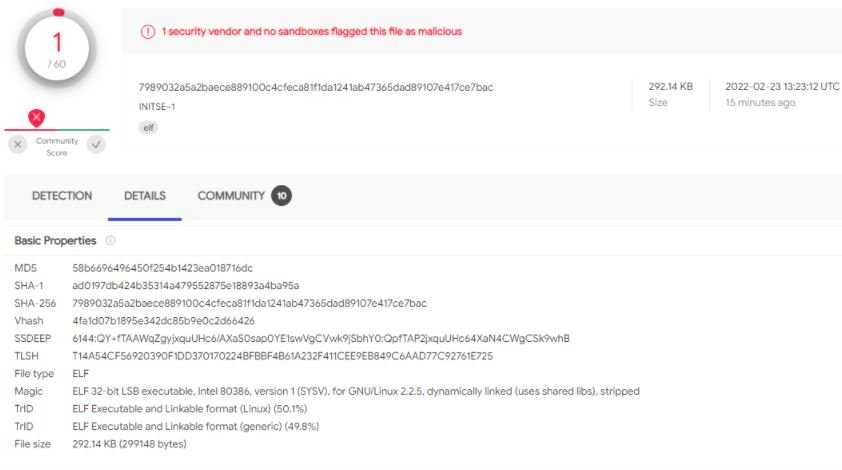

Los primeros reportes indicaban que solo un motor antivirus era capaz de detectar una muestra de Bvp47, aunque con el paso de las horas se han conocido más indicadores de compromiso, lo que permitirá mejorar considerablemente la detección de esta amenaza de seguridad.

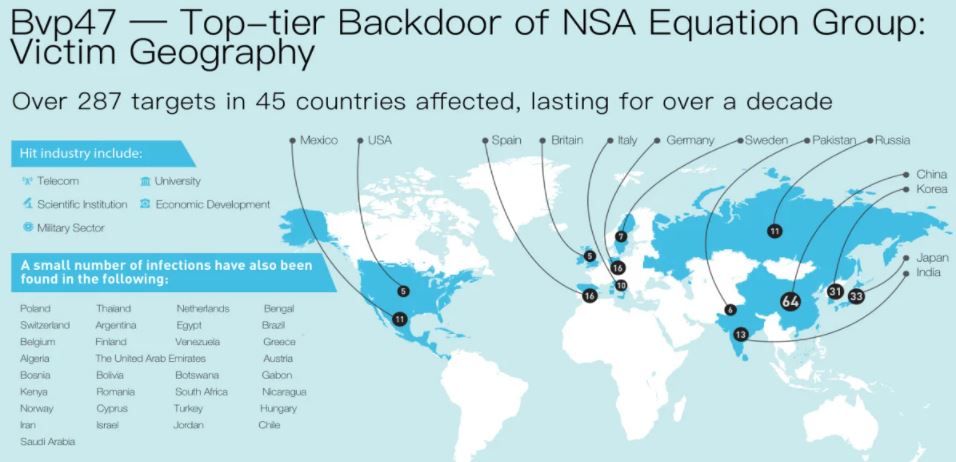

El backdoor fue identificado por primera vez por la firma de seguridad china Pangu Lab, describiéndolo como un desarrollo avanzado para Linux con capacidades de acceso remoto protegido a través de un algoritmo de criptografía asimétrica RSA, que requiere una clave privada para su habilitación. Este malware habría impactado en casi 300 organizaciones en 45 países, pasando desapercibido por casi 10 años.

Esta clave privada fue encontrada en las filtraciones publicadas por los hackers de Shadow Brokers, además de otras herramientas de hacking y exploits día cero usados por Equation Group. El backdoor también podría operar en las principales distribuciones de Linux, incluyendo JunOS, FreeBSD y Solaris.

Un análisis automatizado posterior parece confirmar la autoría de Bvp47, ya que comparte múltiples características con otro backdoor desarrollado por Equation Group. Acorde a los expertos de Kaspersky, este backdoor comparte un 30% de las cadenas de código con otro malware identificado en 2018 y disponible en las bases de datos de VirusTotal.

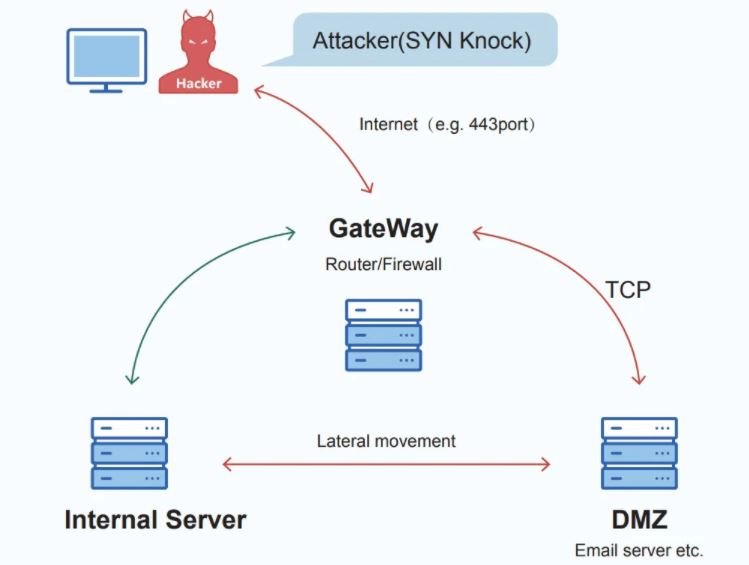

Sobre el ataque de Bvp47, los investigadores señalan que los actores de amenazas controlan 3 servidores, uno responsable de los ataques externos y otras dos máquinas internas a cargo de un servidor email y un servidor empresarial.

Los atacantes establecen una conexión entre el servidor externo y el servidor email a través de un paquete TCP SYN con una carga útil de 264 bytes. Posteriormente el servidor email se conecta al servicio SMB del servidor comercial para realizar algunas operaciones confidenciales, incluyendo la ejecución de scripts PowerShell.

Luego, el servidor comercial se conectó al servidor email para la descarga de archivos adicionales, incluido el script de Powershell y los datos cifrados de la segunda etapa. La conexión entre las máquinas internas permite la transmisión de datos cifrados a través de un protocolo especializado.

La amenaza sigue activa, por lo que se recomienda a los administradores de sistemas revisar el informe completo para estar al tanto de los indicadores de compromiso que evidencian una infección de Bvp47.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad