Especialistas en ciberseguridad reportan la detección de cinco vulnerabilidades críticas en el software de pila de telecomunicaciones FreeSwitch. Identificadas por Enable Security, la explotación exitosa de estas fallas permitiría a los actores de amenazas desplegar ataques de denegación de servicio (DoS), errores de autenticación y extraer información confidencial.

Como algunos usuarios recordarán, FreeSwitch es una pila de telecomunicaciones de código abierto empleada por toda clase de dispositivos, desde Raspberry Pi hasta servidores de múltiples núcleos. Los investigadores que detectaron las fallas colaboraron con los desarrolladores para el lanzamiento de FreeSwitch v1.10.7, versión segura lanzada la semana pasada.

Las vulnerabilidades involucran servicios relacionados con Web Real-Time Communication (WebRTC), una tecnología que permite la comunicación de audio y video dentro de las páginas web sin la necesidad de instalar plugins adicionales, además de la administración de otros protocolos.

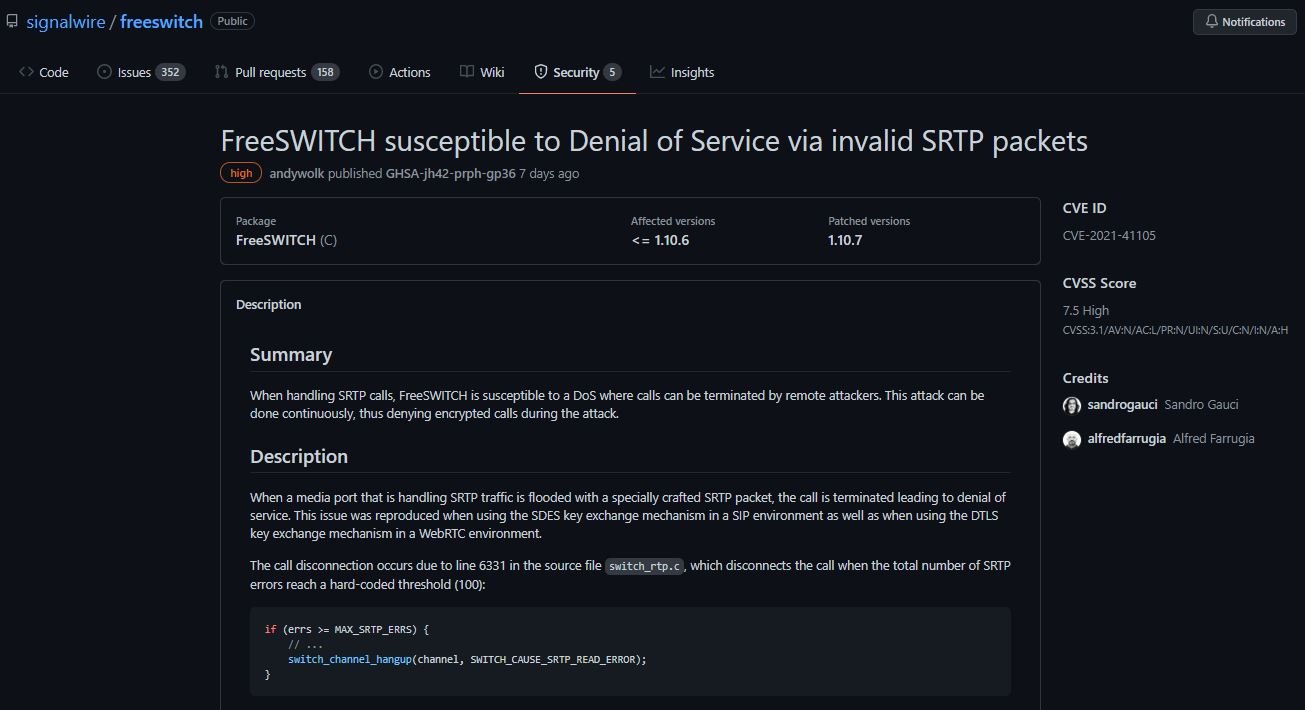

Identificada como CVE-2021-41105, la primera de las fallas permitiría a los actores de amenazas desconectar cualquier llamada en ucrso generando una condición DoS en una instalación FreeSwitch mediante el envío de paquetes SRTP no válidos. La falla recibió un puntaje de 7.5/10 según el Common Vulnerability Scoring System (CVSS).

En segundo lugar, CVE-2021-41145 recibió un puntaje CVSS de 8,6 y permitiría conducir a una condición DoS mediante una infestación de solicitudes SIP. La memoria del sistema objetivo se puede agotar si un ataque tiene como objetivo un conmutador con suficientes mensajes SIP chatarra.

Por otra parte, CVE-2021-37624 surge de las deficiencias en la forma en que FreeSwitch autenticaba las solicitudes de mensajes SIP. De forma predeterminada, las solicitudes SIP “MESSAGE” no se autentican en las versiones afectadas de FreeSwitch, lo que permitiría el despliegue de ataques de spam y falsificación de mensajes.

La cuarta falla, identificada como CVE-2021-41158, habría permitido a los actores de amenazas desplegar ataques de fuga de resumen SIP contra FreeSwitch, aprovechando los datos filtrados para determinar la contraseña de una puerta de enlace.

La última falla, sin identificador CVE, reside en un mecanismo de autenticación de solicitudes SIP “SUBSCRIBE” y su explotación crearía un riesgo de privacidad poco considerable.

Se recomienda a los usuarios de implementaciones afectadas corregir a la brevedad para mitigar el riesgo de explotación.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad