Un reporte presentado por investigadores de Kaspersky Lab señala la detección de un grupo chino dedicado al ciberespionaje que ha atacado a múltiples objetivos al sur de Asia desde mediados de 2020. Identificado como GhostEmperor, este grupo cuenta con acceso a sofisticadas herramientas de hacking y parece enfocarse en generar persistencia en los sistemas afectados mediante el uso de un rootkit funcional incluso en sistemas protegidos y actualizados.

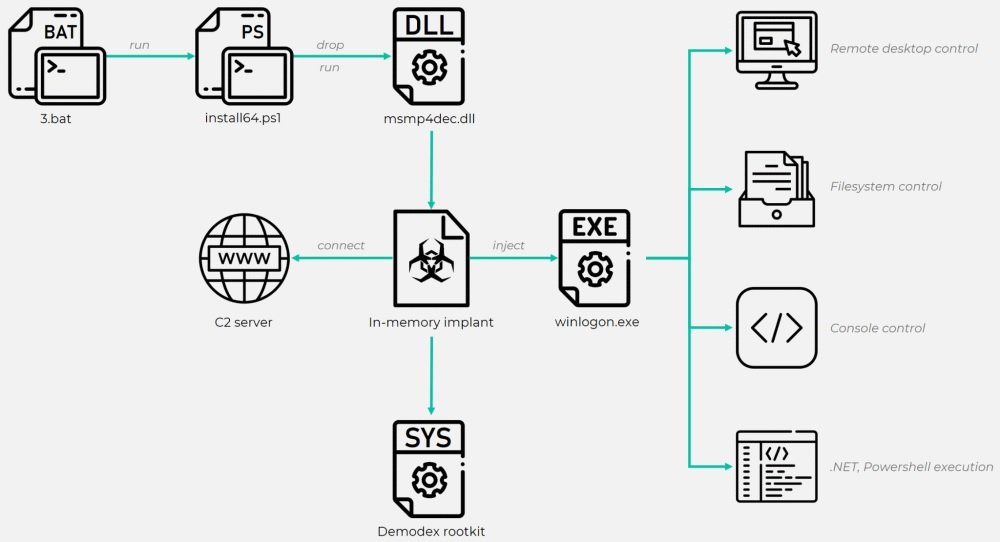

Kaspersky cree que los hackers encuentran su punto de entrada a los sistemas afectados en servidores públicos, usando exploits para servidores Apache, Microsoft Exchange y Oracle para el compromiso inicial y posteriormente cambiar a sistemas críticos en la red afectada. Los expertos también mencionan que los hackers usan una amplia variedad de scripts para la inyección de un backdoor en las redes comprometidas.

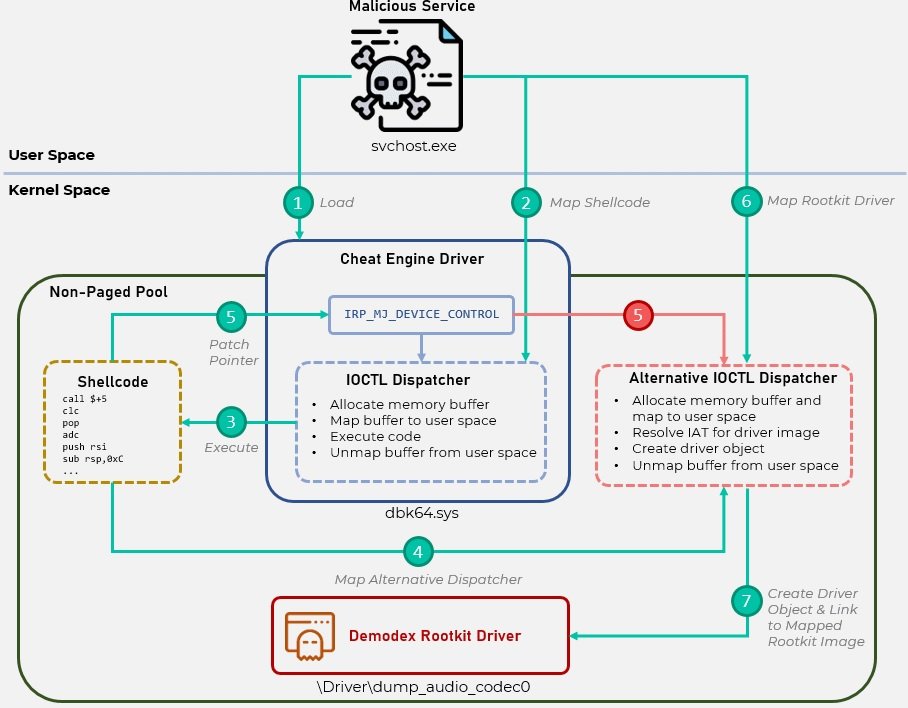

El backdoor permite a los hackers descargar y ejecutar Cheat Engine, una herramienta utilizada por algunos miembros de la comunidad gamer para hacer trampa en diversos videojuegos. Los expertos señalan que este grupo se aprovechó de los poderosos drivers de esta herramienta para evadir los mecanismos de seguridad en sistemas Windows y completar la instalación del rootkit.

El rootkit, identificado como Demodex, es descrito como una herramienta extremadamente avanzada y permite a los actores de amenazas mantener el acceso al sistema afectado incluso después de una reinstalación, aseguran los expertos.

Otra característica de GhostEmperor es que este malware está equipado con toda clase de técnicas para evadir la detección, lo que permite mantener la persistencia en el sistema afectado. Los atacantes recurren a otro ingenioso truco que consiste en modificar las comunicaciones entre los hosts infectados y sus servidores de comando y control volviendo a empaquetar los datos como formatos multimedia falsos.

Por otra parte, las aplicaciones de seguridad que detecten tráfico de GhostEmperor normalmente lo habrían clasificado como archivos RIFF, JPEG o PNG alojados en un servidor de Amazon como un último truco para evadir la detección. Si bien Kaspersky no reveló el nombre de las organizaciones afectadas, mencionan que GhostEmperor ha apuntado contra entidades gubernamentales y empresas de telecomunicaciones en Malasia, Tailandia, Vietnam e Indonesia, además de que se detectaron incidentes aislados en Egipto y Etiopía.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad