Desde hace un tiempo, los investigadores Rapid7 Tod Beardsley y Deral Heiland han estado buscando vulnerabilidades en varios Sistemas de Gestión de Red (NMS). Con la ayuda del investigador independiente Mateo Klenow, encontraron más de una docena de vulnerabilidades que afectan a nueve productos de administración diferentes: Castle Rock SMNPc, CloudView NMS, WhatsUp Gold, ManageEngine OpUtils, Netikus EventSentry, Opmantek INM, Opsview Monitor, Paessler PRTG y Spiceworks Desktop.

Los sistemas de administración de red se utilizan para descubrir, gestionar y realizar seguimiento de varios dispositivos en una red (por ejemplo, enrutadores, conmutadores, equipos de escritorio, impresoras, etcétera). En general, utilizan el protocolo Protocolo Simple de Administración de Red (SNMP) para intercambiar y dar formato a los mensajes de administración, y es precisamente a través de este protocolo que estos sistemas pueden ser atacados.

“Estos sistemas son objetivos atractivos para los atacantes que buscan aprender sobre algún nuevo entorno empresarial. Un sistema de administración comprometido puede servir como un mapa del tesoro, llevando a los atacantes a los más valiosos (y tal vez nada obvios) objetivos, tales como la impresora que se encarga del cálculo de nómina o el servidor central de recursos humanos que contiene información de identificación personal sobre la base de empleados,” señalaron los investigadores.

“Además, ¿por qué gastar tiempo y arriesgarse a ser descubierto mediante el escaneo de la red desde un sistema comprometido controlado por el atacante, cuando uno simplemente podría aprovecharse de un NMS de trabajo que ya está diseñado para monitorear toda la red?”

Las vulnerabilidades

Las vulnerabilidades encontradas pueden ser explotados a través de tres vectores de ataque distintos:

- Ataques XSS sobre los datos SNMP proporcionados por el agente

- Ataques XSS sobre mensajes de alerta Trap de SNMP (que son enviadas por los agentes SNMP para notificar al administrador de la red de cualquier cambio de estado)

- Procesamiento de formato de cadena en la consola de administración web (prácticamente todos los modernos NMS se gestionan a través de ellos).

El primer tipo de ataque se puede montar mediante la introducción de un nuevo dispositivo en la red. El NMS “descubre” y lo identifica a través de datos SNMP proporcionados por él. Estos datos se muestran en la consola web de los sistemas y puede desencadenar un ataque XSS. Este tipo de ataque requiere un atacante local para poder agregar un dispositivo malicioso a la red.

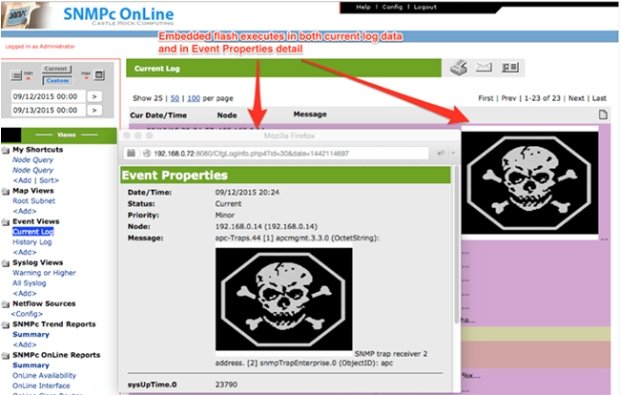

El segundo tipo se puede montar mediante la inyección de Flash en mensajes de captura SNMP fácilmente falsificados que serán entregados a la consola de administración, lo que permite que una cadena de ataque XSS pueda ser embebida en él. El atacante debe ocupar un lugar en la red.

El tercero también se puede iniciar a través de mensajes de alerta trap falsos, y especialmente diseñados.

Para más detalles sobre cada una de las vulnerabilidades, consulte esta entrada de blog.

La buena noticia es que todas las fallas encontradas ya se han corregido y los usuarios de los productos antes mencionados pueden descargar actualizaciones de seguridad con las correcciones.

Fuente:https://www.seguridad.unam.mx/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad