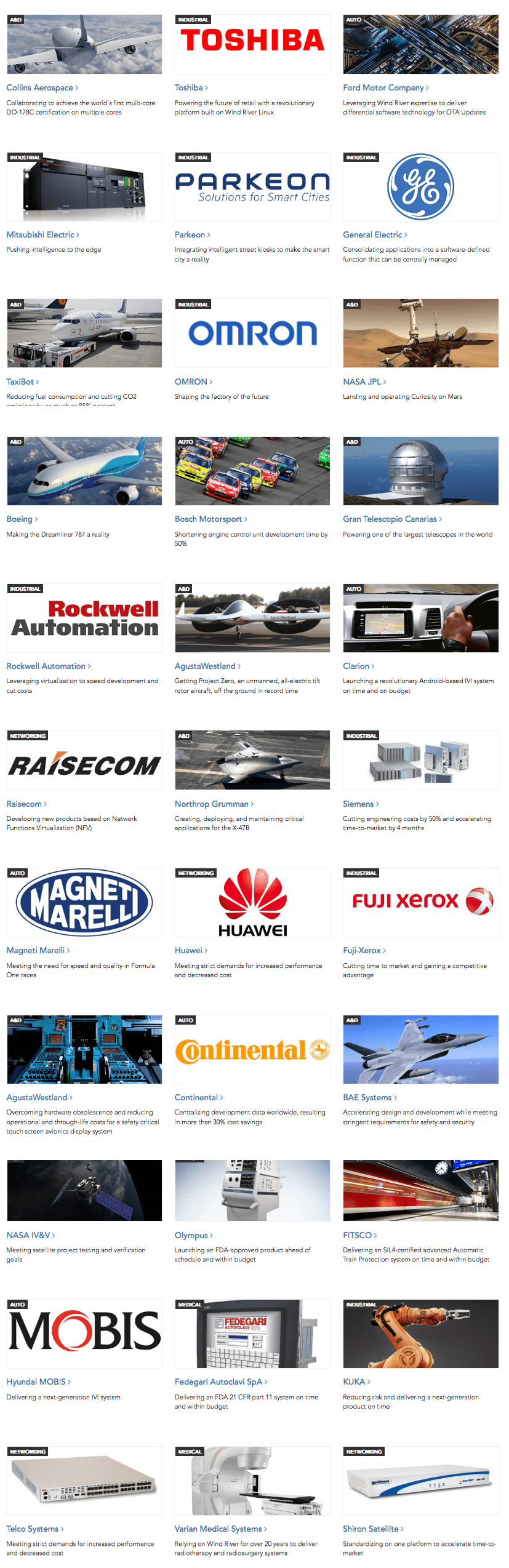

Un serio problema de ciberseguridad acaba de ser revelado y podría tomar meses, incluso años, en ser solucionado. Un grupo de expertos en seguridad en redes descubrió al menos once vulnerabilidades día cero en el sistema operativo para sistemas integrados en tiempo real (RTOS) VxWorks. Esto es grave considerando que este sistema impulsa más de 2 mil millones de dispositivos en campos como la defensa, la industria, medicina, redes y otras infraestructuras críticas.

De ser explotadas, estas fallas podrían permitir a los hackers esquivar cualquier software de seguridad común para tomar control total de los dispositivos vulnerables, incluso podrían provocar interrupciones en el funcionamiento de estos sistemas al igual que la explotación de la vulnerabilidad conocida como “EternalBlue”.

A continuación, los especialistas en seguridad en redes enlistan las seis vulnerabilidades día cero más peligrosas descubiertas en el sistema operativo:

- Desbordamiento de pila en el análisis de las opciones IP de paquetes IPv4 (CVE-2019-12256)

- El puntero urgente de TCP = 0 conduce a un desbordamiento de enteros (CVE-2019-12255)

- Confusión del estado del puntero urgente TCP causada por la opción de TCP AO malformada (CVE-2019-12260)

- Confusión del estado del puntero urgente de TCP durante la conexión a un host remoto (CVE-2019-12261)

- Confusión de estado de puntero urgente de TCP debido a condición de carrera (CVE-2019-12263)

- Desbordamiento de pila en DHCP Offer/ACK parsing en ipdhcpc (CVE-2019-12257)

Además de estas seis vulnerabilidades severas, los expertos descubrieron cinco errores adicionales que pueden conducir a denegación de servicio, filtraciones de información y errores lógicos:

- Conexión TCP DoS a través de opciones TCP mal formadas (CVE-2019-12258)

- Manejo de respuestas ARP inversas no solicitadas (Defecto lógico) (CVE-2019-12262)

- Error lógico en la asignación de IPv4 por el cliente DHCP de ipdhcpc (CVE-2019-12264)

- DoS a través de la anulación de referencia NULL en el análisis IGMP (CVE-2019-12259)

- Fuga de información IGMP a través del informe de membresía específico IGMPv3 (CVE-2019-12265)

Las vulnerabilidades afectan a todas las versiones del sistema operativo a partir de la v6.5; “en otras palabras, cualquier versión de VxWorks lanzada durante los últimos trece años contiene las fallas”, agregan los expertos en seguridad en redes.

Escenarios y métodos de explotación de las vulnerabilidades

Escenario 1: Ataque contra la seguridad en redes

Debido a que VxWorks impulsa dispositivos de red a los que es posible acceder desde Internet público (routers, switches, implementaciones de firewall, etc.), un hacker remoto podría lanzar un ataque directamente contra estos dispositivos tomar control sobre éstos y sobre las redes a las que están conectados.

El alcance del ataque es demasiado extenso, por lo que su explotación podría representar caídas masivas y fallas de seguridad en múltiples servicios y operaciones industriales. Por ejemplo, los hackers podrían inhabilitar la protección de firewall de la compañía SonicWall, que actualmente cuenta con casi un millón de implementaciones ejecutando el sistema operativo VxWorks.

Escenario 2: Ataques desde fuera de la red

Estas vulnerabilidades no sólo pueden ser explotadas en dispositivos conectados a Internet pública, incluso los equipos IoT conectados directamente a su aplicación en la nube son igualmente vulnerables.

Un potencial ataque involucraría el uso de malware para cambiar DNS o el despliegue de ataques Man-in-The-Middle (MiTM) para interceptar la conexión TCP del dispositivo objetivo y lanzar un ataque de ejecución remota de código.

Escenario 3: Ataque desde el interior de la red

Acorde a los expertos en seguridad en redes, un atacante con acceso a la red debido a un ataque previo podría comprometer la seguridad de múltiples dispositivos de manera simultánea, ni siquiera es necesario que estén conectados directamente a Internet. Este vector de ataque podría conducir a la manipulación o extracción de datos, fallas de hardware y más actividades maliciosas.

A pesar de la seriedad de este hallazgo, especialistas del Instituto Internacional de Seguridad Cibernética (IICS) agregan que estas fallas no afectan otros productos o desarrollos de VxWorks principalmente enfocados en la certificación de software.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad