Especialistas en ciberseguridad detallaron el hallazgo de una vulnerabilidad en WhatsApp cuya explotación permitiría a los actores de amenazas acceder a información confidencial almacenada en la memoria de la aplicación. Esta plataforma, propiedad de Facebook, reconoció y abordó la falla a inicios de 2021.

Esta falla, descubierta por los expertos de Check Point Research, fue descrita como un error de lectura y escritura fuera de límites relacionada con la función de filtro de imagen: “Un ataque exitoso habría requerido un proceso complejo y mucha interacción del usuario, lo que sin duda complica su explotación en escenarios reales”, señala el reporte.

La compañía señala que, hasta el momento de su corrección, no se detectaron intentos de explotación exitosa o alguna campaña maliciosa relacionada con esta vulnerabilidad.

Esta falla podría haber sido desencadenada en caso de que un usuario abriera un archivo malicioso con una imagen adjunta, para posteriormente aplicar un filtro a la imagen y luego enviarla al atacante. La vulnerabilidad fue detectada en noviembre de 2020 y abordada en la versión v2.21.1.13, que agrega dos comprobaciones adicionales a la imagen original.

El informe fue tomado con seriedad por parte de WhatsApp, ya que a diario se envían más de 50 mil millones de mensajes a través de esta plataforma, incluyendo unas 4 mil millones de fotos: “El reporte se basó en un análisis detallado de la forma en que la compañía procesa y envía imágenes, incluyendo archivos BMP, GIF, JPEG y PNG”, señalan los investigadores.

Aplicar filtros a imágenes en WhatsApp implica leer el contenido del archivo y manipular los valores de sus píxeles, además de escribir datos en una nueva imagen de destino. Acorde a los expertos, cambiar entre varios filtros en archivos GIF especialmente diseñados hace que la aplicación falle.

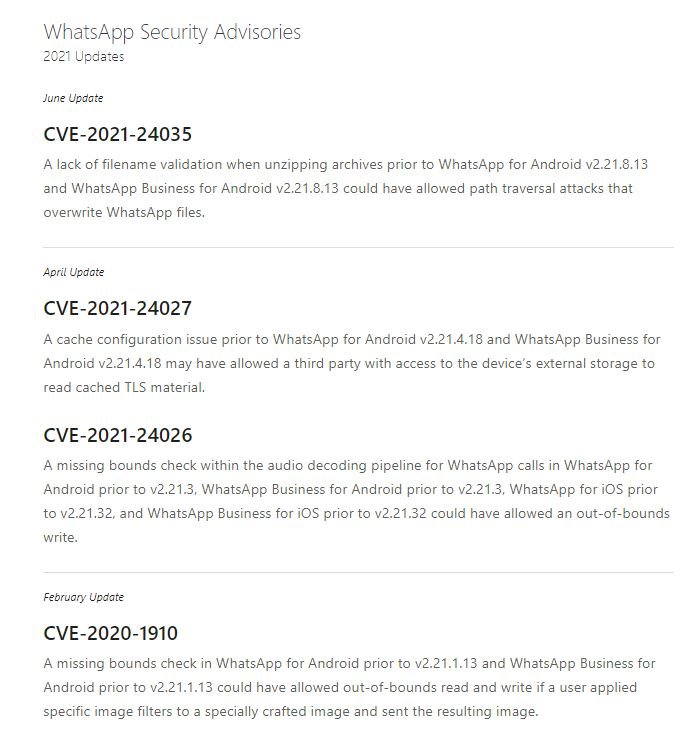

“Después de aplicar ingeniería inversa encontramos un problema de corrupción de memoria. Antes de continuar nuestra investigación, informamos el problema a WhatsApp, que identificó la vulnerabilidad como CVE-2020-1910 y determinando que se trataba de un error de lectura y escritura fuera de límites basada en heap”, agrega el reporte.

La falla es causada debido a que la aplicación asume que, tanto la imagen original como la imagen de destino tienen las mismas dimensiones. Por lo tanto, una imagen creada con fines maliciosos y con un tamaño de archivo específico puede conducir a un acceso a la memoria fuera de límites.

La falla fue corregida haciendo que WhatsApp valide que el formato de imagen es igual a 1, lo que significa que tanto la imagen de origen como la de filtro deben estar en formato RGBA. La nueva corrección también valida el tamaño de la imagen al verificar las dimensiones de la imagen.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad