Un reciente reporte de ciberseguridad menciona que un grupo de actores de amenazas podría haber abusado de una falla de seguridad en el servicio de chat integrado en Microsoft Teams que les habría permitido suplantar a un empleado de una compañía afectada con el fin de enviar correos electrónicos con fines maliciosos. Evan Grant, experto a cargo del reporte, menciona que la falla reside en Microsoft Power Apps, una plataforma para el desarrollo de aplicaciones low-code o sin código.

Aunque el ataque requiere múltiples elementos para concretarse, la explotación final es simple y su impacto puede ser altamente perjudicial para los usuarios: “La falla puede ser explotada para establecer un acceso persistente de lectura/escritura a la infraestructura de Microsoft del usuario afectado, incluyendo el chat de Teams, OneDrive y SharePoint”, señala el experto.

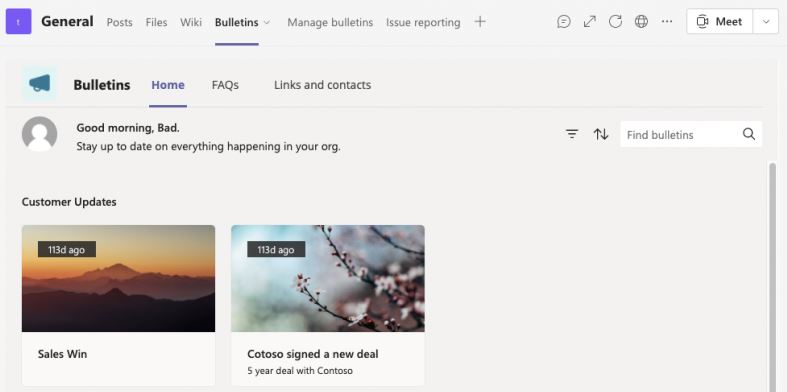

El ataque puede llevarse a cabo mediante una pestaña de Teams maliciosa y abusando de los flujos de Power Automate. Grant presentó su hallazgo a los equipos de seguridad de Microsoft y la falla fue corregida poco tiempo después.

En su reporte, el experto describió un escenario hipotético en el que un atacante (identificado en el experimento como baduser@fakecorp.ca) podría crear una pestaña de Teams maliciosa y usarla para robar correos electrónicos, mensajes y archivos de Teams a nombre de un usuario legítimo. El acceso sin restricciones a las bandejas de entrada de los usuarios representa una gran oportunidad para los actores de amenazas, constituyendo en realidad un escenario de compromiso de email empresarial (BEC).

Como algunos usuarios recordarán, en un ataque BEC los actores de amenazas se hacen pasar por miembros de la compañía afectada para tratar de engañar a empleados legítimos con el fin de desviar dinero a cuentas controladas por los hackers. Estos ataques requieren que los hackers recolecten gran cantidad de información sobre las compañías atacadas, incluyendo organigrama, nombres de los puestos de trabajo, rutinas laborales, estados financieros y prácticas de seguridad.

Este ataque inicia con la creación de la pestaña maliciosa de Teams. Grant llevó a cabo este procedimiento abusando de una función en la plataforma que permite a los usuarios iniciar pequeñas aplicaciones en cualquier grupo de trabajo del que son miembros.

Una vez creada esta pestaña maliciosa, los actores de amenazas pueden hacerse pasar por usuarios legítimos y robar tokens de autenticación, además de desplegar ataques propios de un escenario BEC. Microsoft ya ha actualizado la implementación afectada, por lo que se espera que el riesgo haya sido completamente mitigado.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad