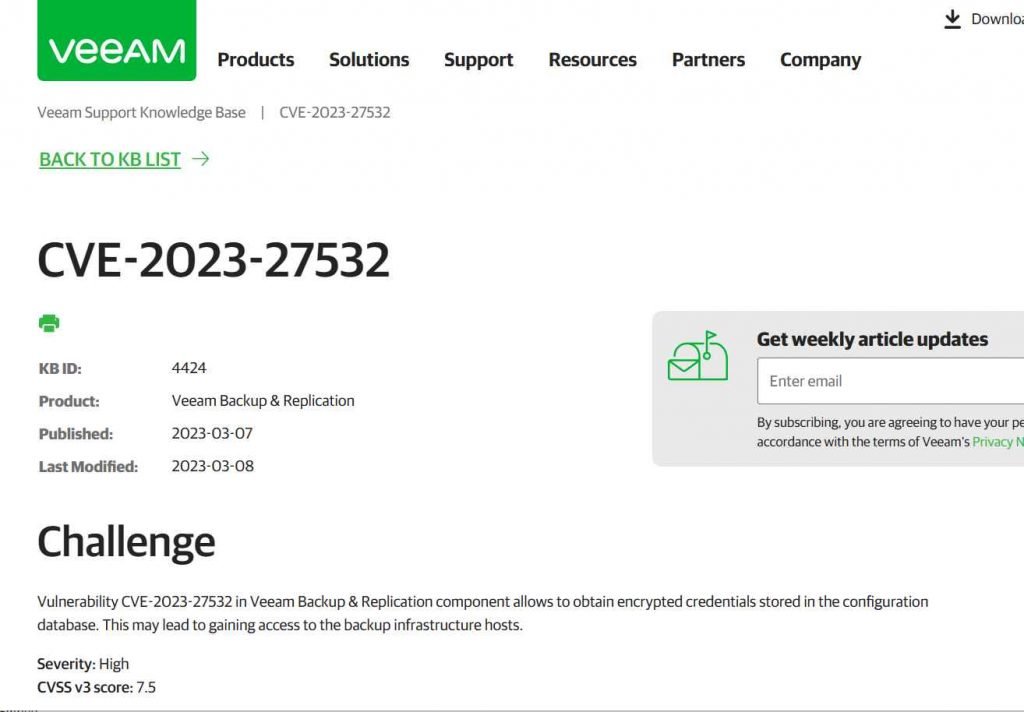

Veeam es un gran proveedor de servicios de respaldo, como lo demuestra el hecho de que cuenta con más de 450 000 clientes en todo el mundo, entre ellos el 81 % de Fortune 500 y el 70 % de Global 2000. Esto lo convierte en un objetivo atractivo. Veeam ha emitido una advertencia a sus clientes, aconsejándoles que actualicen su software tan pronto como la empresa haya parcheado una vulnerabilidad que permite a un usuario no autenticado solicitar credenciales cifradas. La advertencia proviene del proveedor de software de protección de datos y recuperación ante desastres. La calificación CVSS para la vulnerabilidad en Veeam es 7.5, lo que puede parecer una puntuación inesperadamente baja.

Los usuarios que tienen sus entornos de Veeam correctamente configurados, como estar en una red/subred aislada y tener un firewall configurado correctamente, solo deben tener el puerto en cuestión abierto a otros servidores de Veeam. Este puede ser el caso porque la vulnerabilidad suena preocupante, pero los usuarios que tienen sus entornos Veeam correctamente configurados no deberían tener el puerto en cuestión abierto.

Actualice a una versión compatible de Veeam Backup & Replication antes de continuar si está utilizando una versión anterior del software. Si utiliza un dispositivo Veeam todo en uno que no incluye ningún componente de infraestructura de respaldo remoto, tiene otra opción disponible como solución temporal hasta que se instale el parche. Esta opción implica bloquear las conexiones externas al puerto TCP 9401 en el firewall del servidor de respaldo. Es necesario que el servidor Veeam Backup & Replication tenga instalado el parche. No hay duda de que las personas que representan una amenaza investigarán la posibilidad de aplicar ingeniería inversa al parche para determinar cómo aprovechar la vulnerabilidad en un futuro cercano. futuro. El programa Veeam.Backup.Service.exe, que por defecto escucha en el puerto TCP 9401, es el que puede ser explotado. VEEAM ha puesto a disposición un parche para abordar la falla de seguridad.

Un objetivo común es el software de copia de seguridad. El aviso de vulnerabilidad de Veeam se produjo días después de que CISA emitiera una advertencia sobre los atacantes que utilizan el software de copia de seguridad del servidor ConnectWise en el público. Básicamente, los atacantes navegaban hacia atrás desde los sistemas de copia de seguridad a la configuración en vivo desde donde podían robar datos confidenciales o propagar malware a su antojo.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad