A todos los que nos gusta jugar hemos visto cómo nuestras colecciones de videojuegos clásicos han ido migrando con el tiempo de un soporte físico a una descarga digital. Sin querer entrar en discusiones sobre el coleccionismo de lo intangible, el abuso de los DLCs o las ediciones de coleccionista que no incluyen el juego, lo cierto es que un gamer actual tiene una colección considerable de juegos en su biblioteca digital.

STEAM DE NUEVO EN EL PUNTO DE MIRA

Cuando hablamos de servicios de distribución de juegos digitales, no cabe duda de que Steam es el rey. Con alrededor de 125 millones de usuarios activos en todo el mundo, es el servicio de este tipo más utilizado por los jugadores y el que marca el rumbo a seguir. No obstante, esta popularidad también ha hecho que los delincuentes se fijen cada vez más en él y en cómo robar ese contenido digital que atesoran sus usuarios para sacar beneficio.

Por ese motivo no es de extrañar que las noticias de seguridad relacionadas con esta plataforma de distribución de contenido digital y sus usuarios sean bastante comunes en los últimos años. Son un objetivo muy apetecible para los delincuentes por muchos motivos, y la seguridad que implementan para proteger sus cuentas de usuario no siempre es la más adecuada.

En esta ocasión hemos sabido que Valve ha tenido que publicar un parche para solucionar una vulnerabilidad XSS en Steam que podría ser explotada simplemente con ver un perfil de usuario modificado de cierta forma por un atacante. Esta vulnerabilidad permitiría a un atacante realizar ataques de phishing o ejecutar scripts maliciosos simplemente al abrir una página de perfil.

EXPLOTANDO LA VULNERABILIDAD

Gracias a la información obtenida, por ejemplo, del hilo de Reddit relacionado con Steam, hemos podido ver la evolución de esta vulnerabilidad desde que fue descubierta, se avisó de los peligros potenciales para los usuarios y fue finalmente resuelta por Valve.

Al parecer, el principal problema venía cuando un atacante introducía código en el showcase de un perfil (la parte que el jugador decide destacar en su perfil para que se muestre a otros usuarios). Es por eso que una de las primera recomendaciones fue deshabilitar JavaScript en los navegadores para así evitar la posibilidad de que se ejecutase código malicioso en el sistema de la víctima.

Cabe destacar que tan solo los usuarios con perfiles de nivel 10 o superior eran vulnerables, puesto que la funcionalidad que se aprovechaba para explotar esta vulnerabilidad solo está disponible a partir de ese nivel. Aun así, esto representa un importante porcentaje de usuarios que podrían haberse visto afectados.

Así pues, solo con que un usuario viese un perfil malicioso de otro usuario de Steam podría verse afectado de las siguientes formas:

- El atacante podría utilizar estos scripts maliciosos introducidos en su perfil para hacer que la víctima se gaste los fondos que tiene asociados en su cuenta en cualquier objeto que el atacante desee. Tampoco sería necesario que la víctima confirmase la compra, puesto que esta se encuentra dentro de una sesión legítima.

- El atacante podría redirigir a la víctima a una nueva web fuera de Steam que fuese, por ejemplo, una web de phishing. La víctima podría entonces introducir sus credenciales y estas serían robadas por el atacante.

- Manipular elementos de la web a gusto del atacante.

Los usuarios que quieran obtener más información acerca de esta vulnerabilidad y cómo podría ser utilizada por un atacante pueden encontrarla en el hilo correspondiente de Reddit.

MEDIDAS DE PROTECCIÓN

Valve se ha dado prisa en solucionar esta vulnerabilidad desde que esta se hizo pública y también debido al elevado número de perfiles maliciosos que se estaban observando, por lo que ahora mismo sus usuarios están protegidos frente a los ataques que trataban de explotar este fallo.

Sin embargo, nunca está de más aprovechar estas incidencias para recordar qué otras medidas de seguridad podemos adoptar, no solo en Steam, sino también en muchas otras plataformas similares.

Una de las principales medidas de seguridad es el doble factor de autenticación. Steam dispone de Steam Guard, que se integra en su aplicación para móviles y se configura de forma sencilla. Con esta medida de protección activada, aun cuando al usuario le roben las credenciales, el ladrón no podrá acceder a su cuenta, puesto que necesitará también el código de un solo uso que esta aplicación genera cada 30 segundos en el móvil del usuario legítimo.

Para protegernos de ataques XSS que intenten ejecutar código en nuestro navegador, lo ideal es desactivar la ejecución de JavaScript por defecto. No es la opción más práctica, puesto que muchas webs no se ejecutan correctamente sin este tipo de código, pero podemos instalar complementos como NoScript o ScriptSafe en nuestro navegador para decidir cuándo queremos que se ejecute este código.

CONCLUSIÓN

Sabiendo que la industria del videojuego sigue creciendo y las cifras que maneja a nivel mundial superan a la de otras formas de ocio como el cine o la música, no es de extrañar que veamos un interés creciente de los delincuentes en atacar este tipo de plataformas que agrupan a millones de usuarios.

Todo el mercado que se genera en estas plataformas de distribución digital, incluyendo la venta de los propios juegos, contenido adicional, objetos o mods, genera muchos beneficios, más sabiendo que la media de edad de un jugador está alrededor de los 35 años y a esa edad el poder adquisitivo suele ser bastante considerable.

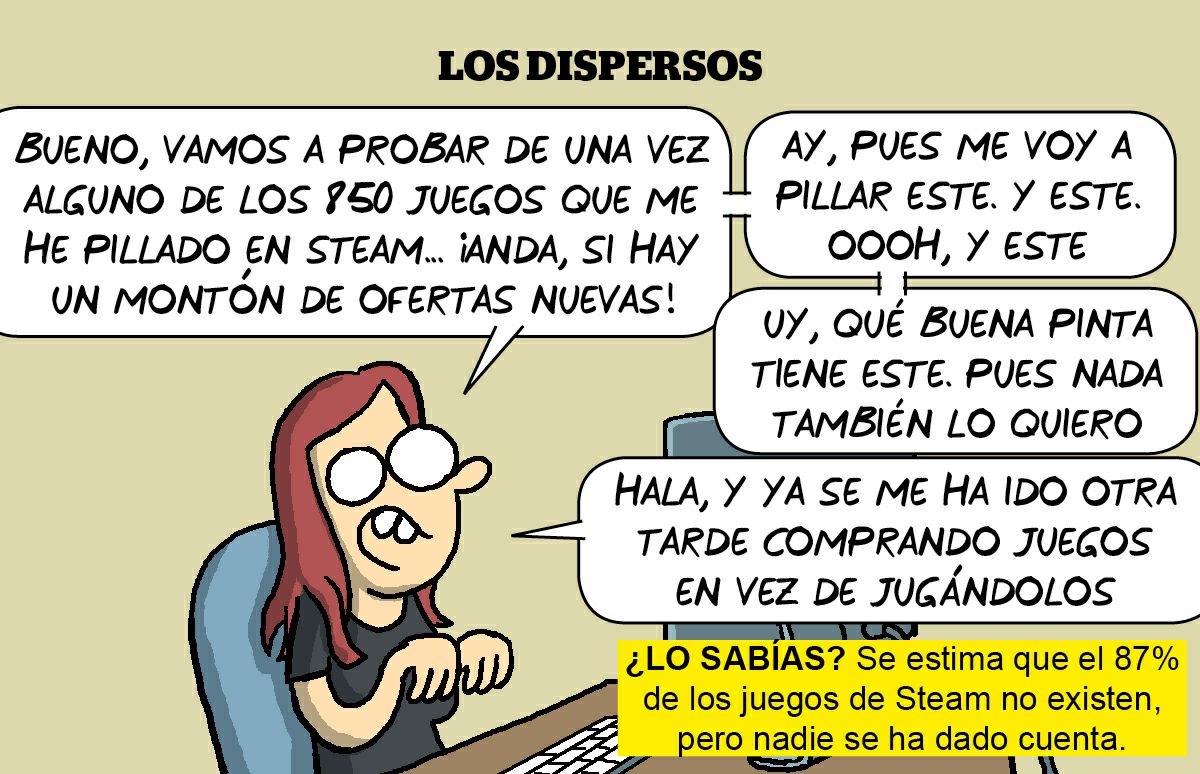

Este poder adquisitivo, unido a la gran oferta existente y a los continuos descuentos, hace que un delincuente vea muchas posibilidades de negocio e intente conseguir nuevas víctimas, víctimas que pueden ser muy apetecibles si además sufren del síndrome de Diógenes digital tan bien explicado en la siguiente viñeta de El Jueves.

Esperamos que este post haya sido de ayuda a todos los gamers que nos sigan y nos vemos echando unas partidas online en Steam o cualquier otra plataforma.

Fuente:https://blogs.protegerse.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad