Al utilizar el WPScan, usted puede comprobar si su sitio de WordPress contiene vulnerabilidades conocidas en los archivos cores, plugins y temas. También puede descubrir contraseñas débiles y problemas de configuración de seguridad. Se usa la base de datos de wpvulndb.com para comprobar vulnerabilidades de software y el equipo de WPScan tiene una lista de nuevas vulnerabilidades siempre en expansión.

La última vez , se lo enseñamos cómo

instalar WPSCAN en MAC o Linux.

Ahora , vamos a profundizar un poco más y mostrar cómo utilizar WPSCAN por medio de los comandos más básicos.

Actualizando WP Scan

Antes de comprobar posibles vulnerabilidades en su sitio web, siempre hay que actualizar el WPScan con el fin de utilizar siempre la base de datos más actualizada.

Abra el Terminal y cambie el directorio para la carpeta wpscan que hemos descargado en nuestro primer tutorial:

cd wpscan

A partir de ese directorio, podemos ejecutar un comando para obtener la última actualización de Github y ejecutar otro comando para actualizar la base de datos,

git pull

ruby wpscan.rb --update

A continuación, aparecerá el logotipo de WPScan y una nota que indica que la base de datos se ha actualizado correctamente.

Buscando Vulnerabilidades

Ahora, vamos a usar WPSCAN para su sitio WordPress. Con unos pocos comandos, podemos comprobar vulnerabilidades en temas, plugins y usuarios. Esto le permitirá saber si su sitio corre un alto riesgo de ser infectado. A partir de ahí, usted puede tomar medidas apropiadas para garantizar la seguridad de su sitio, sea a través de actualizaciones, sea mediante la desactivación de problemas de seguridad señalados.

Los commandos en WPScan siempre empiezan con ruby wpscan.rb y después la URL de su sitio web.

ruby wpscan.rb --url https://yourwebsite.com

Al ejecutar el comando anterior, se llevará a cabo un análisis rápido de su sitio web con el fin de identificar el tema activo y los problemas básicos, como los expuestos en las versiones de WordPress. También puede buscar vulnerabilidades específicas a través de la adición de argumentos al final de este comando.

Comprobando vulnerabilidades en los plugins

Al añadir el argumento –enumerate vp se comprueba si hay vulnerabilidades en los plugins de sitios WordPress.

ruby wpscan.rb --url https://yourwebsite.com --enumerate vp

Si se encuentra alguna vulnerabilidad en plugins, usted verá iconos con un signo de exclamación rojo y referencias para información adicional. Cualquier plugin vulnerable debe ser removido y reemplazado si no se puede actualizar para eliminar esta vulnerabilidad.

Comprobando Temas Vulnerables

De manera similar, al añadir –enumerate vt al comando, se comprueba si hay vulnerabilidades en los temas de sitios WordPress.

ruby wpscan.rb --url https://yourwebsite.com --enumerate vt

Al igual que con los plugins, busque iconos con signo de exclamación rojo y urls con más información. Cualquier tema vulnerable debe ser removido y reemplazado si no se puede actualizarlo para eliminar esta vulnerabilidad.

Comprobando la Enumeración de Usuario

Cuando los hackers conocen sus nombres de usuario de WordPress, un ataque de fuerza bruta con éxito se hace más fácil. Si ellos tuvieron acceso a uno de estos usuarios con permisos suficientes, por lo que puede hacerse con el control de la instalación de WordPress.

Para descobrir los logins de usuario de su sitio, utilize el argumento –enumerate u en el fin del comando.

ruby wpscan.rb --url https://yourwebsite.com --enumerate u

En el escenario ideal, usted no debería ser capaz de obtener la lista de logins de los usuarios de su sitio de WordPress.

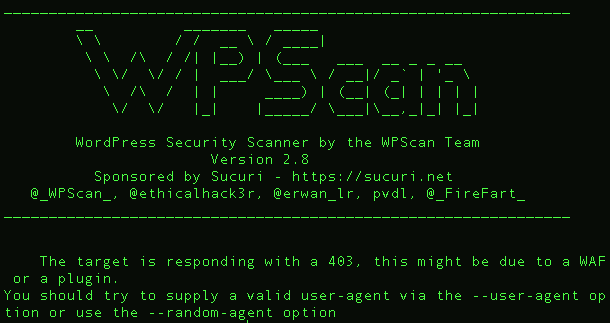

Si usted utiliza un Firewall de Sitios Web o un plugin que bloquea el WPScan, es posible que vea un error como este:

Siempre es mejor utilizar un usuario diferente del utilizado para iniciar sesión, así como usar soluciones en el .htaccess para evitar la enumeración de usuarios.

Adivinación de Contraseñas

Ahora vamos a intentar usar una variedad de contraseñas. Si usted tiene una lista de contraseñas, WPScan puede utilizarla para tratar de iniciar sesión con cada usuario que se encuentra. A través de este método, se puede ver si alguno de sus usuarios están usando contraseñas débiles.

Se puede crear una lista de palabras, es simplemente un archivo de texto con contraseñas en cada línea. Los hackers tienen enormes colecciones de scontraseñas, pero usted puede crear un simple documento de texto con un número de contraseñas significante. Es necesario que el archivo se coloque en su directorio wpscan para que el WPScan pueda utilizarlo fácilmente.

Cuando usted tiene una lista de palabras en el directorio WPScan, puede agregar un argumento –wordlist con el nombre del archivo de la lista de palabras. También puede especificar el número de threads que se utiliza al mismo tiempo para realizar la lista. Dependiendo del tamaño de la lista, usted puede tomar mucho tiempo para ejecutar la tarea.

ruby wpscan.rb --url https://yourwebsite.com --wordlist passwords.txt threads 50

Vídeo Tutorial

Hemos preparado un tutorial de vídeo corto para que pueda ver cómo se ejecutan estos comandos.

Es importante usar la oportunidad y comprobar la seguridad de su propio sitio. ¿Hay otros comandos WPScan que le gustaría ver en el un futuro tutorial? ¡Deje su opinión en los comentarios!

Source:https://blog.sucuri.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad