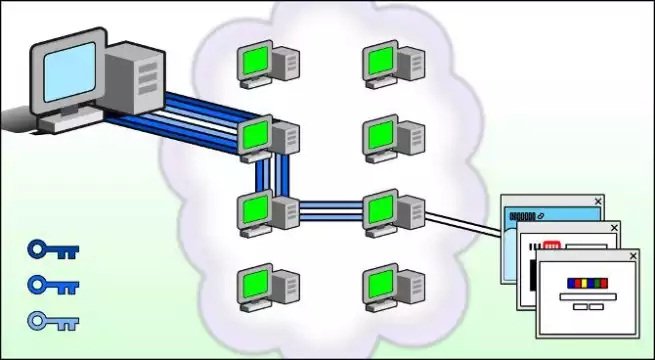

La red Tor es una red distribuida utilizada por millones de usuarios para proteger su identidad y su privacidad a la hora de conectarse a Internet. Esta red utiliza una serie de routers repartidos por todo el mundo a través de los cuales se redirige el tráfico de red desde el origen al destino siendo este prácticamente imposible de identificar ni rastrear por usuarios malintencionados, empresas y gobiernos.

Esta red anónima es utilizada al día por cerca de 3 millones de usuarios. Por ella navegan desde usuarios curiosos hasta piratas informáticos, periodistas y activistas que quieren evitar ser identificados a la hora de, por ejemplo, vender artículos de dudosa legalidad o publicar en la red filtraciones (como hizo Snowden con la NSA) en diferentes portales habilitados para dichos efectos.

Un fallo de seguridad descubierto recientemente permite a personas interesadas desvelar la identidad de las personas que se conectan a una página web concreta e incluso obtener la información sensible de un servidor alojado dentro de esta red descentralizada. Este tipo de ataque también puede permitir que cualquier usuario consiga la dirección IP real de un servidor de contenidos con un 88% de precisión.

Cuando un usuario se conecta a la red Tor el tráfico se cifra y se reenvía a través de varios routers, o nodos de Tor, hasta llegar a un nodo de salida a través del cual estableceremos la conexión. El tipo de ataque que permite aprovecharse de esta vulnerabilidad se ha denominado como “circuit fingerprinting attack“. Este ataque ni siquiera requiere descifrar el tráfico de red, sino que se basa en el seguimiento del tráfico a través de los routers por los que pasa y se puede aplicar tanto a usuarios concretos como a objetivos al azar para conocer quién se encuentra tras esa capa de anonimato.

Los responsables de Tor hablan sobre esta vulnerabilidad

Tras conocer la vulnerabilidad los responsables de Tor han confirmado la existencia y el conocimiento de dicho fallo de seguridad, aunque aseguran que es muy complicado de explotar y que lo más probable es que nunca se llegue a comprometer la privacidad de un usuario aprovechando este fallo.

Tor Project, junto a investigadores del MIT y de la Universidad de Qatar, ya se encuentran estudiando el fallo y buscando la mejor forma de solucionarlo lo antes posible para evitar que al final se pueda comprometer la seguridad y la privacidad de algunos usuarios. Una solución teórica a este fallo de seguridad es enviar paquetes ficticios con los que engañar a los rastreadores, aunque por el momento este concepto es sólo teoría. Tendremos que esperar para ver finalmente qué solución se aplica.

Fuente:https://www.redeszone.net/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad