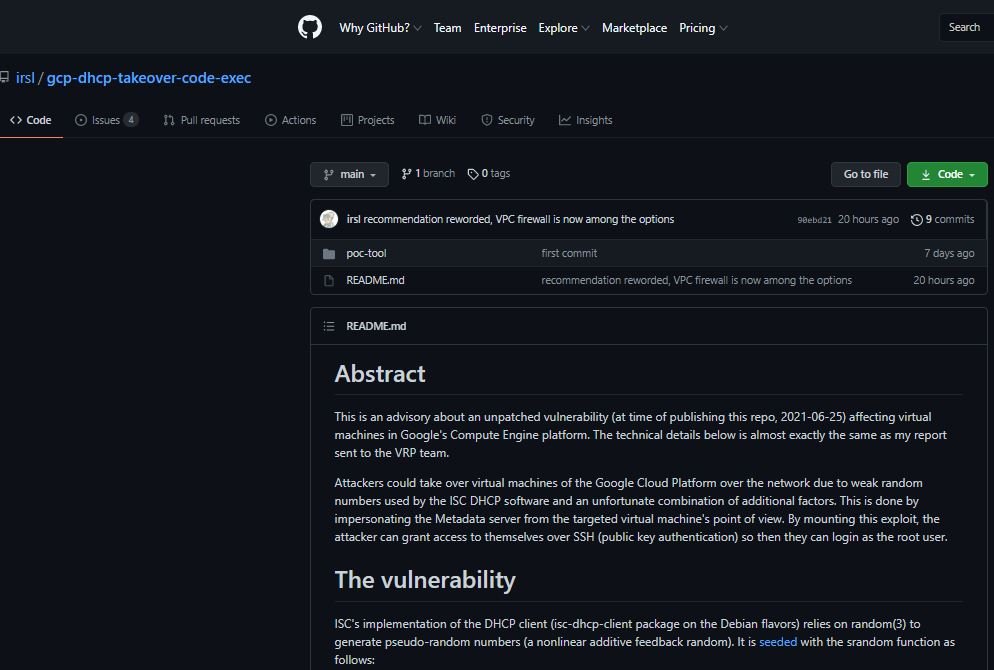

Un reciente reporte de seguridad afirma que es posible secuestrar las sesiones en las máquinas virtuales Google Compute Engine para obtener acceso root mediante un ataque DHCP. Si bien el despliegue de este ataque no es práctico, un intento de explotación puede resultar altamente funcional.

El reporte, publicado en GitHub, menciona que un actor de amenazas podría permitir a los actores de amenazas tomar control de las máquinas virtuales debido a que estas implementaciones confían en el software ISC DHCP, el cual emplea un generador de números aleatorios muy débil. Un ataque exitoso permite saturar estas máquinas virtuales con tráfico DHCP, forzando a que se use un servidor de metadatos falso controlado por un atacante.

Si el ataque es exitoso, la máquina virtual emplea el servidor no autorizado para su configuración en lugar de uno oficial de Google, lo que permitiría a los cibercriminales iniciar sesión en el dispositivo afectado con acceso root.

La implementación de ISC del cliente DHCP se basa en tres cosas para generar un identificador aleatorio: la hora Unix en la que se inicia el proceso; el PID del proceso dhclient; y la suma de los últimos cuatro bytes de las direcciones Ethernet (MAC) de las tarjetas de interfaz de red de la máquina. El cliente utiliza este número aleatorio, XID, para rastrear sus comunicaciones con los servidores DHCP de Google.

El objetivo principal es infestar la máquina virtual con un flujo de paquetes DHCP, con una mejor suposición para el XID, hasta que dhclient los acepte a través de los paquetes legítimos del servidor DHCP de Google. Para entonces, se podrá configurar la pila de red en la máquina virtual de la víctima para utilizar el servidor de metadatos falso mediante el alias de los nombres de host del servidor de Google.

Dos de estos elementos XID son predecibles. Los últimos cuatro bytes de la dirección MAC son los mismos que la dirección IP interna de la caja y el kernel de Linux asigna el PID de forma lineal. Para desplegar este ataque, los hackers requieren crear varios paquetes DHCP utilizando un conjunto de XID precalculados e inundar el dhclient de la víctima directamente.

El mecanismo de aleatorización insuficiente facilita a los atacantes la elaboración del XID correcto en una avalancha de paquetes DHCP. Haciendo esto, los actores de amenazas podrán reconfigurar la pila de red del objetivo a voluntad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad