Apache HTTP Server es uno de los servidores web más utilizados en todo el mundo. Es responsable de proporcionar energía a millones de sitios web y aplicaciones. Las vulnerabilidades recientes encontradas en el servidor, por otro lado, tienen la capacidad de revelar información confidencial y facilitar que los atacantes realicen más ataques. Recientemente se descubrió que el servidor Apache HTTP contiene dos vulnerabilidades importantes, las cuales se detallan a continuación. Es imperativo que actualice rápidamente el servidor Apache HTTP a la versión más reciente para proteger su sistema contra las vulnerabilidades descritas.

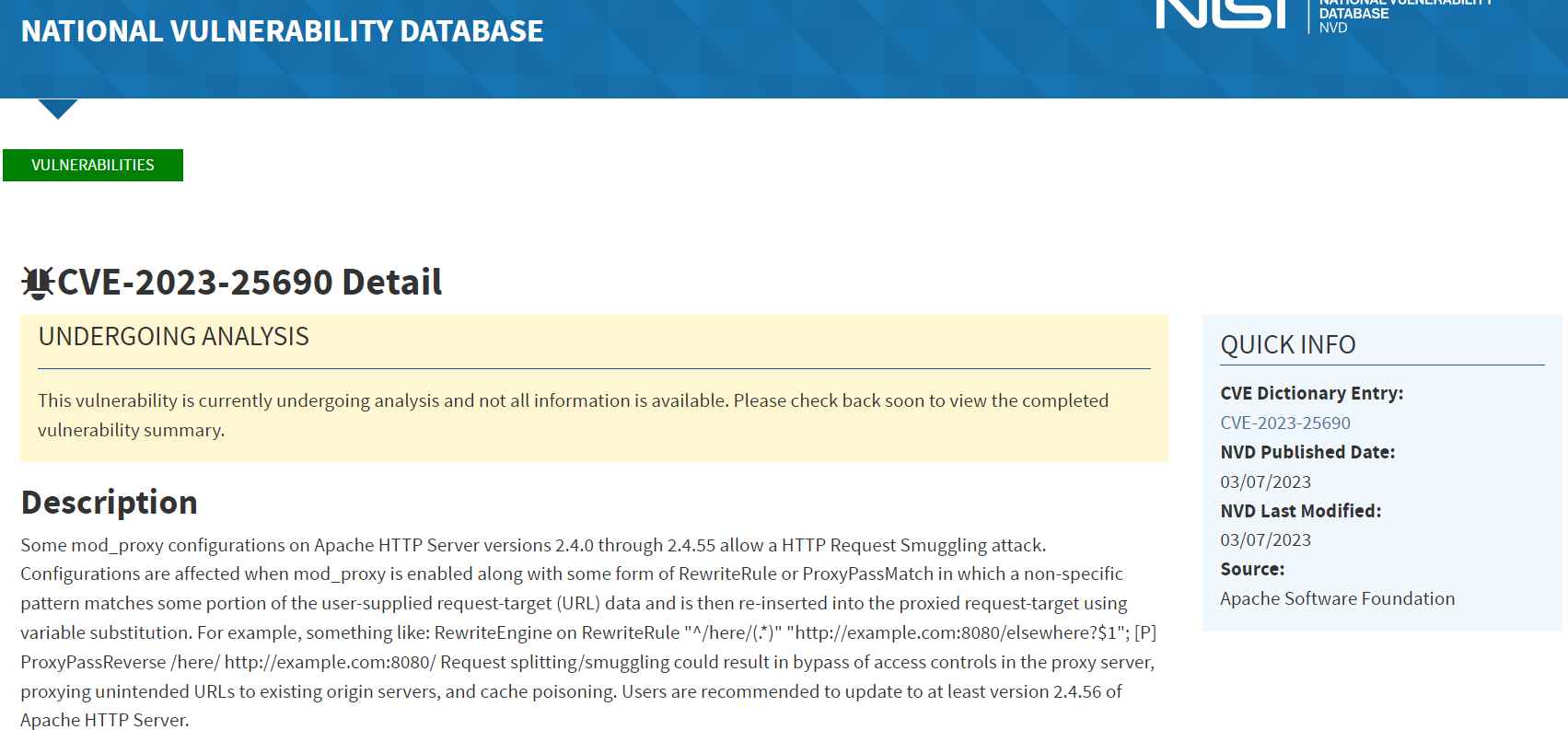

Vulnerabilidad de división de solicitudes del servidor Apache HTTP, CVE-2023-25690. Esta vulnerabilidad se debe a un problema que se produce en el proxy mod cada vez que se activa con RewriteRule o ProxyPassMatch de algún tipo. Esta vulnerabilidad puede ser utilizada por un atacante remoto para superar las restricciones de acceso en el servidor proxy, enrutar direcciones URL no deseadas a servidores de origen existentes y envenenar la memoria caché. Los ataques que utilizan el contrabando de solicitudes HTTP son posibles en las versiones 2.4.0 a 2.4.55 del servidor HTTP Apache, si el servidor está configurado con ciertas configuraciones de proxy mod. Ocurre cuando el proxy mod está habilitado junto con alguna forma de RewriteRule o ProxyPassMatch. En estas configuraciones, un patrón no específico coincide con una parte de los datos de destino de solicitud (URL) proporcionados por el usuario, y los datos coincidentes luego se reinsertan en el destino de solicitud de proxy utilizando la sustitución de variables. Esto hace que se active CVE-2023-25690.

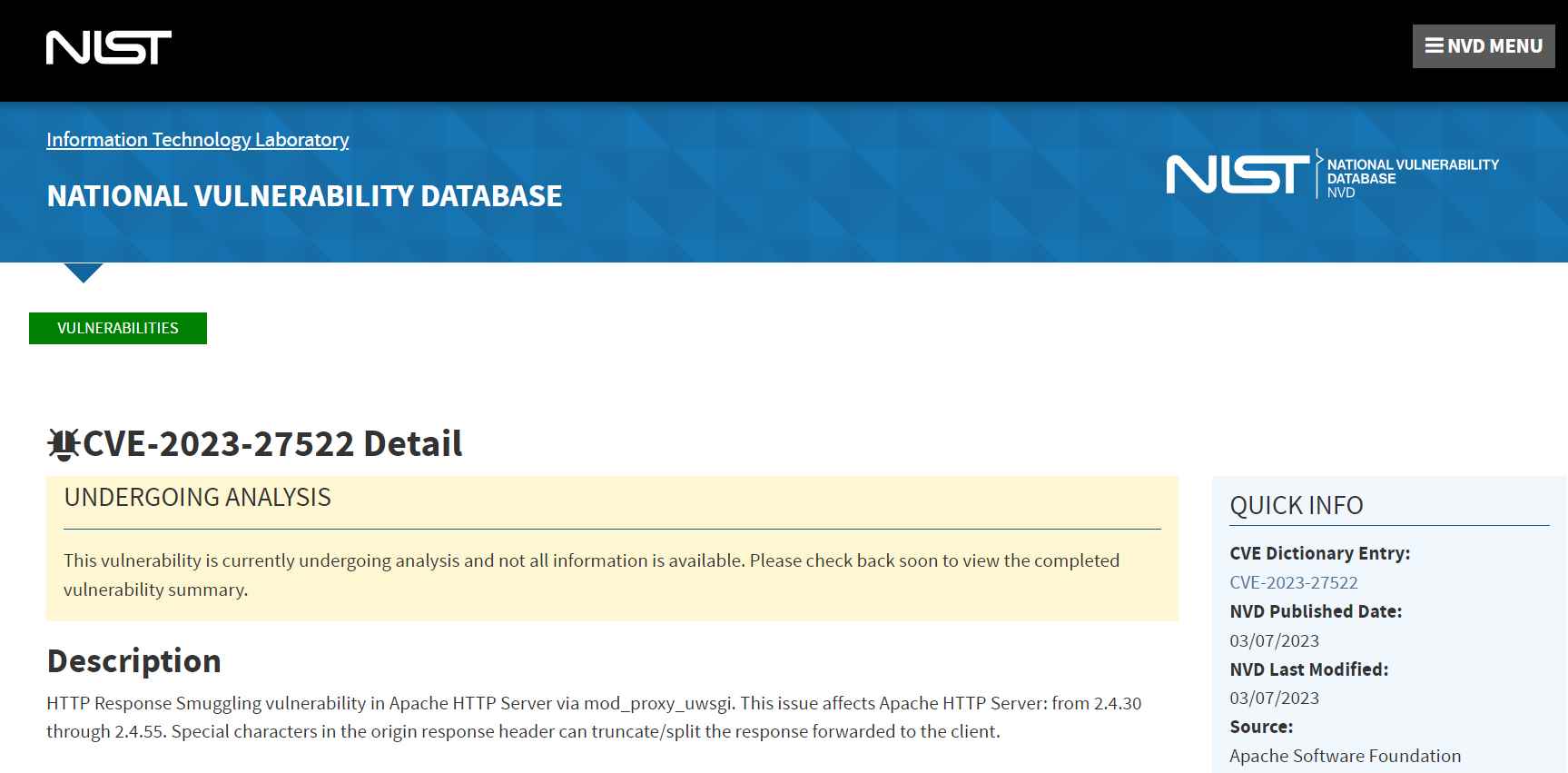

Vulnerabilidad de división de la respuesta del proxy del mod del servidor HTTP Apache, referenciada como CVE-2023-27522 . Este es un problema en mod proxy uwsgi que es la causa raíz de esta vulnerabilidad. Este problema hace posible que un atacante remoto inserte encabezados HTTP arbitrarios, lo que a su vez hace que el servidor envíe una respuesta dividida. Es posible que esto haga posible que el atacante lleve a cabo otros ataques, como secuencias de comandos entre sitios o envenenamiento de caché web, y recopile información confidencial.

Las versiones del servidor Apache HTTP que van desde la 2.4.30 hasta la 2.4.55 se ven afectadas por el problema. Este ataque se lleva a cabo mediante la introducción de caracteres inusuales en el encabezado de la respuesta de origen, lo que tiene el potencial de truncar o dividir la respuesta que se envía al cliente. Un atacante podría aprovechar esta vulnerabilidad para inyectar sus propios encabezados en la solicitud, lo que provocaría que el servidor generara una respuesta dividida.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad