Los gestores de contraseñas están más de moda que nunca aunque todo hay que decirlo, la seguridad de muchos aún no se ajusta a la importancia de los datos que se manejan. LastPass es uno de los más utilizados y de acuerdo a un experto en seguridad es vulnerable a ataques phishing calificados como muy sencillos.

El investigador parte de que hasta el momento en la mayoría de los navegadores la información de inicio de sesión de verificación de este proceso se mostraba en notificaciones cuyo código se inyectaba en las páginas en las que el usuario se encontraba. Teniendo en cuenta que muchos ataques se basan en la inyección de código y crear formularios falsos se trata de uno de los problemas que sufren los usuarios de Google Chrome, ya que esto ha cambiado en Firefox y otros navegadores web.

Teniendo en cuenta estos, el experto en seguridad buscó la forma de explotar esta forma de enviar información del usuario, consiguiendo de forma satisfactoria el robo de las credenciales.

Para esto, Cassidy ha desarrollado una herramienta cuyo código está publicado en GitHub y que muy ingeniosamente ha bautizado como LostPass.

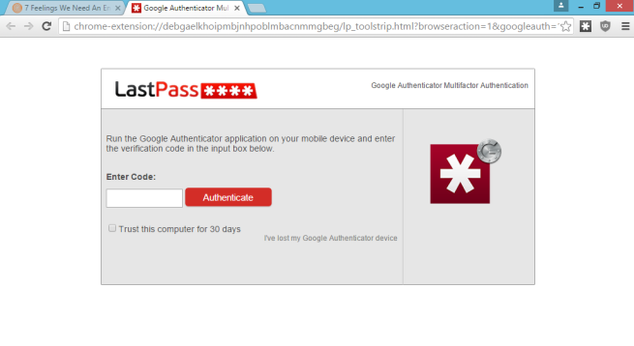

Haciendo uso de sitios web legítimos, esta herramienta utiliza vulnerabilidades XSS para detectar si el software se encuentra instalado en el ordenador del usuario. De ser así, utiliza un fallo CSRF para cerrar la sesión del usuario en este servicio e introducir una notificación como si se tratase de la propia del servicio solicitando el inicio de sesión:

El atacante incluso puede utilizar la API para verificar la autenticidad de los datos introducidos por el usuario en el formulario falso y completar con éxito la verificación en dos pasos si el usuario la tuviese activa. A partir de este momento, el usuario tendría total potestad sobre la cuenta y robar cualquier dato de forma sencilla y sin que el usuario fuese consciente.

Tal y como ya hemos comentado con anterioridad, el ataque funciona perfectamente en Google Chrome y debido a los cambios introducidos no sucede lo mismo en Firefox y otros navegadores.

LastPass se encuentra al corriente del fallo pero no ha conseguido resolverlo

Tal y como es habitual, el experto en seguridad se puso en contacto con el equipo del servicio y explicó lo que sucedía, manteniendo una postura muy contraria a la del investigador y afirmando que eso no es una vulnerabilidad de LastPass sino un ataque. Los responsables han buscado la forma de solucionar este problema aunque de forma muy poco afortunada. Ahora el investigador se afana en conseguir que los mensajes utilicen HTML y CSS en función del sistema operativo utilizado por el usuario.

¿Cómo mitigar este problema?

En otro caso activar la verificación en dos pasos sería eficaz pero este no es el caso y el experto en seguridad recomienda la función de la versión de pago que permite limitar los inicios de sesión en el servicio en base a las IPs. Recomienda además registrar todos los inicios de sesión y deshabilitar este desde dispositivos móvil.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad