Expertos en seguridad han detectado la existencia de una vulnerabilidad en algunos modelos de cámaras IP de este fabricante que podrían permitir la utilización por parte de terceras personas de ataques basados en inyección de código. La compañía AirLive pertenece a la empresa matriz OvisLink.

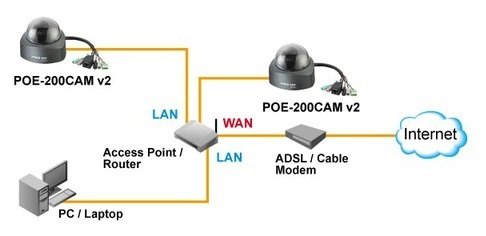

La utilización de este ataque permitiría al ciberdelincuentes conseguir las credenciales de acceso del dispositivo y obtener el control total sobre el mismo. En lo referido a los modelos que están afectados, por el momento solo se han confirmado cinco, y no se descarta que pueda existir alguno más afectado: AirLive BU-2015, AirLive BU-3026, AirLive MD-3025, AirLive WL-2000CAM y AirLive POE-200CAM v2.

La vulnerabilidad, catalogada como CVE-2015-2279, permite realizar peticiones para obtener los archivos binarios que contienen la configuración de los dispositivos y así obtener la información necesaria para acceder. Esta solicitud se puede realizar sin que sea necesaria la utilización del protocolo HTTPS.

Una vez conseguido este el atacante podrá lanzar comandos que se ejecutarán en el sistema operativo de las cámaras IP, obteniendo información en la mayoría de los casos, ya que este no es capaz de diferenciar entre aquellas instrucciones autorizadas y las que no lo son.

Los credenciales del servidor web de las cámaras AirLive se pueden obtener con relativa facilidad

Además de la vulnerabilidad detallada con anterioridad, los expertos en seguridad han detectado que las claves de este servicio se encuentran almacenadas en un string codificado utilizando base 64, algo que resulta relativamente de descodificar.

Por el momento a compañía no ha mostrado ningún interés en resolver los problemas, ya que el primer intento de comunicación se realizó el pasado mes de mayo mediante un correo electrónico y desde entonces se ha intentado en otras tres ocasiones con un resultados negativo, por lo que las cámaras IP mencionadas con anterioridad aún son vulnerables.

Como medida de presión, los expertos en seguridad han publicado esta misma semana las pruebas y los exploits utilizados para sacar ventaja de esta vulnerabilidad y buscar de alguna forma la reacción de la compañía.

Fuente:https://www.redeszone.net/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad