A inicios de 2022, Microsoft abordó CVE-2022-22005, una vulnerabilidad de ejecución remota de código (RCE) que utilizaba las funciones de creación de sitios web en SharePoint, lanzando un parche de seguridad. A pesar de que la falla ya había sido corregida, un investigador de seguridad encontró una nueva forma de explotar el error de deserialización mediante la carga de archivos maliciosos en el servidor.

Muchos lenguajes usan serialización y deserialización para pasar objetos complejos a servidores y entre procesos. Si el proceso de deserialización no es seguro, los atacantes podrán explotarlo para enviar objetos maliciosos y ejecutarlos en el servidor. Nguyễn Tiến Giang, investigador de seguridad de StarLabs, descubrió que cuando los servidores se configuran en cierta forma, son propensos a los ataques de deserialización, que eventualmente llevarían a la ejecución de código.

En su blog, el experto explica que los hackers pueden explotar el error creando una SharePoint List en el servidor y cargando una cadena de dispositivos maliciosos con la carga útil de deserialización como un archivo adjunto PNG. Al enviar una solicitud de procesamiento para el archivo cargado, el atacante activará el error y ejecutará la carga útil en la implementación afectada.

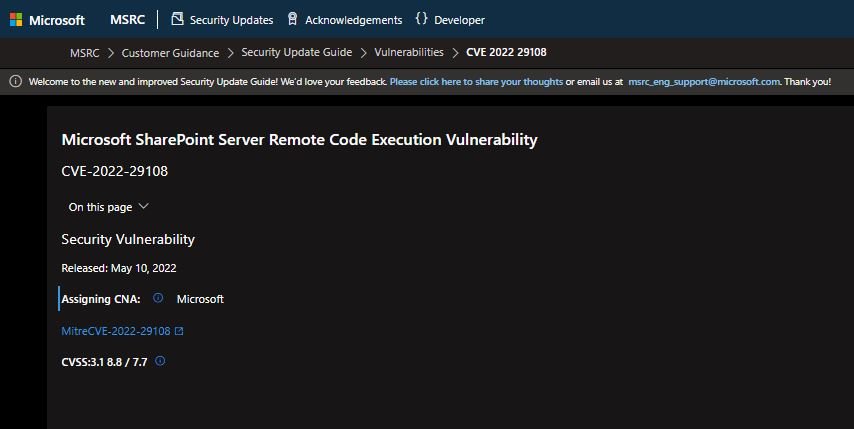

La buena noticia es que la falla solo puede ser explotada por actores de amenazas autenticados, además de que se requiere una configuración desactivada por defecto. Esta variante de la vulnerabilidad, identificada como CVE-2022-29108, fue abordada en el parche de Microsoft para mayo.

El experto encontró la falla mientras analizaba CVE-2022-22005, descubriendo que había otra forma de desencadenar el ataque: “En realidad, este error es muy fácil de detectar. Hubo una publicación al respecto marzo; simplemente hay que seguir las instrucciones en esa publicación y las personas pueden detectar fácilmente la nueva variante de CVE-2022-22005. Es como beber un vino viejo de una botella nueva”, bromeó el experto.

Finalmente, el investigador conocido como hir0ot, quien había publicado un análisis detallado sobre CVE-2022-22005, menciona que hay dos formas principales de corregir las fallas de deserialización: limitando los endpoints que deserializan los datos no confiados, o bien usar una carpeta de tipo basada en una lista blanca.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad