Hace alrededor de una semana aparecieron dos reportes sobre vulnerabilidades afectando los sistemas Virtual Private Network (VPN) y Secure Socket Layer (SSL) de Fortinet. Acorde a los expertos que revelaron estas fallas, un grupo de hackers ha comenzado a explotar estas vulnerabilidades en las VPN SSL de FortiGate y Pulse Connect Secure.

Los ingenieros de Fortinet implementaron un método de autenticación muy deficiente en el sistema operativo de su firewall. Esto permite a los atacantes no autenticados modificar la contraseña del portal VPN SSL.

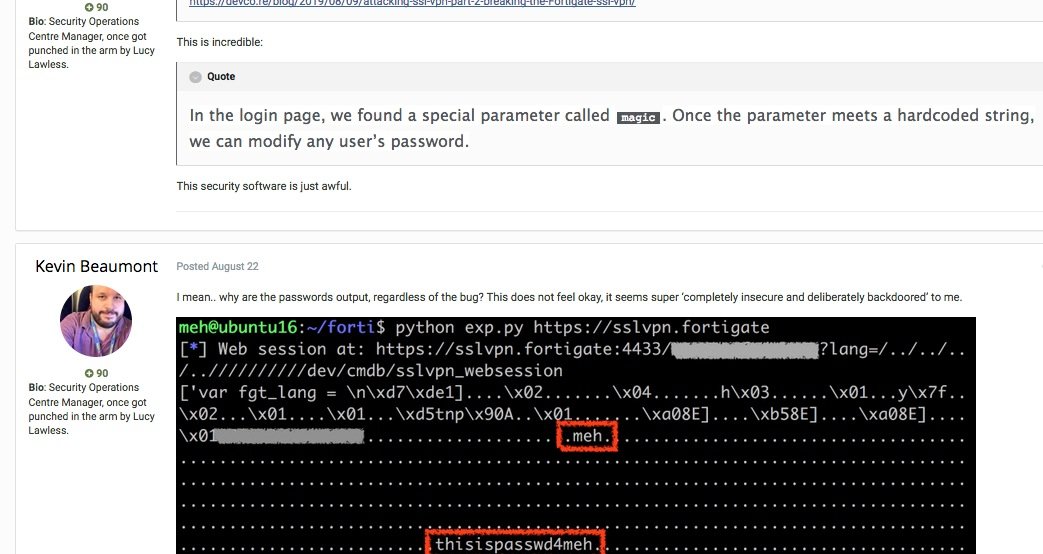

Los ingenieros implementaron intencionalmente un parámetro especial llamado “magic” que permitía el restablecimiento de contraseñas, esto muestra un comportamiento de backdoor insertado premeditadamente por la compañía o por algún hacker, como en el caso de IMPERVA, otra compañía que afirma que los hackers habían insertado backdoors en sus sistemas desde 2017.

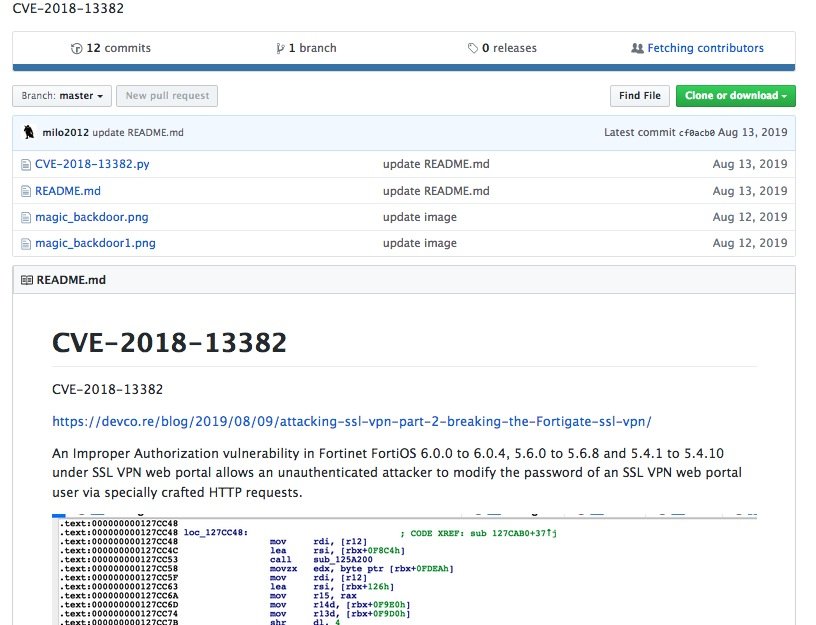

Un exploit para esta vulnerabilidad está disponible en GitHub; puede consultar los detalles del exploit en cualquier foro de hacking donde se hable de este backdoor.

Vulnerabilidades en FortiGate SSL VPN

Los expertos Orange Tsai y Meh Chang, del equipo de investigadores de DEVCORE, publicaron la segunda parte de su investigación sobre las fallas de seguridad en las VPN SSL; la primera parte de la investigación se centraba en la vulnerabilidad CVE-2019-1579, una falla de seguridad crítica anterior a la autenticación.

En la investigación se presentan 5 vulnerabilidades durante análisis de vulnerabilidades de seguridad, mismas que se muestran a continuación, junto con el puntaje asignado a cada una por el Common Vulnerabiltiy Scoring System (CVSS):

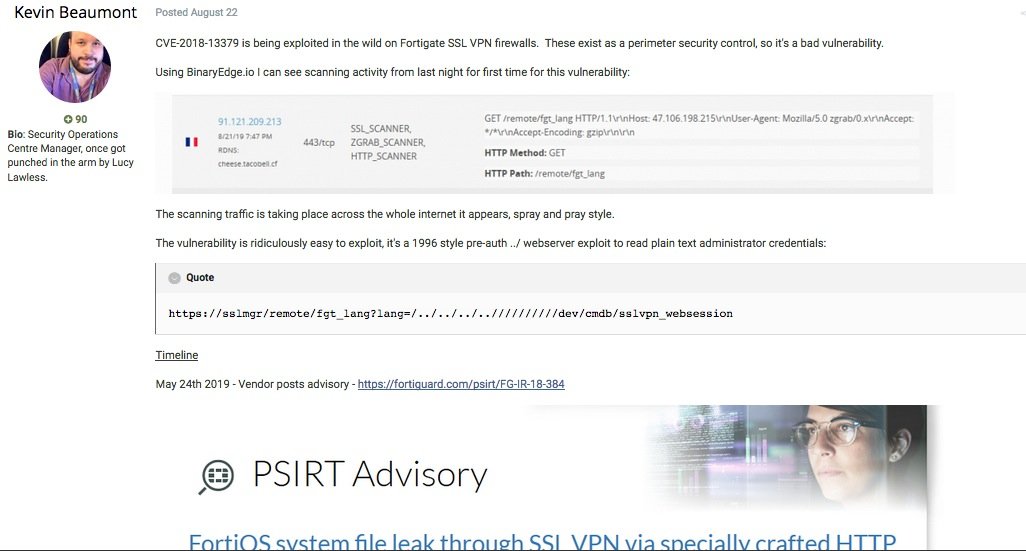

- CVE-2018-13379: Es una vulnerabilidad de lectura arbitraria de archivos con un puntaje de 9.1/10 en la escala CVSS

- CVE-2018-13380: Vulnerabilidad de scripts entre sitios (XSS) con puntaje de 6.1/10

- CVE-2018-13381: Vulnerabilidad de desbordamiento de montón anterior a la autenticación con puntaje de 7.5 en CVSS

- CVE-2018-13382: Es una falla de autorización inapropiada con puntaje de 7.5/10

- CVE-2018-13383: Falla de desbordamiento de montón post autenticación con puntaje de 6.5/10

Al parecer, los hackers explotan la falla CVE-2018-13379, una vulnerabilidad de lectura arbitraria de archivos anterior a la autenticación en la forma que FortiOS solicita un archivo de idioma del sistema. Los expertos mencionaron que, al explotar esta vulnerabilidad, los hackers pueden leer el contenido de “sslvpn_websession”, un archivo que contiene un nombre de usuario y la contraseña correspondiente son formato en el sistema comprometido.

En su reporte, los expertos agregan que incluso es posible combinar esta falla con CVE-2018-13383 (desbordamiento de montón post-autenticación) en FortiGate WebVPN. Esta falla podría desencadenarse cuando el atacante indica a la VPN SSL que haga proxy a un servidor web bajo su control, mismo que aloja un archivo de explotación.

Por su parte, la vulnerabilidad CVE-2018-13382, bautizada por los investigadores como “magic backdoor”, se aprovecha de un parámetro especial llamado “magic”, usado por los hackers como clave secreta para restablecer una contraseña sin necesidad de otras formas de autenticación.

Los hackers comenzaron a buscar endpoints vulnerables en el servidor de Pulse Connect Secure VPN después de la publicación de una prueba de concepto para la falla de divulgación de archivos CVE-2019-11510. De modo parecido a CVE-2018-13379, esta vulnerabilidad es usada por los hackers para encontrar sistemas expuestos y así recuperar nombres de usuario y contraseñas sin cifrar.

De lograr autenticarse con éxito, los hackers pueden usar la falla CVE-2019-11539 (inyección de comandos en la interfaz web del administrador) para obtener acceso a entornos restringidos.

Como medida de precaución, se recomienda a los clientes que ejecutan versiones vulnerables de FortiGate actualizar a las versiones más recientes a la brevedad.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad