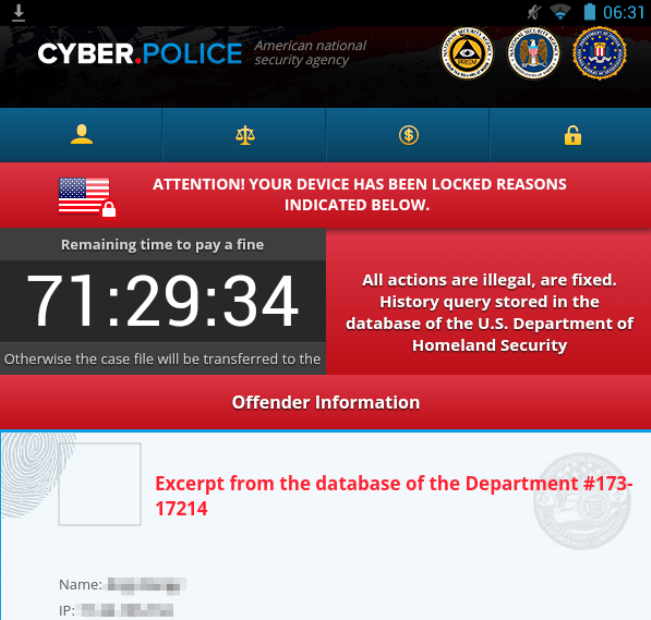

Un ataque drive-by en curso está obligando a instalar ransomware en los teléfonos inteligentes Android mediante la explotación de vulnerabilidades críticas en versiones anteriores del sistema operativo móvil de Google, el cual se encuentra todavía en uso por millones de personas, según un estudio.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad