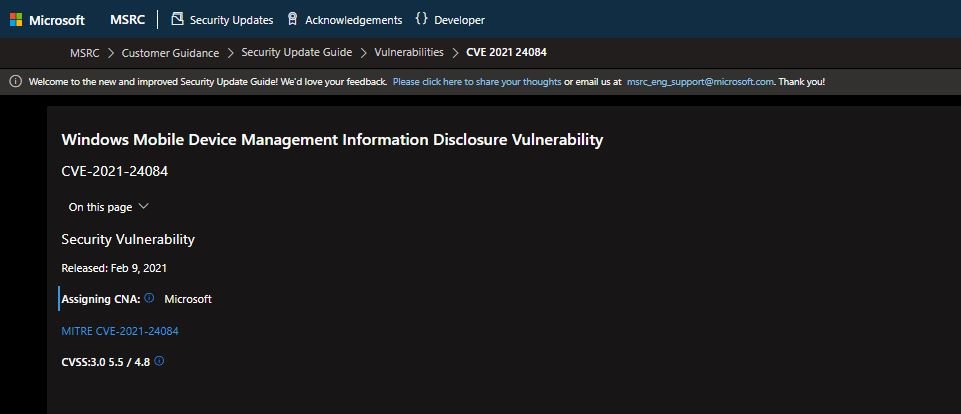

Un grupo de investigadores ha lanzado parches de seguridad no oficiales para abordar una vulnerabilidad día cero de escalada de privilegios locales en sistemas Windows 10 versión 1809 y posteriores. Según los reportes, este error reside en la configuración “Acceso a trabajo o escuela”, y permite evadir un parche implementado por la compañía para abordar la falla conocida como CVE-2021-24084.

El investigador Abdelhamid Naceri, quien reportó inicialmente esta falla, también reportó que el error había sido abordado deficientemente, por lo que CVE-2021-24084 aún podía ser explotada para obtener privilegios de administrador vía acceso local.

Al respecto, el especialista Mitja Kolsec mencionó: “Se sabe que una divulgación de archivo arbitraria puede conducir a la escalada de privilegios local si se utiliza un método específico”. Usando el exploit compartido por Abdelhamid, el experto y su equipo pudieron ejecutar código con privilegios de administrador.

A pesar de que la vulnerabilidad ha sido identificada por múltiples investigadores y Microsoft, la compañía no ha corregido el error, lo que permitiría exponer los sistemas vulnerables a pesar de que cuenten con las más recientes actualizaciones. Los sistemas Windows solo podrán ser objetivo de este ataque si se cumplen las siguientes condiciones:

- La protección del sistema debe estar habilitada en la unidad C y debe crearse al menos un punto de restauración. Esta condición específica podría depender de múltiples escenarios

- Se debe habilitar al menos una cuenta de administrador local en el sistema objetivo

Como se menciona anteriormente, Microsoft no ha emitido parches de seguridad oficiales, por lo que el servicio de microparches 0patch lanzó un conjunto de actualizaciones no oficiales para todas las versiones de Windows 10 expuestas a esta falla, incluyendo:

- Windows 10 v21H1 (32 y 64 bits)

- Windows 10 v20H2 (32 y 64 bits)

- Windows 10 v2004 (32 y 64 bits)

- Windows 10 v1909 (32 y 64 bits)

- Windows 10 v1903 (32 y 64 bits)

- Windows 10 v1809 (32 y 64 bits)

Esta es la segunda ocasión en que se emite un parche no oficial para abordar una falla día cero en Windows, ya que hace un par de semanas el propio Naceri descubrió que la falla CVE-2021-34484 podría ser explotada para obtener privilegios elevados en todas las versiones del sistemas Windows.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad