Un reciente informe de seguridad señala que CVE-2020-5135, una vulnerabilidad crítica en SonicWall, habría sido corregida de forma errónea, dejando expuestas más de 800 mil implementaciones VPN desarrolladas por la compañía. La explotación exitosa de esta vulnerabilidad permitiría a los atacantes remotos no autenticados ejecutar código arbitrario en los dispositivos afectados, conduciendo a escenarios de denegación de servicio (DoS).

Durante meses se creyó que la falla había sido corregida, hasta que esta semana se demostró lo contrario. En consecuencia, se le asignó una nueva clave de identificación (CVE-2021-20019).

La falla fue reportada por primera vez en octubre de 2020, descrita como un error de desbordamiento de búfer basado en pila de los firewalls VPN de SonicWall. Craig Young, investigador de Tripwire Vulnerability and Exposure Research Team (VERT) presentó el reporte inicial, y se ha vuelto a poner en contacto con la compañía para notificarles que el error sigue presente en las implementaciones vulnerables.

CVE-2020-5135 permitía a los atacantes enviar una solicitud HTTP maliciosa al firewall para provocar una condición DoS o ejecutar código arbitrario, señalaba el primer informe de Tripwire. Después de notificar a SonicWall, la compañía confirmó que se trataba de una falla y que sería corregida en breve.

Semanas después, el investigador volvió a probar su exploit de prueba de concepto (PoC) contra instancias de SonicWall y concluyó que la solución emitida por la compañía no era suficiente: “Decidí poner en marcha una instancia de SonicWall en Azure para confirmar cómo responde la actualización a mi exploit. En el pasado, al investigar dispositivos de red, he observado diferencias en el comportamiento vulnerable entre los sistemas físicos y virtuales”, mencionó Young.

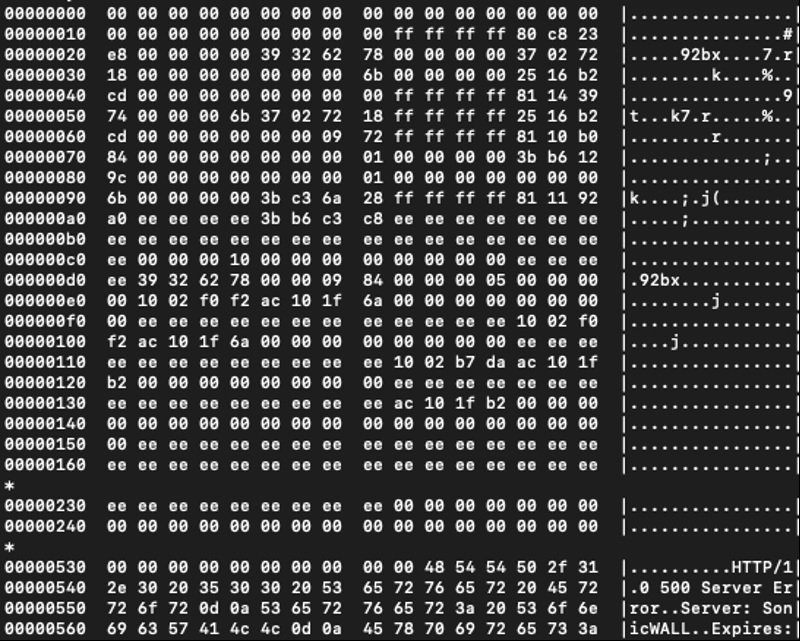

Al probar la seguridad de la actualización, el investigador notó que su exploit PoC no provocó un bloqueo del sistema, sino una avalancha de datos binarios en la respuesta HTTP: “Los datos binarios devueltos en las respuestas HTTP podrían ser direcciones de memoria. Aunque nunca observé texto reconocible en los datos filtrados, creo que esta salida podría variar según cómo se utilice el sistema objetivo.”

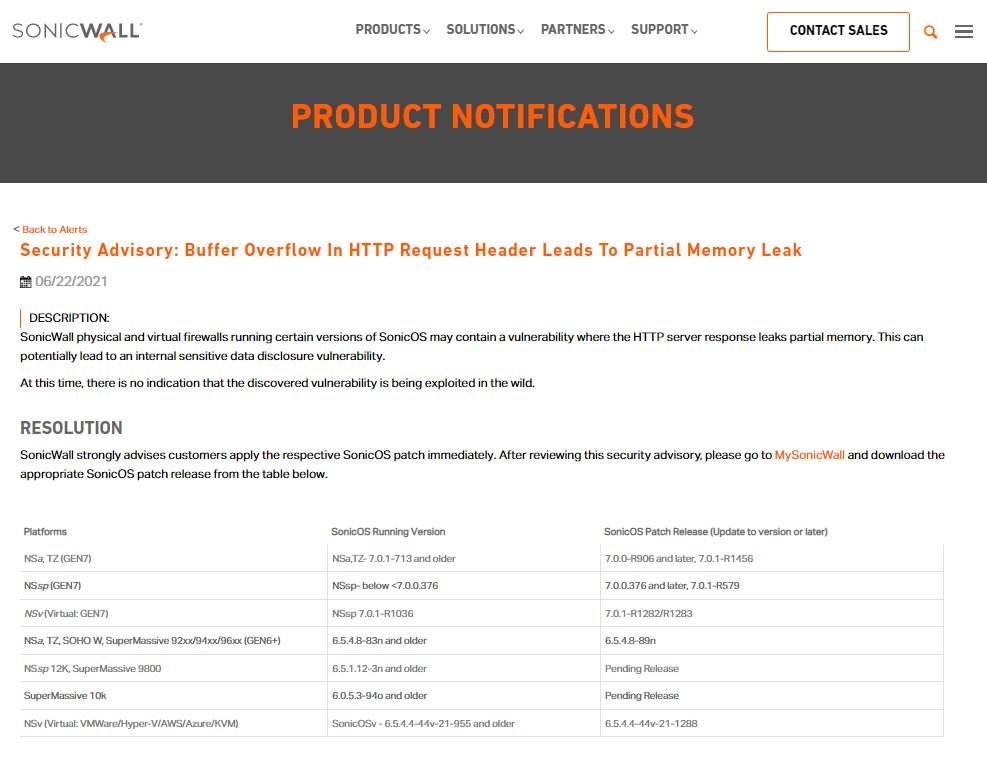

SonicWall ha tenido que publicar una segunda alerta de seguridad relacionada con esta vulnerabilidad, incluyendo las mitigaciones correspondientes. Se recomienda a los usuarios de implementaciones afectadas actualizar a la brevedad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad