Mejore su detección de malware con WAF + YARA (WAFARAY)

WAFARAY es una implementación de LAB basada en Debian 11.3.0 (estable) x64 hecha y cocinada entre dos ingredientes principales WAF + YARA para detectar archivos maliciosos ( por ejemplo, webshells, virus, malware, binarios ) típicamente a través de funciones web (cargar archivos).

Objetivo

En esencia, la idea principal fue usar WAF + YARA (YARA de derecha a izquierda = ARAY) para detectar archivos maliciosos en el nivel WAF antes de que WAF pueda reenviarlos al backend, por ejemplo, archivos cargados a través de funciones web.

Cuando una página web permite cargar archivos, la mayoría de los WAF no inspeccionan los archivos antes de enviarlos al backend. La implementación de WAF + YARA podría proporcionar detección de malware antes de que WAF reenvíe los archivos al backend.

¿Detección de malware a través de WAF?

Sí una solución es usar ModSecurity + Clamav, la mayoría de las páginas llaman a ClamAV como un proceso y no como un demonio, en este caso, analizar un archivo podría llevar más de 50 segundos por archivo.

¿Detección de malware a través de WAF + YARA?

Algunas pistas aquí Black Hat Asia 2019. Continúe leyendo y vea a continuación nuestra implementación rápida de LAB.

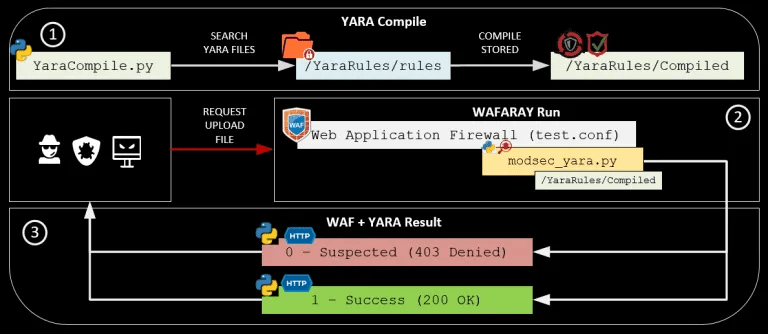

WAFARAY: ¿cómo funciona?

Básicamente, es un despliegue rápido (1) con reglas YARA precompiladas y listas para usar a través de ModSecurity (WAF) usando una regla personalizada; (2) esta regla personalizada realizará una inspección y detección de los archivos que puedan contener código malicioso, (3) típicamente funciones web (cargar archivos) si el archivo es sospechoso los rechazará recibiendo un código 403 Prohibido por ModSecurity.

-El YaraCompile.py compila todas las reglas de yara. (Código Python3)

-El test.conf es un host virtual que contiene las reglas de seguridad del mod. (Código de ModSecurity)

-Las reglas de ModSecurity llaman al modsec_yara.py para inspeccionar el archivo que está tratando de cargar. (Código Python3)

– Yara devuelve dos opciones 1 (200 OK) o 0 (403 Prohibido)

Caminos principales:

- Reglas compiladas de Yara: /YaraRules/Compiled

- Reglas predeterminadas de Yara: /YaraRules/rules

- Guiones de Yara: /YaraRules/YaraScripts

- Apache vhosts: /etc/apache2/sites-enabled

- Archivos temporales: /temporal

Acercarse

- Blueteamers : Cumplimiento de reglas, mejores alertas, detección de malware en archivos cargados a través de funciones web.

- Redteamers/pentesters : Alcance de GreyBox, carga y omisión con un archivo malicioso, cumplimiento de reglas.

- Oficiales de seguridad : manténgase alerta a la caza de amenazas.

- SOC : Mejor monitoreo sobre archivos maliciosos.

- CERT : Análisis de Malware, Determinar nuevo IOC.

Instalar

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad