Hay dos tipos principales de análisis de malware: estático y dinámico.

Realizar un análisis estático de un binario malicioso significa concentrarse en analizar su código sin ejecutarlo. Este tipo de análisis puede revelar a los analistas de malware no solo lo que hace el malware, sino también las intenciones futuras de su desarrollador (p. ej., funcionalidades actualmente sin terminar).

El análisis dinámico analiza el comportamiento del malware cuando se ejecuta, generalmente en un entorno limitado virtual. Este tipo de análisis debería revelar el comportamiento del malware y cualquier técnica de evasión de detección que utilice.

El análisis de malware beneficia a los analistas de seguridad al permitirles, entre otras cosas:

- Identificar indicadores ocultos de compromiso (IOC).

- Aumente la eficacia de las notificaciones y advertencias del COI.

- Clasifica los incidentes según su gravedad.

Todas las herramientas de análisis de malware que se enumeran a continuación se pueden descargar y utilizar de forma gratuita.

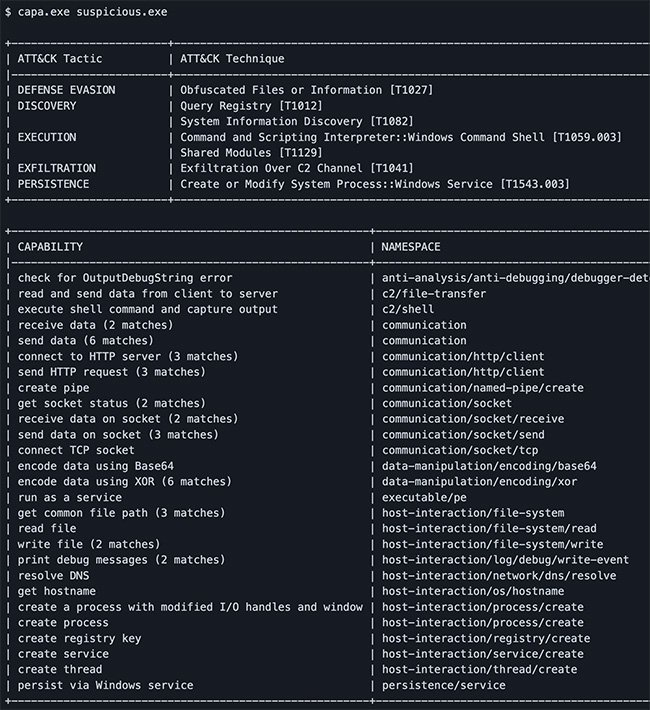

capa: identifica automáticamente las capacidades de malware

capa detecta capacidades en archivos ejecutables. Lo ejecuta contra un módulo PE, ELF, .NET o un archivo de shellcode y le dice lo que cree que puede hacer el programa. Por ejemplo, podría sugerir que el archivo es una puerta trasera, es capaz de instalar servicios o depende de HTTP para comunicarse.

Solucionador de cadenas ofuscadas FLARE

FLARE Ofuscated String Solver ( FLOSS ) utiliza técnicas avanzadas de análisis estático para desofuscar automáticamente cadenas de archivos binarios de malware. Puede usarlo como strings.exe para mejorar el análisis estático básico de archivos binarios desconocidos.

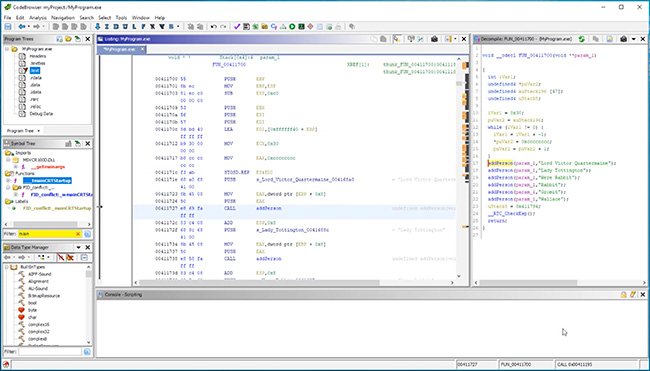

Marco de ingeniería inversa de Ghidra Software

Ghidra es un marco de ingeniería inversa de software (SRE) creado y mantenido por la Dirección de Investigación de la Agencia de Seguridad Nacional. Este marco incluye un conjunto de herramientas de análisis de software de alto nivel y con todas las funciones que permiten a los usuarios analizar el código compilado en una variedad de plataformas, incluidas Windows, macOS y Linux. Las capacidades incluyen desensamblaje, ensamblaje, descompilación, creación de gráficos y secuencias de comandos, junto con cientos de otras características.

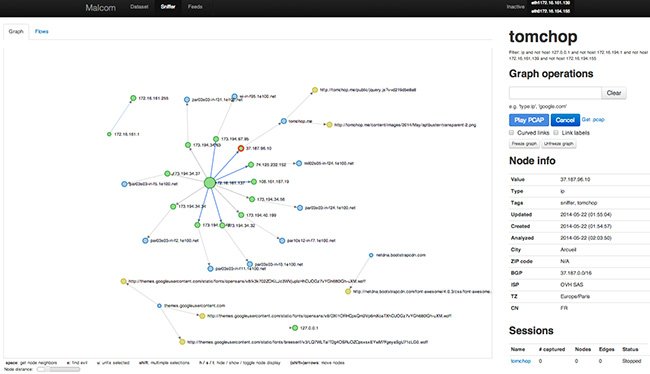

Malcom: Analizador de comunicación de malware

Malcom es una herramienta diseñada para analizar la comunicación de red de un sistema mediante representaciones gráficas del tráfico de red y compararlas con fuentes de malware conocidas. Esto resulta útil cuando se analiza cómo ciertas especies de malware intentan comunicarse con el mundo exterior.

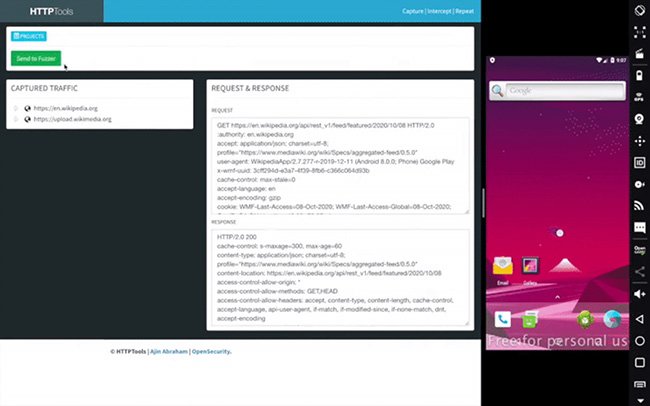

Marco de seguridad móvil (MobSF)

MobSF es una aplicación móvil todo en uno automatizada (Android/iOS/Windows) para pruebas de penetración, análisis de malware y marco de evaluación de seguridad capaz de realizar análisis estáticos y dinámicos. MobSF admite binarios de aplicaciones móviles (APK, XAPK, IPA y APPX) junto con el código fuente comprimido y proporciona API REST para una integración perfecta con su canalización de CI/CD o DevSecOps. Dynamic Analyzer lo ayuda a realizar evaluaciones de seguridad en tiempo de ejecución y pruebas instrumentadas interactivas.

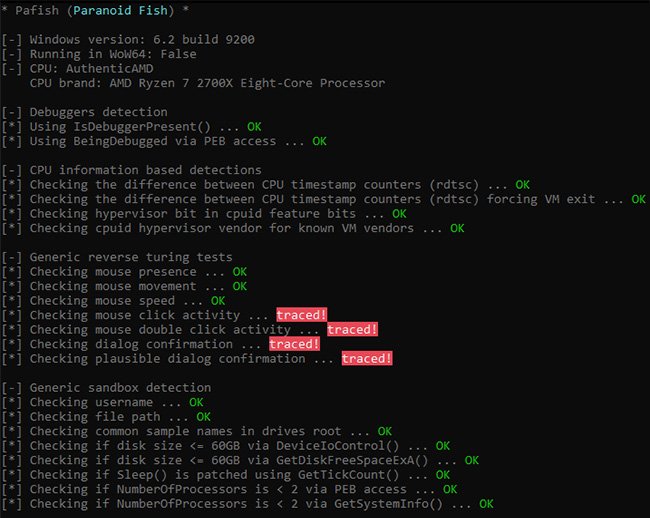

Pafish: herramienta de prueba

Pafish es una herramienta de prueba que utiliza diferentes técnicas para detectar máquinas virtuales y entornos de análisis de malware de la misma manera que lo hacen las familias de malware. El proyecto es gratuito y de código abierto; el código de todas las técnicas de antianálisis está disponible públicamente.

Radare2: el marco de ingeniería inversa similar a Libre Unix

El proyecto radare comenzó como un simple editor hexadecimal de línea de comandos centrado en análisis forense. Hoy en día, Radare2 es una herramienta de línea de comandos de bajo nivel con soporte para secuencias de comandos. Puede editar archivos en discos duros locales, ver la memoria del kernel y depurar programas localmente o mediante un servidor gdb remoto. El amplio soporte de arquitectura de Radare2 le permite analizar, emular, depurar, modificar y desensamblar cualquier binario.

theZoo: Un repositorio de malware en vivo

theZoo es un repositorio de malware vivo. El proyecto se creó para ofrecer una forma rápida y fácil de recuperar muestras de malware y código fuente de manera organizada con la esperanza de promover la investigación de malware.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad