Aunque resultaría difícil para la gran mayoría de las personas elaborar una definición concreta del concepto “deepfake”, es un hecho que muchos hemos escuchado en más de una ocasión sobre esta tecnología e incluso conocemos sus posibles implicaciones maliciosas. Como se ha mencionado antes, su principal uso es la creación de material pornográfico falso, incluyendo los rostros de celebridades o incluso de antiguas parejas sentimentales de algún usuario en busca de venganza, lo que no quiere decir que no tenga otras aplicaciones reales.

Además de la pornografía, esta tecnología también se utiliza en política, creando noticias falsas o intencionalmente engañosas, como un popular clip de video en el que Barak Obama se refiere al entonces presidente Donald Trump como “un completo idiota.” Poco después se demostró que el video fue creado a partir de múltiples imágenes de Obama y un discurso del actor y director Jordan Peele, con lo que quedó claro que su uso podría tener serias implicaciones para la protección de datos.

El deepfake incluso ha sido usado por la comunidad artística. Ejemplo de ello fue la exposición en honor del 115 aniversario del natalicio de Salvador Dalí, en la que los curadores proyectaron un prototipo del artista impulsado por inteligencia artificial que incluso era capaz de interactuar con los asistentes.

Esta tecnología podrá parecer de lo más compleja, aunque ya existen algunos intentos por ponerla al alcance de cualquier usuario. En esta ocasión, especialistas en protección de datos del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán cómo crear una imagen deepfake a partir de una simple foto o video del rostro que desea emular.

Este proceso requiere de la animación de imágenes, lo cual es posible mediante redes neuronales que hacen que la imagen se mueva sobre una secuencia de video previamente seleccionada por el usuario. Cabe mencionar que el contenido de este artículo fue elaborado con fines específicamente académicos, por lo que en el uso de estos conocimientos debe prevalecer el principio de protección de datos. IICS no es responsable por el mal uso que pudiera darse a esta información.

¿Cómo funciona este proceso?

Expertos en protección de datos mencionan que el deepfake se basa en redes neuronales generativas adversarias (GAN), algoritmos de aprendizaje automático responsables de crear nuevo contenido a partir de un conjunto determinado y limitado de información, por ejemplo, analizando miles de fotografías de una persona para crear nuevas imágenes en las que se conserven todos los rasgos físicos de la persona en cuestión.

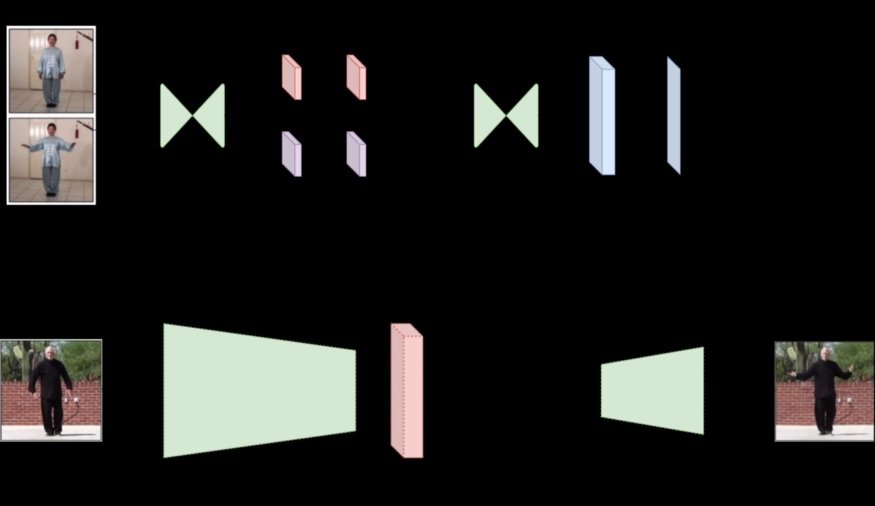

En este caso, se detalla el modelo presentado en First Order Motion Model for Image Animation, un enfoque que reemplazará las formas en las que se trabajaba anteriormente, dependientes de reemplazar objetos en un video con otras imágenes.

Usando este modelo, la red neuronal ayuda a reconstruir un video, donde el sujeto original es reemplazado por otro objeto en la imagen original. Durante la prueba, el programa intenta predecir cómo se moverá el objeto en la imagen original basándose en el video agregado, por lo que en la práctica se rastrea hasta el movimiento más pequeño presentado en el video, desde giros de la cabeza hasta el movimiento de las comisuras de los labios.

Creación de un video deepfake

Todo comienza realizando pruebas en una gran cantidad de muestras de video, mencionan los expertos en protección de datos. Para iniciar la reconstrucción del video, el modelo extrae múltiples fotogramas para analizar los patrones de movimiento contenido para después aprender a codificar el movimiento como una mezcla de múltiples variables.

Durante la prueba, el modelo reconstruye la secuencia de video agregando un objeto de la imagen original a cada fotograma del video y, por lo tanto, se crea una animación.

El marco se implementa mediante el uso de un módulo de estimación de movimiento y un módulo de generación de imágenes.

El propósito del módulo de evaluación del movimiento es comprender exactamente cómo se desplazan los diferentes cuadros del video, mencionan los expertos en protección de datos. En otras palabras, se intenta rastrear cada movimiento y codificarlo para mover puntos clave. Como resultado se obtiene un denso campo de movimiento trabajando en conjunto con una máscara oclusal que determina qué partes del objeto deben ser reemplazadas por la imagen original.

En el archivo GIF empleado como ejemplo a continuación, la espalda de la mujer no está animada.

Finalmente, los datos obtenidos por el módulo de estimación de movimiento se envían al módulo de generación de imágenes junto con la imagen original y el archivo de video seleccionado. El generador de imágenes crea cuadros de video en movimiento con el objeto de imagen original reemplazado. Los marcos se unen para crear un nuevo video más tarde.

Cómo crear un deepfake

Puede encontrar fácilmente el código fuente de una herramienta deepfake en GitHub, clonarlo en su propia máquina y ejecutar todo allí, sin embargo, hay una forma más fácil que le permite obtener el video terminado en solo 5 minutos.

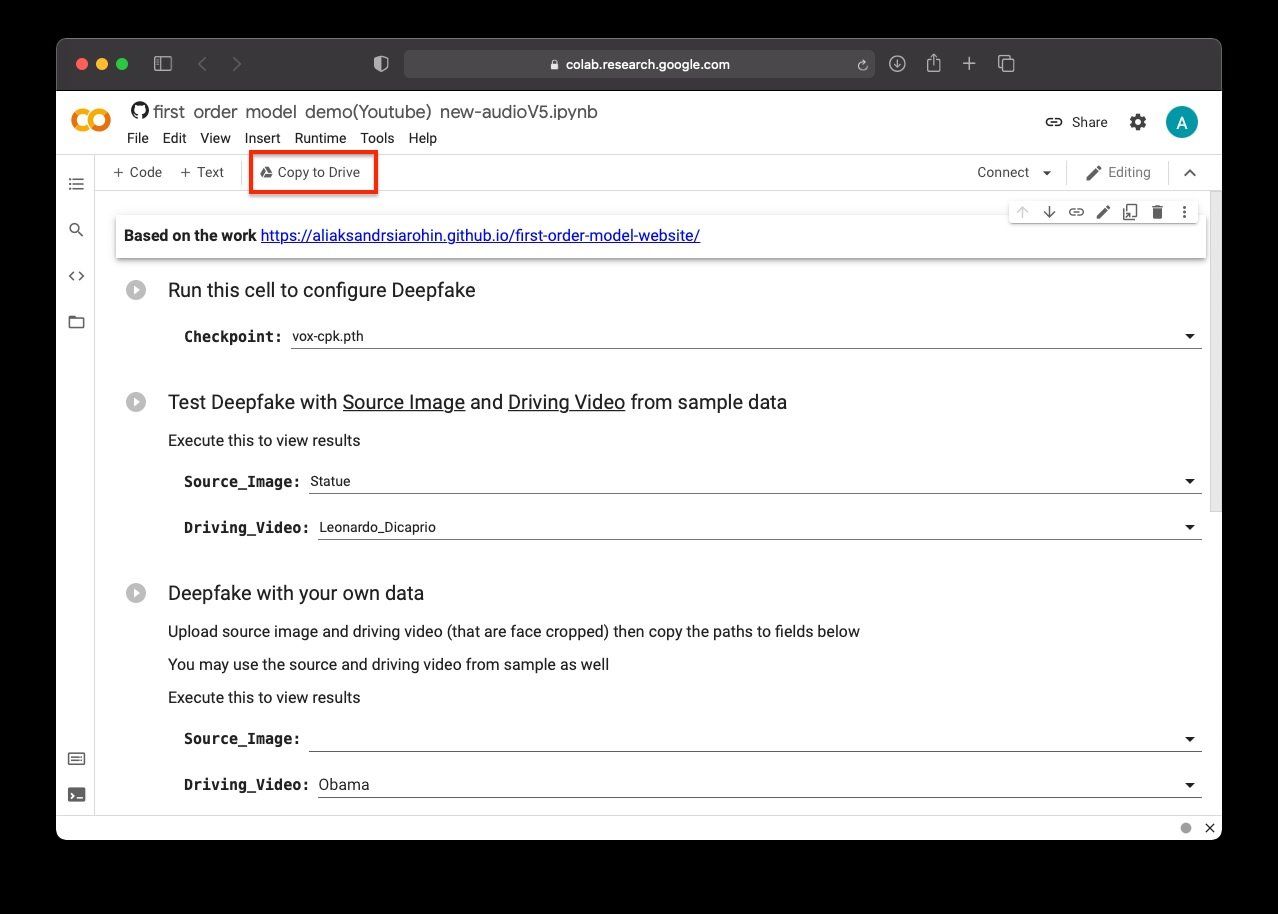

- Siga este enlace: https://colab.research.google.com/github/AwaleSajil/DeepFake_1/blob/master/first_order_model_demo(Youtube)_new_audioV5_a.ipynb

- A continuación, cree una copia del archivo ipynb en su unidad de Google

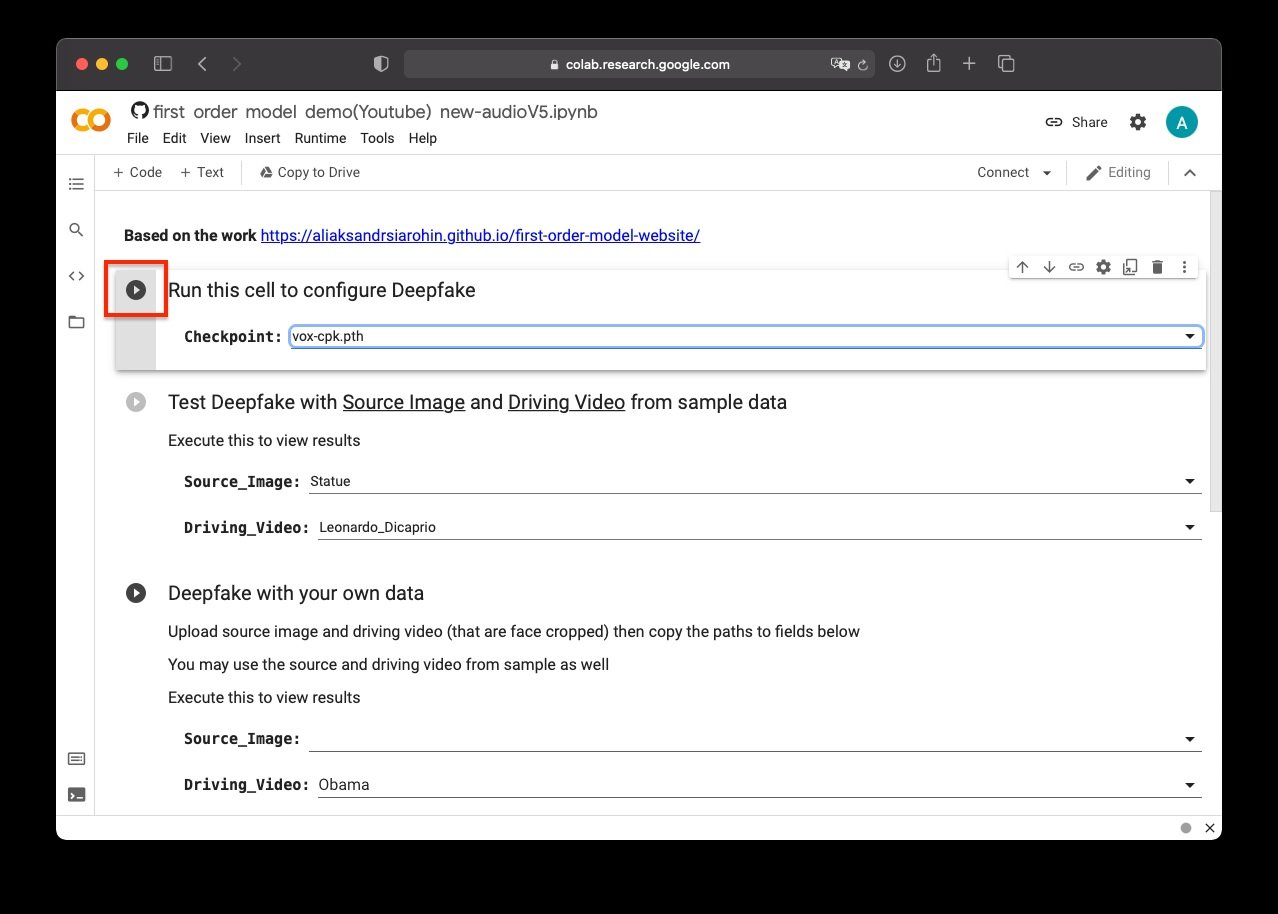

- Ejecute el primer proceso para descargar todos los recursos necesarios y configurar los parámetros del modelo

- Ahora podrá probar el algoritmo usando un conjunto predeterminado de fotos y videos. Solo selecciones una imagen de origen y el video en el que desee proyectar la imagen. Acorde a los expertos en protección de datos, después de un par de minutos el material deepfake estará listo

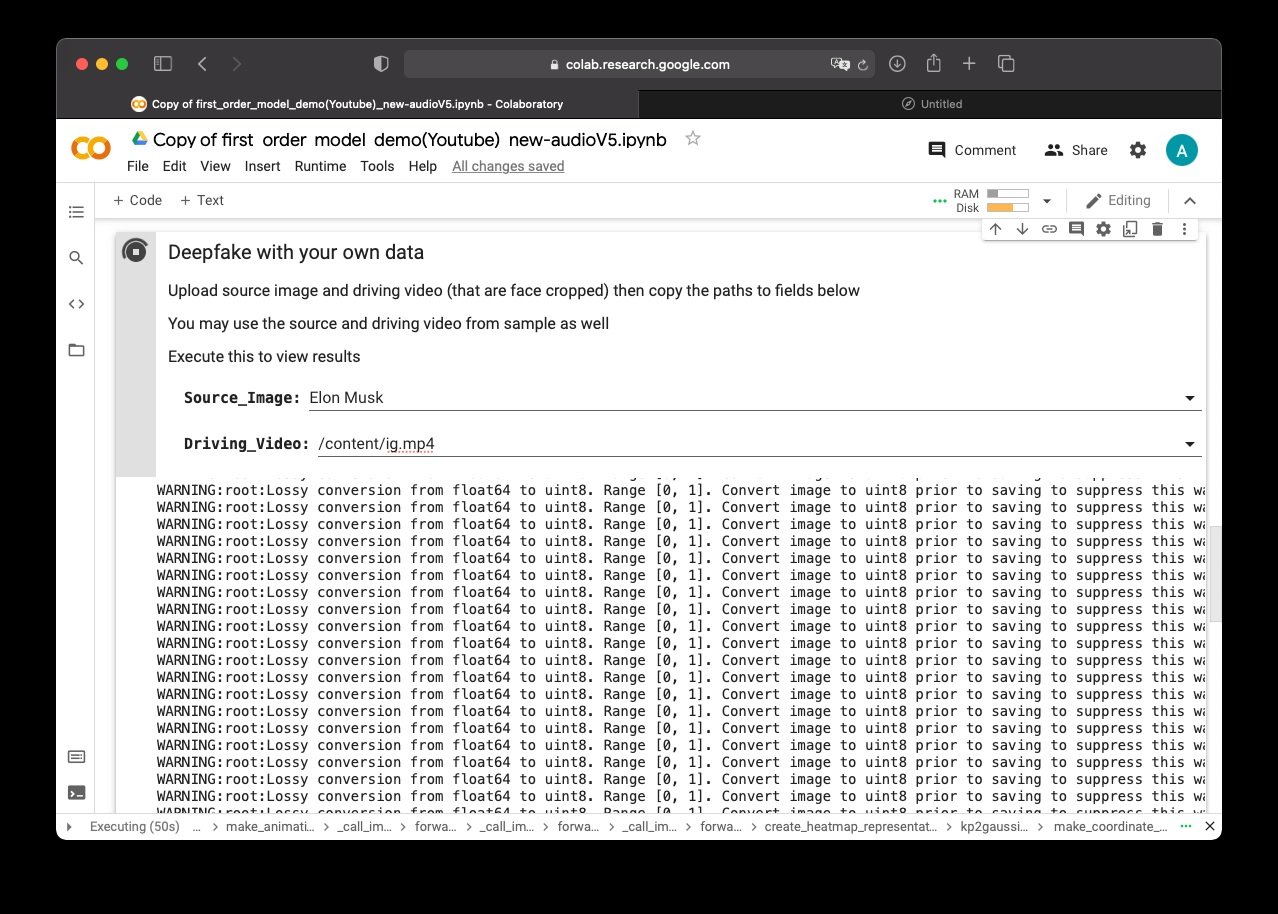

- Para crear su propio video, especifique la ruta a la imagen original y al video en movimiento en la tercera celda. Puede descargarlos directamente a la carpeta con el modelo, que se puede abrir haciendo clic en el icono de la carpeta del menú a la izquierda. Es importante que su video esté en formato mp4

Como resultado, combinando el video con Ivangai y la foto de Elon Musk, logramos obtener el siguiente deepfake:

Para conocer más sobre riesgos de seguridad informática, malware, protección de datos, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad