BruteSpray toma la salida de nmap GNMAP/XML y aplica fuerza bruta automáticamente a los servicios con credenciales predeterminadas usando Medusa. Incluso puede encontrar puertos no estándar usando -sV dentro de Nmap .

Servicios admitidos

- ssh

- ftp

- telnet

- vnc

- mssql

- mysql

- posgresql

- rsh

- imágen

- nntp

- pcen cualquier lugar

- pop3

- rexec

- iniciar sesión

- smbnt

- SMTP

- svn

- vmauthd

Registro de cambios v1.8.1

- Corrección ortográfica menor

- actualización de requisitos

- dependencia limpia

- cambios de banner

Instalación

git clone https://github.com/x90skysn3k/brutespray.git

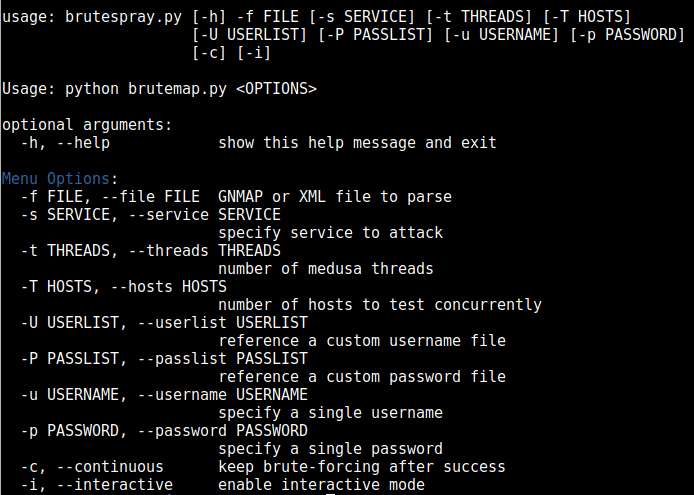

Uso

Primero, haga un escaneo de nmap con -oG nmap.gnmap o -oX nmap.xml .

Comando: python brutespray.py -h

Ejemplos

Uso de listas de palabras personalizadas:

python brutespray.py –file nmap.gnmap -U /usr/share/wordlist/user.txt -P /usr/share/wordlist/pass.txt –threads 5 –hosts 5

Servicios específicos de fuerza bruta: –file nmap.gnmap –service ftp,ssh,telnet –threads 5 –hosts 5

Credenciales específicas: –file nmap.gnmap -u admin -p contraseña –threads 5 –hosts 5

Continuar después del éxito: –file nmap.gnmap –threads 5 –hosts 5 -c

Utilice la salida XML de Nmap: –file nmap.xml –threads 5 –hosts 5

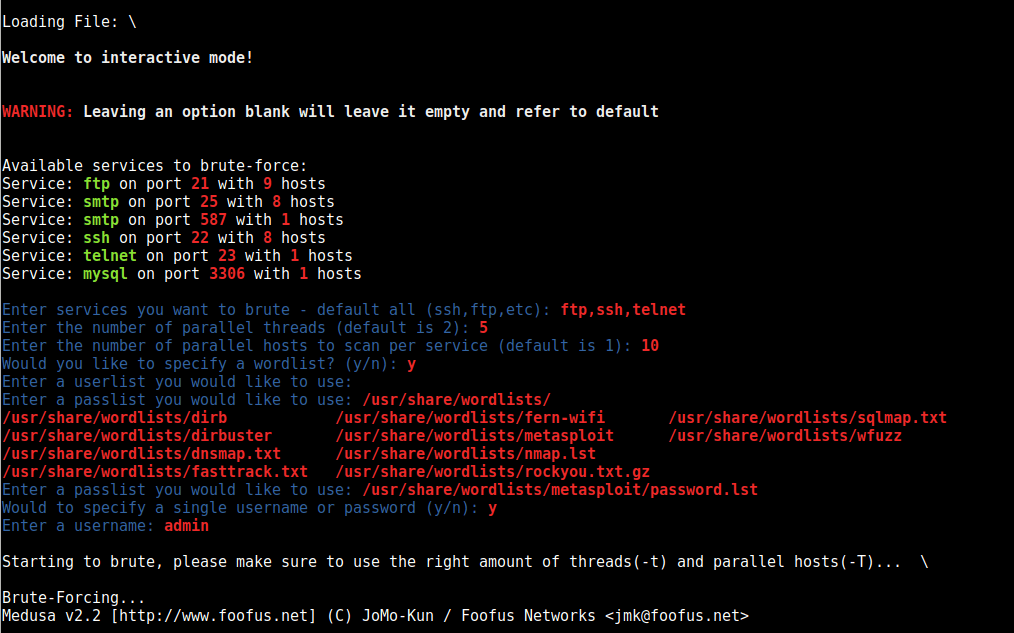

Modo interactivo: –file nmap.xml -i

Demo

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad