Organizaciones públicas y compañías privadas de todo el mundo usan herramientas de bloqueo de sitios web como un método simple para evitar que los empleados pierdan el tiempo en plataformas de entretenimiento, redes sociales o cualquier otro sitio web sin relación con sus actividades laborales.

Aunque establecer estas restricciones fortalece la seguridad de las redes empresariales, no todos los empleados de una organización requieren el mismo nivel de acceso a Internet, por lo que muchos creen que es necesario recurrir al uso de herramientas más complejas para evitar encontrarse con los candados establecidos por el departamento de TI. A continuación se presentan algunas formas de eludir estas restricciones obteniendo permisos de administrador, aunque su uso es enteramente responsabilidad de cada persona de acuerdos los expertos de iicybersecurity.

La obtención de los derechos necesarios en una computadora comienza con la carga de otro sistema operativo con un conjunto de utilidades de hacking. Existen artículos en línea describen muchos métodos para crear unidades USB de arranque múltiple, aunque aquí podrán encontrarse los aspectos más importantes de esta práctica.

Arrancar un sistema desde una unidad USB es complejo, incluso contando con acceso físico al dispositivo objetivo. Arrancar desde medios arbitrarios no era un problema antes de la llegada de EFI. Simplemente ingrese a la configuración del BIOS y cambie el orden de inicio en la sección de inicio. En algunas computadoras, tenía que presionar Eliminar, en otras F2; en cualquier caso, la tecla requerida se indicaba en la pantalla o en el manual. Ahora, UEFI usa una lista de cargadores de inicio confiables y dos modos de secuencia de inicios diferentes, y Windows 8, 8.1 y 10 se pueden iniciar para acelerar directamente desde EFI sin ninguna sugerencia para ingresar la configuración.

Si ve que Windows se carga de inmediato y no tiene tiempo para hacer nada, espere hasta que se inicie y realice una de las siguientes acciones:

- Haga clic en “reiniciar” en la pantalla de bienvenida de Windows mientras mantiene presionada la tecla shift

- Después de la descarga, vaya a “Opciones → Actualización y seguridad → Recuperación → Opciones especiales de arranque”. Haga clic en Reiniciar ahora → Solución de problemas → Opciones avanzadas → Opciones de arranque

- También puede ingresar shutdown.exe/R/O en la línea de comando

Independientemente del método elegido menciona experto de seguridad de las redes empresariales, se reiniciará con una selección de parámetros y podrá encontrarse en la configuración de BIOS/UEFI. Si los derechos están estrictamente limitados y es imposible ingresar a la configuración de Windows 10 usando el método de software, puede intentar deshabilitar físicamente el HDD/SSD. Luego, en el próximo arranque, aparecerá un mensaje de error y se mostrará el elemento para ingresar a UEFI.

Aunque parece complicado apagar el HDD de su computadora de forma manual, este es un proceso realmente simple. Sólo debe ubicar el switch en el modelo en cuestión y remover parte de la cubierta de plástico del gabinete.

Arranque rápido usando una memoria USB

La opción de seleccionar un dispositivo de arranque, implementada en algunos firmware, puede facilitar este proceso. Cuando encienda la computadora, además del mensaje “Presione [tecla] para ingresar a la configuración”, aparecerá uno más: “… o [tecla] para el menú de inicio”. Por lo general, estas son las teclas Enter, F1 – F12, sus combinaciones con las teclas Alt, Ctrl, Ins y Esc. Una lista completa de opciones tomaría más de una página, por lo que es mejor buscar la respuesta en el manual para una placa base específica.

Sin importar la forma, es fundamental acceder al BIOS menciona experto de seguridad de las redes empresariales. Es muy probable que también tenga que cambiar la opción de lista de inicio para iniciar desde una memoria USB. De forma predeterminada, se encuentra en el nuevo modo UEFI y el dispositivo USB usa GRUB que se ejecuta a través del MBR. En otras palabras, necesitamos el antiguo modo Legacy/CSM, o ambos, pero con la prioridad clásica: Legacy/CSM+UEFI, conocido como Load Legacy Option Rom. El método de arranque seguro Secure Boot también está desactivado allí. Si lo desea, puede agregar sus propias claves confiables del cargador de arranque en lugar de deshabilitarlo.

Otro obstáculo que deberemos sortear es la contraseña en BIOS/UEFI, que por lo general se escribe en la parte posterior de la batería en la placa base, aunque esto se resuelve sacando el componente para ver la contraseña. Si la información de la placa base se pierde, podrá ingresar a Google y buscar la contraseña del fabricante, común para todas las placas base de la misma serie.

Además, otra forma de restablecer la contraseña del BIOS usando software es generando un error en la suma de comprobación de los bloques de datos, algo que puede ser concretado usando CmosPwd, utilidad creada por Christophe Grenier. No obstante, este método no funcionará si la utilidad está bloqueada con una solución antivirus.

Obtener acceso de administrador

Una vez que arrancamos el sistema desde la unidad USB, estamos listos para ejecutar algunos exploits. El primer problema que enfrentan los usuarios es la falta de acceso de lectura y escritura a algunos directorios.

Estas restricciones se establecen en el nivel de las listas de control de acceso en el sistema de archivos NTFS, pero solo el propio sistema Windows debe verificarlas. Otros sistemas operativos y utilidades individuales pueden ignorar estas restricciones; por ejemplo, Linux y el software de recuperación de datos no utilizan WinAPI, pero acceden al disco a través de sus controladores o directamente. Por lo tanto, simplemente no ven los atributos de seguridad establecidos en NTFS y lo leen todo.

Es posible hacer una copia de cualquier dato que ya esté en esta etapa. El único obstáculo posible es el cifrado de particiones. La protección BitLocker incorporada lo ayudará a superar las utilidades de ElcomSoft (por cierto, como muchas otras vallas virtuales), pero TrueCrypt, VeraCrypt y otros contenedores criptográficos serios deberán abrirse de manera diferente. La forma más fácil de hacerlo es mediante métodos de ingeniería social, ya que la protección técnica de estos fondos es un orden de magnitud superior a la protección psicológica del propietario.

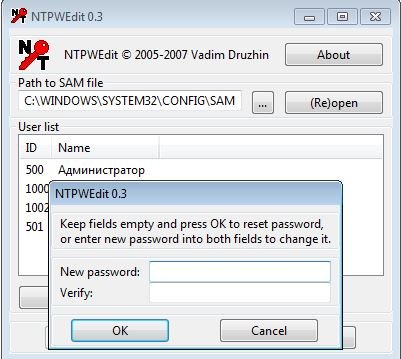

Cambiar los derechos de acceso es fácil. Arrancando el sistema desde una memoria USB, es posible obtener privilegios en el mismo Windows. No obstante, es más interesante conservar los derechos del sistema principal, por lo que se requiere conseguir acceso de administrador. Lo mejor para hacer esto es usar la herramienta de restablecimiento de contraseñas NT Password Edit, desarrollada por Vadim Druzhin.

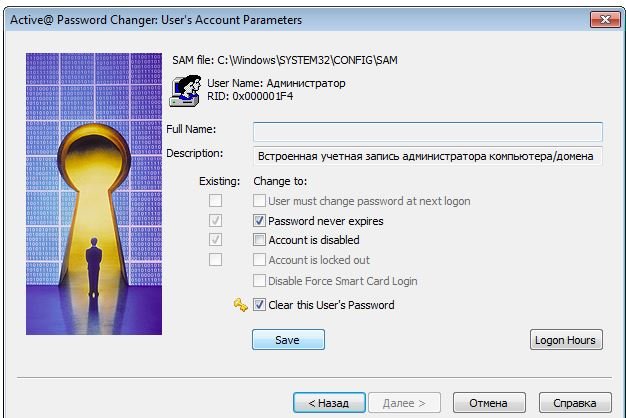

En algunos casos esta herramienta basta, aunque herramientas similares como Active@ Password Changer provee mejores capacidades.

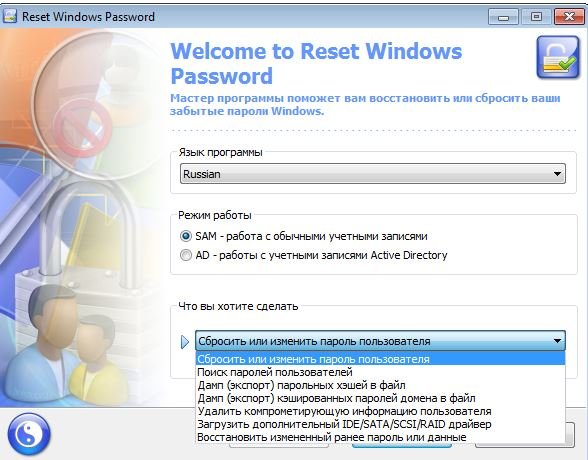

Password Changer también le permite restablecer la contraseña de cualquier cuenta y sabe cómo desbloquearla si se deshabilitó anteriormente. Reset Windows Passwords tiene aún más funciones. Con su ayuda, no solo puede restablecer las contraseñas, sino también cubrir los rastros de hacking.

Otra opción es agregar un nuevo usuario al sistema, darle los derechos deseados y ocultar esta cuenta. Una vez hecho esto, puede iniciar sesión con una cuenta normal sin despertar sospechas y, si es necesario, ejecutar cualquier programa en nombre de una cuenta que conozca solo con acceso completo. Por supuesto, no será posible ocultarlo por completo, pero al menos no aparecerá en la pantalla de bienvenida. Para hacer esto, simplemente cambie la subclave UserList en el registro.

Busque la sección SpecialAccounts o créela, si no la encuentra. En esta sección buscamos o creamos la subsección UserList, y en ella hay un nuevo parámetro DWORD con el nombre de la cuenta oculta. Si le asigna un valor cero, la cuenta correspondiente no se mostrará ni en la pantalla de bienvenida ni en la lista general del panel de control. Puedes ir más allá y fortalecer la conspiración. Con este fin, buscamos las llaves con el nombre revelador menciona experto de seguridad de las redes empresariales.

Asignamos un valor al primer 0x00000001 y al segundo 0x00000002. La cuenta actual y la última utilizada también desaparecerán de la pantalla de bloqueo.

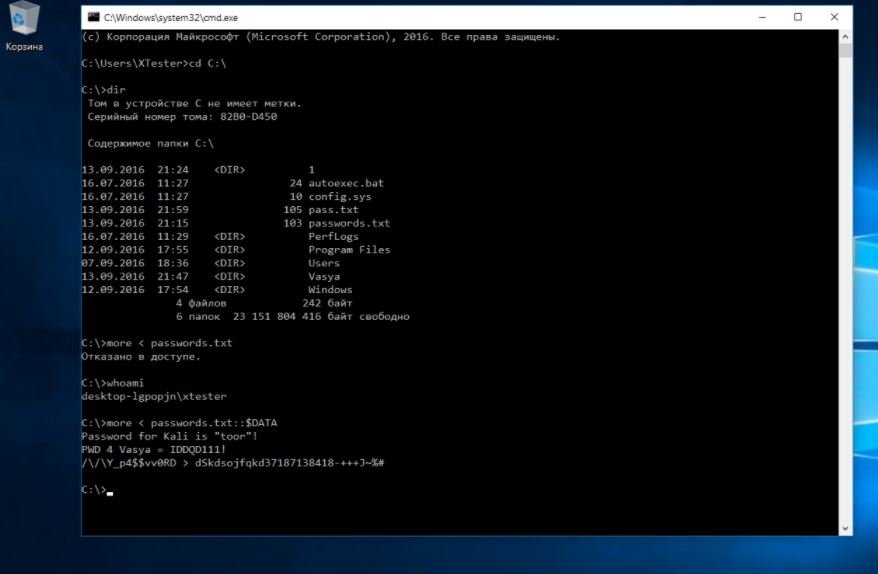

Como se señaló anteriormente, la mayoría de los permisos en las computadoras de trabajo con Windows se establecen en el nivel del sistema de archivos NTFS. Es hora de recordar los flujos de archivos y las funciones de sintaxis. Según UNC, dos puntos separan una letra de unidad de una ruta adicional. En NTFS, este carácter también se utiliza como separador entre el nombre de archivo real y la secuencia de archivo asociada.

Si los derechos establecidos por cada archivo o directorio de Windows son correctos, no hay diferencia en cómo se accede a los archivos del sistema. Esto estará bloqueado de forma predeterminada, aunque el establecimiento de derechos es una rutina de largo plazo que se ha simplificado usando programas de terceros.

Por ejemplo, si no tiene acceso a un archivo passwords.txt, el siguiente comando seguirá mostrando su contenido en la pantalla:

more & lt; passwords.txt :: $ DATA

Esto no debería funcionar si las restricciones de lectura/escritura se establecen correctamente, pero los administradores a menudo no se molestan en auditar los derechos de acceso para cada objeto del sistema de archivos. En una computadora real, a menudo se obtiene una mezcla explosiva de derechos heredados y asignados explícitamente.

Hay situaciones en las que el administrador niega el acceso a un subdirectorio para ciertos usuarios, pero les deja acceso completo a los directorios de nivel superior. En este caso, surge una contradicción obvia y las restricciones dejan de aplicarse. Por ejemplo, no tener permiso de lectura en un archivo no funciona si se le permite leer la lista del directorio que lo contiene. Lo mismo ocurre con la eliminación.

Cree una partición secreta sin soporte de derechos de acceso

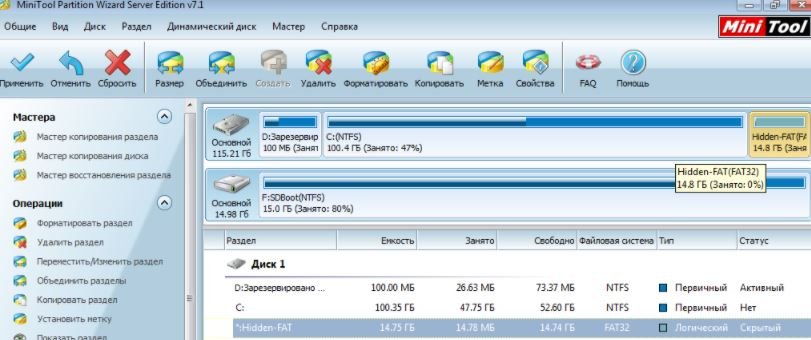

A veces, los administradores solo prohíben la ejecución de archivos. Por ejemplo, para evitar que el usuario inicie un programa. Puede evitar esta limitación simplemente copiándola en una partición FAT32 (como opción, en la misma unidad flash), donde no se pueden establecer derechos de acceso. Simplemente no son compatibles con el sistema de archivos en sí. Si es demasiado arriesgado usar constantemente una unidad flash USB, puede hacerlo más complicado. Ejecute cualquier editor de particiones de disco desde él una vez, reduzca el tamaño del sistema y cree un nuevo volumen FAT32 en el espacio libre y (opcionalmente) ocúltelo.

Las particiones ocultas no se asignan a una letra en el disco, así que no aparece en el explorador de archivos. Se puede montar en Windows con Disk Management – diskmgmt.msc.

Ya se ha asignado los derechos necesarios para ejecutar esta herramienta en la última etapa, cuando aprendió la contraseña de administrador o creó una nueva.

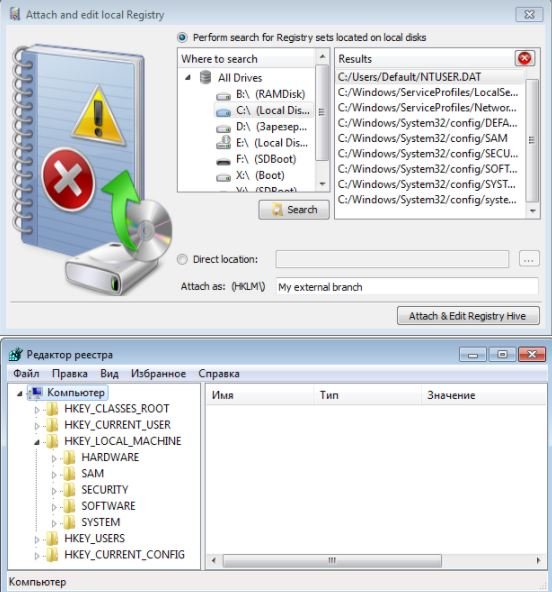

Si se copiaron documentos, bases de datos o archivos multimedia a la partición FAT32, se abrirán sin problemas. Nada le impedirá ejecutar un software simple que se instala desempaquetando: en un nuevo lugar todo funcionará como antes. Con los programas instalados, no todo es tan sencillo. Tendrán que cambiar las rutas en la configuración. Estos son archivos .cfg e .ini en el mismo directorio o claves de registro. Puede cambiar las claves utilizando un editor de registro remoto iniciado desde una unidad flash USB en el mismo WinPE.

Con dicha herramienta, puede evitar otras restricciones registradas en el registro.

Esquivar la seguridad de Kaspersky Antivirus

La mayoría de las prohibiciones sobre las acciones de los usuarios en Windows se implementan a través del registro y los derechos de acceso NTFS. Sin embargo, existe otra opción: la instalación de programas de control especializados.

Por ejemplo, el software de Kaspersky carga sus propios controladores desde \windows\system32\drivers\ y sysnative\drivers. Con su ayuda, intercepta las llamadas al sistema y las llamadas al sistema de archivos, controlando tanto el funcionamiento de los programas como las acciones del usuario.

Las versiones de Kaspersky Anti-Virus SOS y Windows Workstation comprueban el nombre del archivo principal. Por tanto, basta con hacer lo siguiente:

- Cambiar el nombre de avp.exe (iniciando en WinPE o en modo seguro)

- Ejecutar el archivo renombrado después de un inicio de sesión regular

- Vaya al menú “Configuración → Opciones”, desactive la autodefensa y la protección por contraseña

- Guardar la configuración, descargar antivirus y cambiarle el nombre

Si lo desea, puede establecer su propia contraseña para que el administrador comprenda cómo sufrió sin saberlo. Este método no funcionará si el antivirus está configurado de forma centralizada en su computadora. Sin embargo, siempre puede neutralizar temporalmente la guardia de la manera descrita anteriormente.

Es más fácil con los nuevos productos de Kaspersky, cuyo script detecta automáticamente la versión instalada del antivirus y restablece la contraseña especificada. En el archivo por lotes, puede ver que en las versiones de Windows de 32 y 64 bits se almacena en diferentes ramas de registro:

HKEY_LOCAL_MACHINE \ SOFTWARE \ KasperskyLab \ [product_name] \ settings

Por lo tanto, simplemente ejecute este bat o edite el registro manualmente desde WinPE. Simplemente consulte estas ramas y establezca el parámetro EnablePasswordProtect en un valor DWORD nulo.

Agregar un troyano

La unidad flash multiboot es un verdadero cuchillo suizo. Después de descargarlo, puede desbloquear cuentas ocultas, restablecer contraseñas, editar el registro y, en general, hacer lo que sea. Solo hay un problema: se puede notar. Por tanto, nos haremos un agujero adicional que no requiere herramientas externas. También puede crearlo a través de la consola de recuperación. De cualquier manera, puede hacer una copia de utilman.exe y luego reemplazarlo con cmd.exe. Primero, hagamos una copia del archivo original.

copy% windir% \ system32 \ utilman.exe% windir% \ system32 \ utilman-new.exe

Luego sobrescriba el utilman.exe original con cmd.exe:

copy% windir% \ system32 \ cmd.exe% windir% \ system32 \ utilman.exe

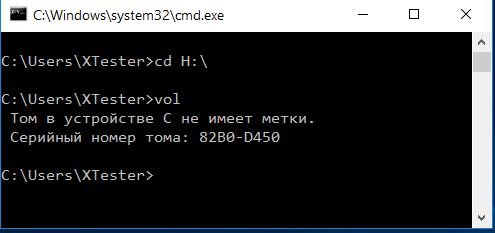

La letra de la unidad (partición del sistema) en la variable %windir% no tiene que ser C:\. Se puede encontrar usando la utilidad diskpart, el volumen de la lista de comandos.

Después de reemplazar utilman.exe con cmd.exe, la próxima vez que inicie Windows, verá la pantalla de bienvenida familiar. Solo cuando haga clic en “Accesibilidad” ahora se abrirá la línea de comando.

Puedes hacer todo en él como de costumbre. Por ejemplo, puede averiguar la lista actual de cuentas del usuario de la red del equipo y cambiar sus parámetros. Es posible hacer cualquier cosa con cualquier cuenta: activar y desactivar, cambiar contraseñas, cambiar sus fechas de vencimiento y más. Para obtener más información sobre la sintaxis, consulte .aspx) en la ayuda del sitio web de Microsoft.

Hablaremos más sobre los políticos un poco más tarde (no me gustan, los políticos), pero por ahora echemos un vistazo a un ejemplo simple: restringir el lanzamiento de programas a través de plantillas administrativas.

A los administradores les gustan los editores gpedit.msc. Una de las configuraciones más solicitadas se llama “Ejecutar solo aplicaciones de Windows específicas”. Normalmente, con esta herramienta, el plancton de oficina solo puede ejecutar aplicaciones incluidas en la lista blanca. Se incorporan Word, Excel, calculadora y otras cosas inofensivas. Todos los demás nombres de archivos ejecutables se bloquean automáticamente. Por lo tanto, tomamos el mismo cmd.exe o totalcmd.exe, le cambiamos el nombre a winword.exe y lo usamos con calma. Puede ver (y cambiar) las restricciones a través del mismo editor de registro remoto en WinPE. Están registrados en este hilo:

HKEY_CURRENT_USER \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ Explorer \ RestrictRun

Alterar las políticas de dominio

En un dominio, los equipos se controlan de forma centralizada mediante políticas de grupo, pero esta barrera puede superarse. La forma más sencilla es evitar que se carguen las políticas. Para hacer esto, inicie Windows en modo seguro o simplemente desconecte la máquina de la red local cuando esté encendida. En el segundo caso, podrá iniciar sesión en el dominio incluso sin una conexión física, ya que Windows almacena en caché los datos del inicio de sesión anterior y, si se pierde la conexión con el controlador de dominio, lo verifica localmente.

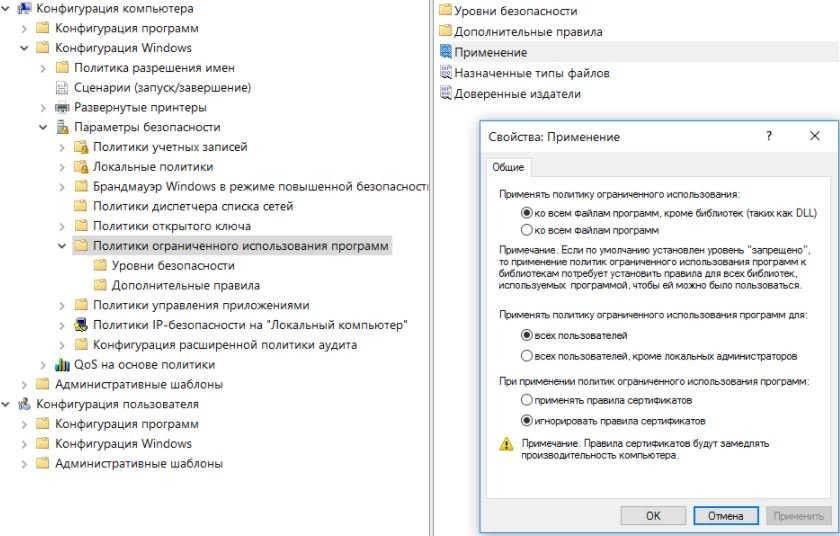

Eludir las prohibiciones avanzadas en la ejecución de programas

El dominio utiliza una herramienta más avanzada para restringir el lanzamiento de programas: SRP. Sabe cómo comprobar, además de los nombres de los archivos ejecutables, sus rutas, hashes y certificados. No se puede engañar simplemente cambiando el nombre del ejecutable. ¿Cómo ser? Del mismo modo: simplemente evite que el sistema vea estas restricciones menciona experto de seguridad de las redes empresariales.

De forma predeterminada, solo se controla el lanzamiento de programas, pero no las bibliotecas dinámicas, ya que una verificación total requiere demasiados recursos.

La utilidad gpdisable inyecta la biblioteca en cualquier proceso y deja de ver las prohibiciones de la política de grupo de la rama de registro correspondiente.

HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ Safer \ CodeIdentifiers

Luego, un experto de seguridad de las redes empresariales implementó una táctica similar en su Herramienta de omisión de políticas de grupo; entonces, todavía era el jefe del equipo de Ingeniería de consultoría de aplicaciones (equipo ACE) en Microsoft.

Ambos programas tienen la misma desventaja: para ejecutarlos e inyectar el .dll, el usuario ya debe tener algunos privilegios administrativos. Pero si las tiene, entonces el significado de estas utilidades se pierde. Nada impide que el administrador local elimine manualmente las restricciones sobre las políticas de dominio.

El blog ACROS Security hace cinco años describió otra forma de eludir las restricciones de dominio, que es aplicable en una situación real con los derechos de un simple usuario.

- Cambie el nombre de la biblioteca inyectable gpdisable.dll a deskpan.dll

- Cree una nueva carpeta llamada archivos. {42071714-76d4-11d1-8b24-00a0c9068ff3}

- Coloque el archivo deskpan.dll en él y abra la carpeta

- Cree un nuevo documento .rtf y ábralo

Esto carga WordPad, que carga gpdisable.dll en la memoria como deskpan.dll.

Crear atajos complicados

Los trucos de la sección anterior son posibles porque en Windows, junto con las carpetas normales, se utilizan carpetas de acceso directo con funciones predefinidas. Por ejemplo, “Mi PC”, “Panel de control” o “Impresoras”. Todos se implementan como servidores COM con identificadores de clase conocidos (CLSID). Hay más de cien de ellos, por lo que aquí se enumeran solo los nuevos en Windows 10:

- {3936E9E4-D92C-4EEE-A85A-BC16D5EA0819}: carpetas de uso frecuente

- {018D5C66-4533-4307-9B53-224DE2ED1FE6} – OneDrive

- {679f85cb-0220-4080-b29b-5540cc05aab6} – panel de acceso rápido

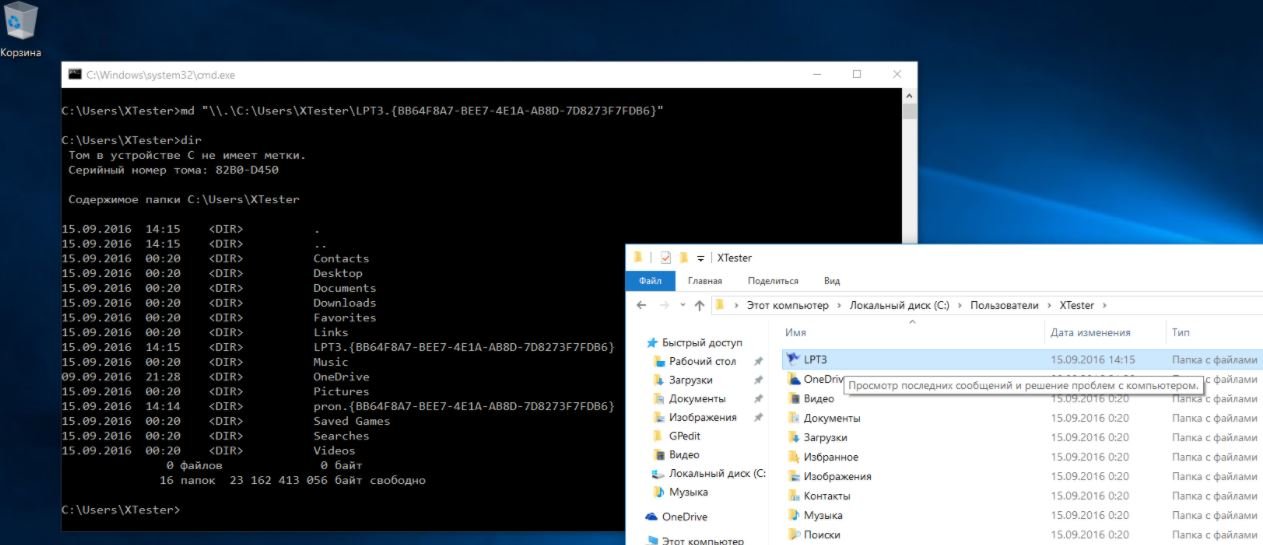

- {BB64F8A7-BEE7-4E1A-AB8D-7D8273F7FDB6}: seguridad y servicio

Cualquiera de ellos se puede utilizar para iniciar en secreto sus programas.

En el siguiente ejemplo, se creó una subcarpeta en el directorio del usuario llamado LPT3. {BB64F8A7-BEE7-4E1A-AB8D-7D8273F7FDB6}. El nombre antes del punto está prohibido en Windows porque coincide con el nombre del puerto. Para crearlo, debe ofuscar el shell con la secuencia \\.\ y pasar la ruta completa al directorio creado como un argumento entre comillas.

Después de este comando, obtenemos un directorio que no se puede eliminar por medios convencionales, que se muestra como LPT3 en el explorador. Cuando haga doble clic en él, el contenido de la carpeta no se abrirá. En su lugar, se lanza el Centro de seguridad y servicio. En este caso, se podrá acceder a los ejecutables que se encuentran dentro de la carpeta desde archivos por lotes (.bat y .cmd) y desde el registro (por ejemplo, en la sección de inicio).

Activar el USB (de 7 formas diferentes)

Uno de los obstáculos para usar una unidad flash puede ser que el administrador desconecte los puertos USB de su computadora. Esto se puede hacer de diferentes maneras, por lo que se requieren diferentes métodos de contraataque.

1. Los puertos están físicamente deshabilitados

Esto solo es posible con puertos adicionales que están cableados a la placa base. Los puertos traseros están soldados en la propia placa base, y hay al menos dos de ellos. Por lo tanto, traiga un concentrador de un centavo de casa, conéctelo en lugar de un mouse o teclado y conecte todos los periféricos estándar a través de él. Deje el segundo para la unidad flash USB de arranque.

2. Los puertos están deshabilitados en BIOS/UEFI

El administrador puede deshabilitar ambos puertos por completo (un caso raro) y una opción de arranque USB separada. Es ella quien es responsable de la capacidad de arrancar desde un dispositivo USB. Ya hemos descubierto cómo ingresar a la configuración del BIOS, y no será difícil encontrar la opción deseada.

3. Controladores de USB eliminados

Los administradores astutos simplemente están destruyendo los controladores USB a través del administrador de dispositivos, pero eso no lo detendrá. La ausencia de controladores no estará de más para arrancar desde una unidad flash USB. Al convertirse en administrador local, puede instalar fácilmente los controladores que faltan; el propio Windows se ofrecerá para hacerlo.

4. Algunos dispositivos USB están bloqueados

Un método más sutil es prohibir el uso de unidades USB. Sin embargo, otros tipos de dispositivos USB siguen funcionando. Se establece una restricción a través de la rama de registro

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ USBSTOR

Cuando se establece el parámetro inteligente, se prohíbe el uso 0x00000004 de unidades flash y unidades externas, y cuando se permite 0x00000003. Puede lidiar con esto con el mismo método que en el párrafo anterior: inicie desde la unidad flash USB y cambie la sección USBSTOR a través del editor de registro sin conexión.

Cuando se establece el parámetro Inicio, se prohíbe el uso 0x00000004 de unidades flash y unidades externas, y cuando se permite 0x00000003. Puede lidiar con esto con el mismo método que en el párrafo anterior: inicie desde la unidad flash USB y cambie la sección USBSTOR a través del editor de registro sin conexión.

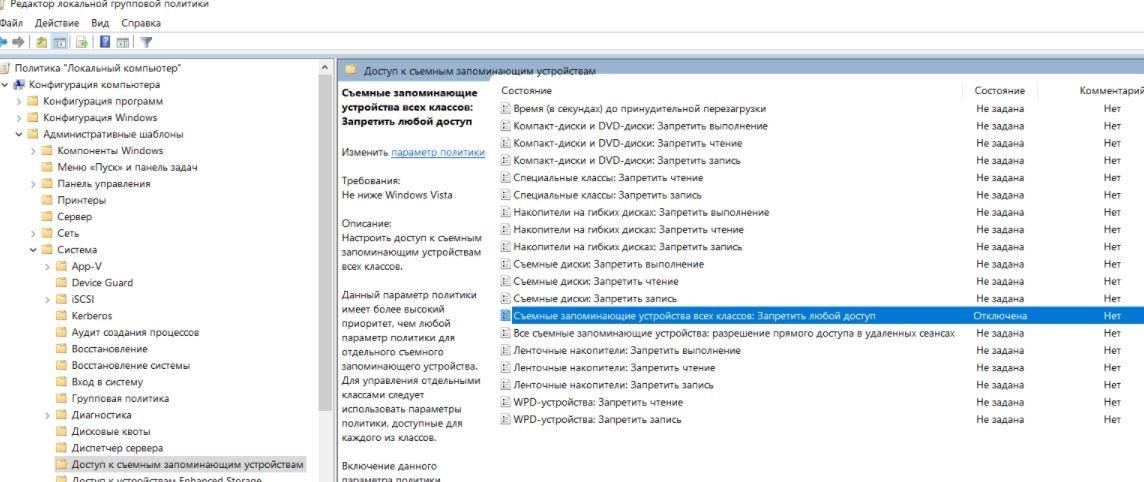

5. Las unidades USB están prohibidas a través de la Política de grupo

El Editor de políticas de grupo le permite definir una plantilla administrativa que deniega el acceso a dispositivos de almacenamiento extraíbles. Arranque de nuevo desde la unidad flash USB, averigüe la contraseña del administrador local (o reiníciela si no fue posible averiguarlo), en el camino, active la cuenta si estaba deshabilitada. Después de eso, ejecute gpedit.msc y desactive la prohibición.

6. Derechos restringidos para leer los archivos usbstor.inf y usbstor.pnf en el directorio \ Windows \ Inf

Otro truco con los derechos NTFS menciona experto de seguridad de las redes empresariales. Si es imposible acceder a estos archivos en una cuenta limitada, las unidades flash no se conectarán. Usamos los derechos de un administrador local o simplemente movemos estos archivos a través de WinPE a un volumen FAT32. Después de regresar a \ inf \, los derechos de acceso desaparecerán.

7. La conexión de dispositivos a través de USB se controla mediante un programa independiente

Para ayudar a los administradores, se han escrito muchas utilidades para restringir el uso de unidades flash y unidades externas. La mayoría de estos programas simplemente cambian el valor de la clave de registro mencionada anteriormente, pero también hay opciones avanzadas. Estos pueden recordar las unidades flash permitidas por número de volumen (VSN – Número de serie de volumen) y bloquear el resto. Simplemente puede descargar los procesos de estos programas de la memoria o reemplazar VSN. Este es un valor de 32 bits que se asigna a un volumen cuando se formatea con la fecha y hora actuales.

Un obstáculo inesperado para el uso de unidades flash surge en computadoras con una fuente de alimentación mediocre (lectura, en la mayoría de las máquinas de trabajo baratas) sin ningún esfuerzo por parte del administrador. El hecho es que el bus de 5 V se hunde tanto que la unidad flash no tiene suficiente energía. En este caso, el otro dispositivo del puerto USB adyacente (emparejado) o utilizar un concentrador activo con su propia fuente de alimentación. A través de él puedes alimentar al menos un disco duro externo.

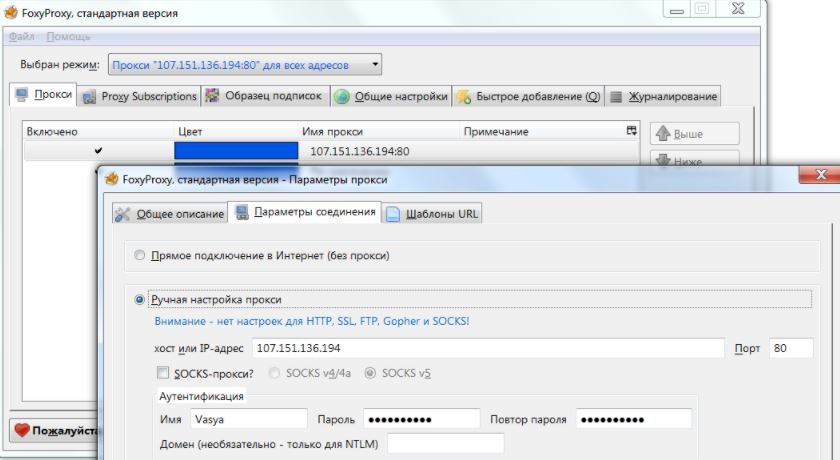

Conexión a Internet

Muchas restricciones en el trabajo se refieren al uso de Internet. En general, se pueden eludir redirigiendo todo el tráfico a un servidor fuera del control de la empresa. Por ejemplo, use un servidor proxy anónimo a través del complemento de navegador FoxyProxy o similar. Cambiar la dirección del proxy con más frecuencia hace que sea más difícil averiguar su uso. Al activar el servidor proxy en casa, aumentará la velocidad y la seguridad de la conexión y, al mismo tiempo, obtendrá acceso a su LAN.

En ocasiones, el problema no radica tanto en la prohibición de visitar determinados sitios como en la cuota de tráfico. La forma más fácil de hacer una conexión ilimitada hoy en día es utilizando un smartphone. Al conectar una tarifa favorable a Internet móvil, puede distribuir el tráfico a través de WiFi o utilizar el anclaje USB menciona experto de seguridad de las redes empresariales. Un smartphone conectado por cable no se enciende en el aire y suscita menos sospechas.

Todos los métodos descritos son de uso limitado debido a la variedad de opciones de configuración. Las instrucciones paso a paso se vuelven obsoletas rápidamente, pero los principios generales siguen siendo los mismos durante años.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad