Para configurar una plataforma móvil de pruebas de penetración generalmente se necesita un dispositivo jailbreak iOS. Jailbreak es un proceso de eliminación de las restricciones de hardware en dispositivo iOS para proporcionar acceso root a los archivos de sistema, incluyendo lo que permite instalar aplicaciones no confiables, los equipos y las extensiones que no están disponibles a través de la tienda oficial de aplicaciones explica experto de proveedor y empresa de seguridad informática, John Rayan.

Pero si usted no tiene un dispositivo con jailbreak o si usted no quiere hacer jailbreak a tu dispositivo iOS, aún puede realizar pruebas de penetración en el dispositivo sin jailbreak con esta guía. Por lo tanto, vamos a configurar el entorno de pruebas de penetración y experto de empresa de seguridad informática, John Rayan nos ayuda con eso.

Que necesitas –

Un dispositivo no jailbreak con ios 6 hasta ios 8.2, un sistema de Windows con algunas herramientas instaladas.

Cómo instalar aplicación de pruebas de penetración

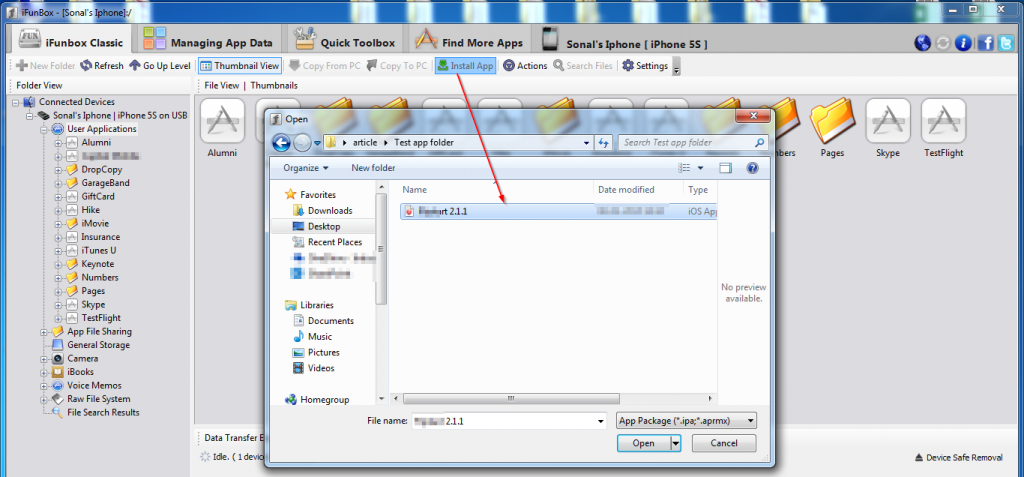

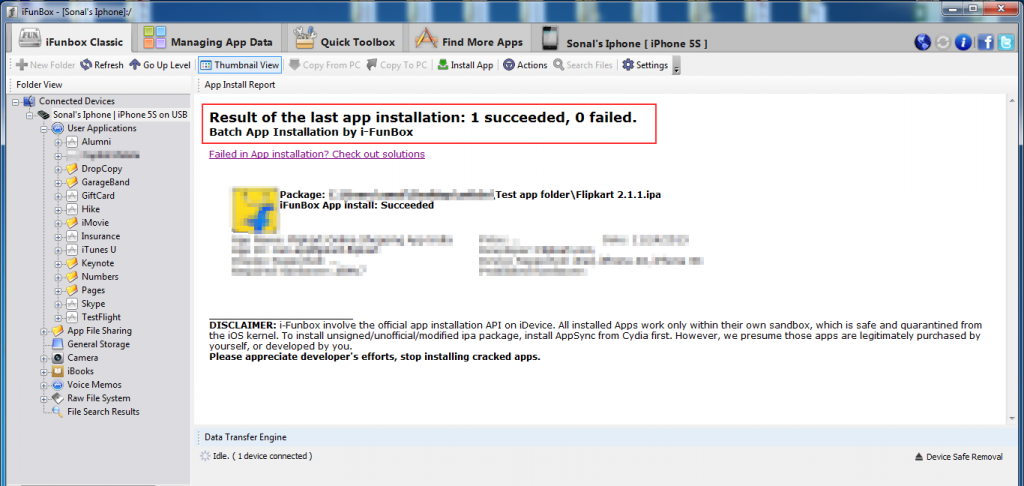

Hay muchas herramientas como iFunbox, iTools que no necesitan dispositivos con jailbreak. Aquí, vamos a utilizar la herramienta iFunbox para la instalación de aplicaciones. Para instalar una aplicación que necesita ser probada, abierta iFunbox, haga clic en iFunbox clásico. Se mostrará la lista de todas las aplicaciones instaladas en el dispositivo. Usando estas herramientas hacen la instalación de aplicaciones y eso no ayuda en pruebas de penetración.

Como alternativa, puede instalar cualquier aplicación oficial de la App Store también.

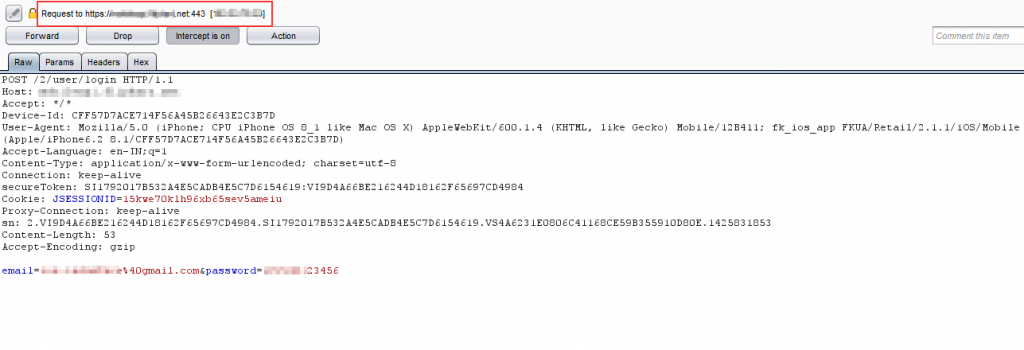

Según experto de empresa de seguridad informática, la parte de análisis de tráfico de aplicación es idéntico para pentesting de red y pentesting web como ambas implican la interacción del cliente con los componentes de servidor en la red utilizando algún protocolo. Nuestro principal objetivo es capturar y analizar el tráfico de red y encontrar vulnerabilidades. Aplicaciones para el iPhone pueden utilizar el protocolo HTTP o HTTPS para transmitir los datos.

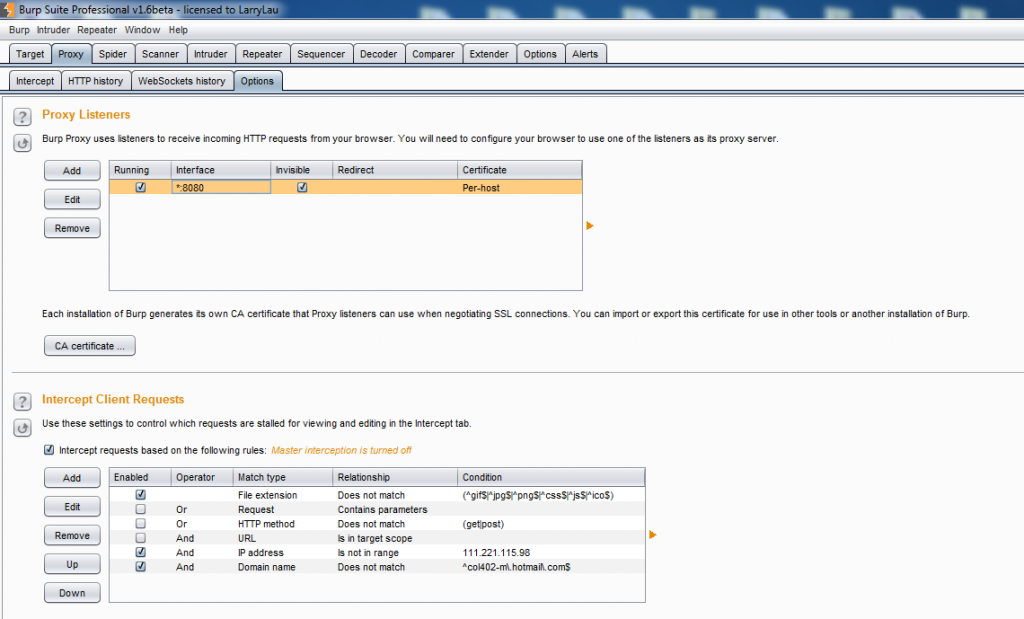

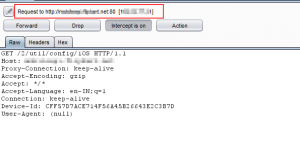

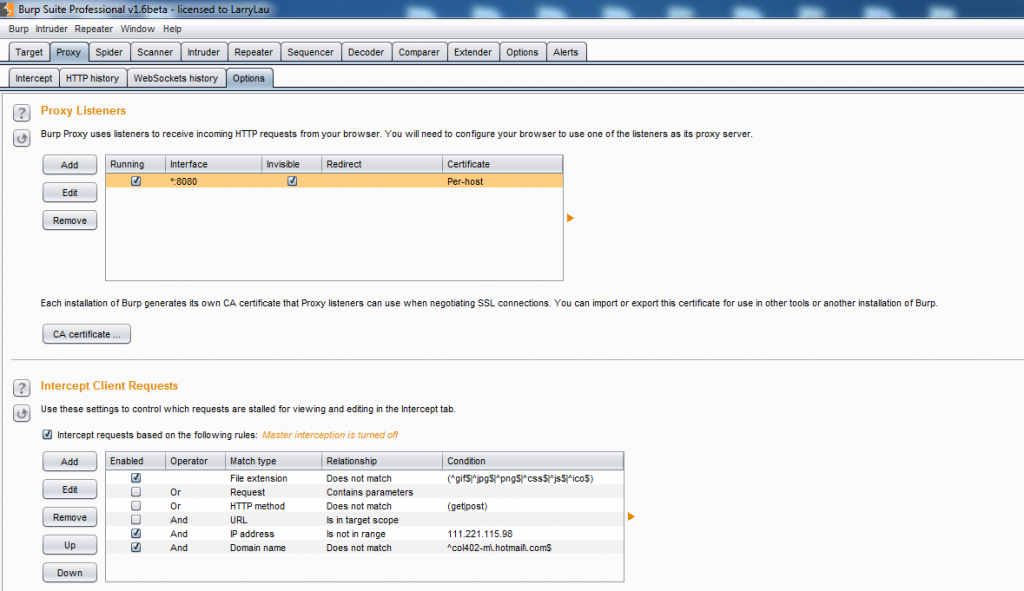

Muchas de las aplicaciones móviles todavía están utilizando protocolo http transmisión de texto plano, y este tipo de aplicaciones son vulnerables a los ataques MITM como un montón de gente que accede a ellos sobre Wi-Fi abierta. El análisis de tráfico se puede configurar mediante la creación de un proxy primero explica experto de empresa de seguridad informática. En su computadora (máquina de Windows), abre BURPSUITE y hacer que escuche en el puerto 8080. Seleccione las opciones “All interfaces” y selecciona ” support invisible proxying ” en las opciones de Proxy Listener.

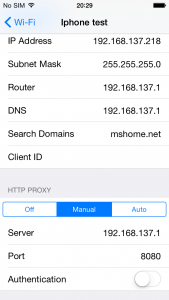

Ahora vaya a “Configuración” – Seleccione la red Wi-Fi – Haga clic en “Manual” en la opción de proxy HTTP.

Aquí editar Servidor como su dirección IP y el puerto de computadora como 8080. Guardar los ajustes.

Ahora accede a la aplicación que necesita ser probada. Observe el tráfico en Burp Suite.

Cómo capturar https – tráfico cifrado

Análisis del protocolo https es el mismo como http, pero a veces se pone un poco complicado.

En general todas las aplicaciones basadas en el navegador validan el certificado de servidor, pero por las aplicaciones nativas los desarrolladores tienen que escribir código de validación de certificados.

Durante la prueba es necesario que primero validemos si la aplicación está aceptanda los certificados no válidos o da error de certificado no válido.

Para capturar el tráfico HTTPS, hay dos opciones disponibles

Al instalar el certificado de BURP CA en la lista de certificados de confianza de iPhone y más adelante, si la aplicación recibe un certificado proxy no se mostrará ningún error de certificado porque hemos dicho a nuestro iPhone a confiar en ese certificado. Esto nos permitirá capturar el tráfico https explica experto de empresa de seguridad informática.

Utilice el mismo procedimiento como el anterior pero en lugar de burp proxy usa la herramienta de proxy fiddler y proxy fiddler más tarde navegación para eructar.

La segunda opción parece torpe pero me funciona cada vez. Aquí vamos a utilizar la segunda opción para capturar el tráfico https.

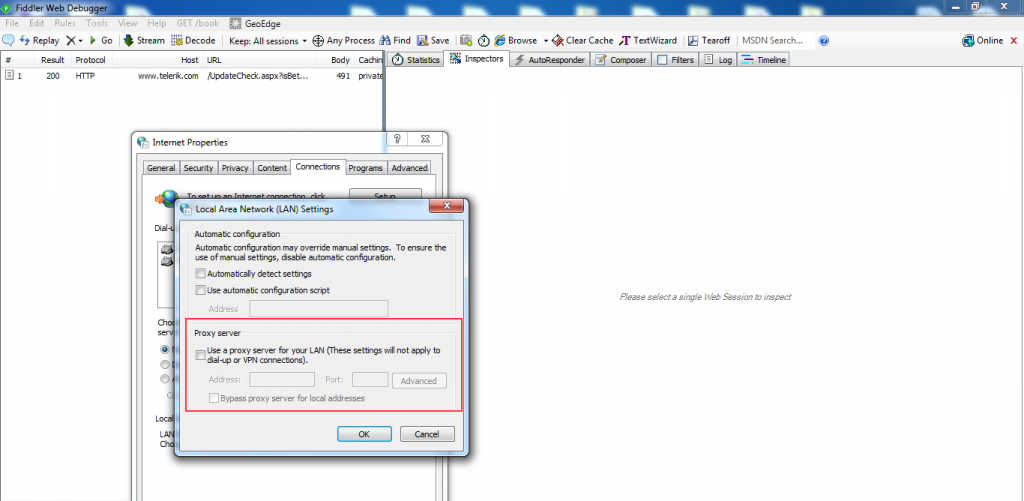

Primero necesitamos configurar fiddler y BURP en nuestro equipo (máquina de Windows). Abra la herramienta de proxy fiddler. Ir a la opción WinINET, y desactivar el proxy del sistema, de manera que el fiddler puede capturar sólo proxy remoto.

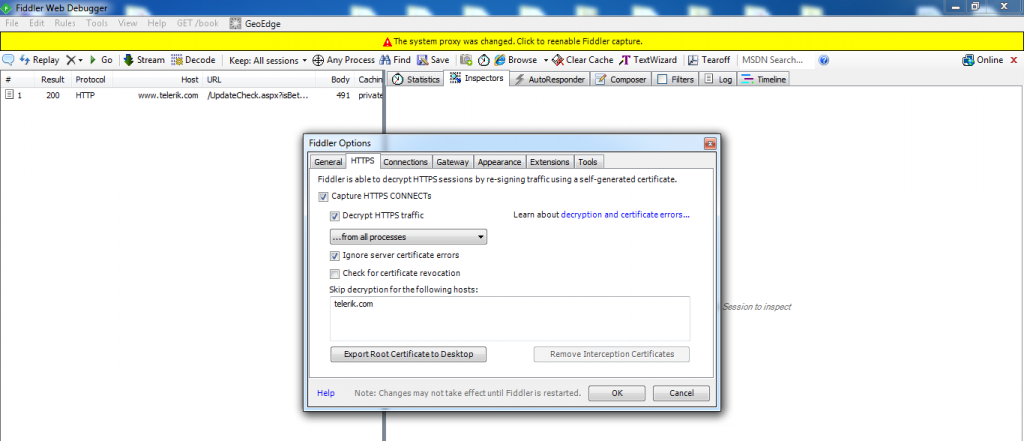

Ahora ve a – Tools – Opciones de Fiddler, y selecciona capture connect https, Allow remote computers to connect.

Ahora ve a la – Gateway tab y seleccione Configuración manual del proxy. En este caso, poner de proxy manual localhost y haga que se escuche en el puerto 8080. Con la ayuda de esta configuración, el tráfico de fiddler se va a navegar por Burp Suit.

Ahora abra Burp suite y haga escuchar en el puerto 8080. Seleccione la opción All interfaces ‘ y selecciona ‘support invisible proxying’

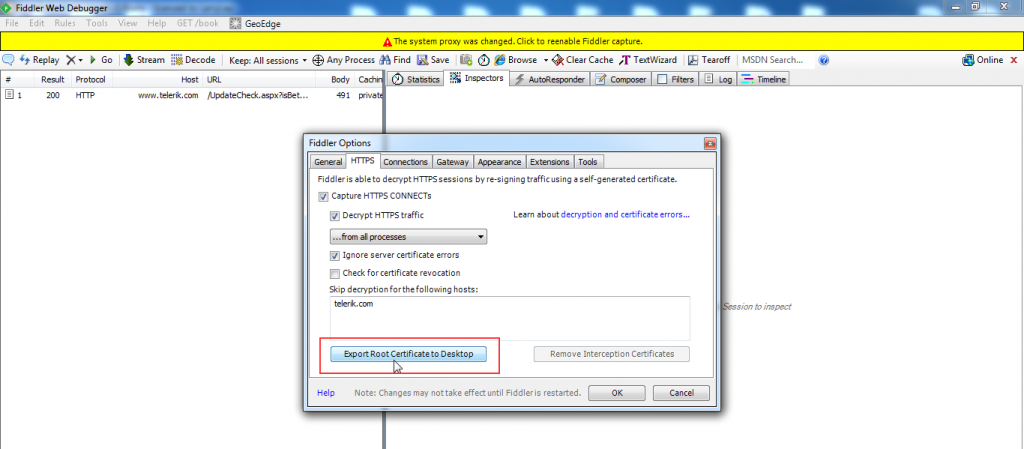

Para que la aplicación confíe a fiddler, sólo tenemos que instalar el certificado del fiddler en iPhone. Para extraer el certificado de fiddler, seleccione HTTPS en el menú. Haga clic en ” export root certificate to desktop ‘y luego envía ese un correo electrónico de iPhone. Esta es la forma más fácil de transferir el certificado fiddler al dispositivo explica experto de empresa de seguridad informática.

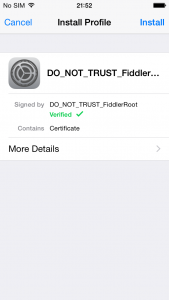

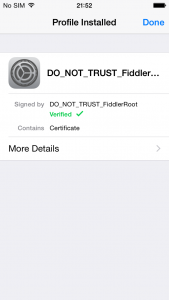

Abra el correo electrónico que contiene el certificado y haga clic en él. El dispositivo le pedirá que instale el perfil / certificado o no. Haga clic en ‘instalar’.

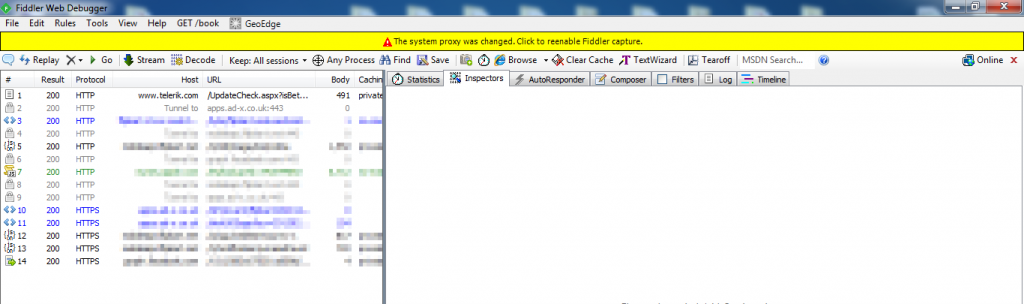

Ahora, el último paso es configurar el proxy. Ir a – Configuración – Wi-Fi Seleccione su red – manual del proxy.

Aquí introducir la dirección IP de computadora y hacer que se escuche en el puerto 8888. Puerto 8888 es de fiddlers. De esta manera el tráfico https de la aplicación se navegue a Fiddler explica experto de empresa de seguridad informática y pruebas de penetración.

Según experto de empresa de seguridad informática y pruebas de penetración, podemos realizar varios ataques a través de análisis de tráfico de aplicaciones como inyección del lado del cliente, manipulación de datos, análisis de los mensajes de error, administración de sesiones, Banner grabbing y la recopilación de información, etc.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad