Otro grupo de aplicaciones maliciosas ha logrado hacerse su camino hacia la tienda oficial de Android, Google Play Store. Detectadas por ESET como Android/TrojanDropper.Agent.BKY, estas apps forman una nueva familia de malware para Android con capacidades de ejecución en múltiples etapas y la posibilidad de demorar su actividad maliciosa.

Hemos descubierto ocho aplicaciones de esta familia de malware y notificamos al equipo de seguridad de Google sobre ellas; las ocho fueron eliminadas de la tienda. Los usuarios que tengan Google Play Protect habilitado estarán protegidos por este mecanismo.

Figura 1: Seis de las apps maliciosas descubiertas en Google Play

Ninguna ha alcanzado más que unos pocos cientos de descargas. Sin embargo, sus funcionalidades avanzadas para evitar la detección hacen a esta familia de malware interesante para analizar.

Funcionalidades anti detección

Estas muestras tienen una arquitectura de ejecución en múltiples etapas y usan cifrado, en ambos casos para permanecer fuera del radar.

Tras ser descargadas e instaladas, no solicitan ningún permiso sospechoso e incluso imitan la actividad que el usuario esperaría de una aplicación legítima.

La propia aplicación maliciosa descifra y ejecuta su payload, es decir, el payload de la primera fase. Este es el encargado de descifrar y ejecutar el payload de la segunda fase, que está almacenado entre los recursos de la aplicación inicial descargada desde Google Play. Estos pasos son invisibles para el usuario y funcionan como medidas de ofuscación.

Figura 2: Modelo de ejecución de Android/TrojanDropper.Agent.BKY

El payload de la segunda fase contiene una URL hardcodeada, desde la cual descarga otra aplicación maliciosa (es decir, el payload de la tercera fase) sin que la víctima lo note. Luego de una demora predefinida de aproximadamente cinco minutos, se le pide al usuario que instale la aplicación descargada.

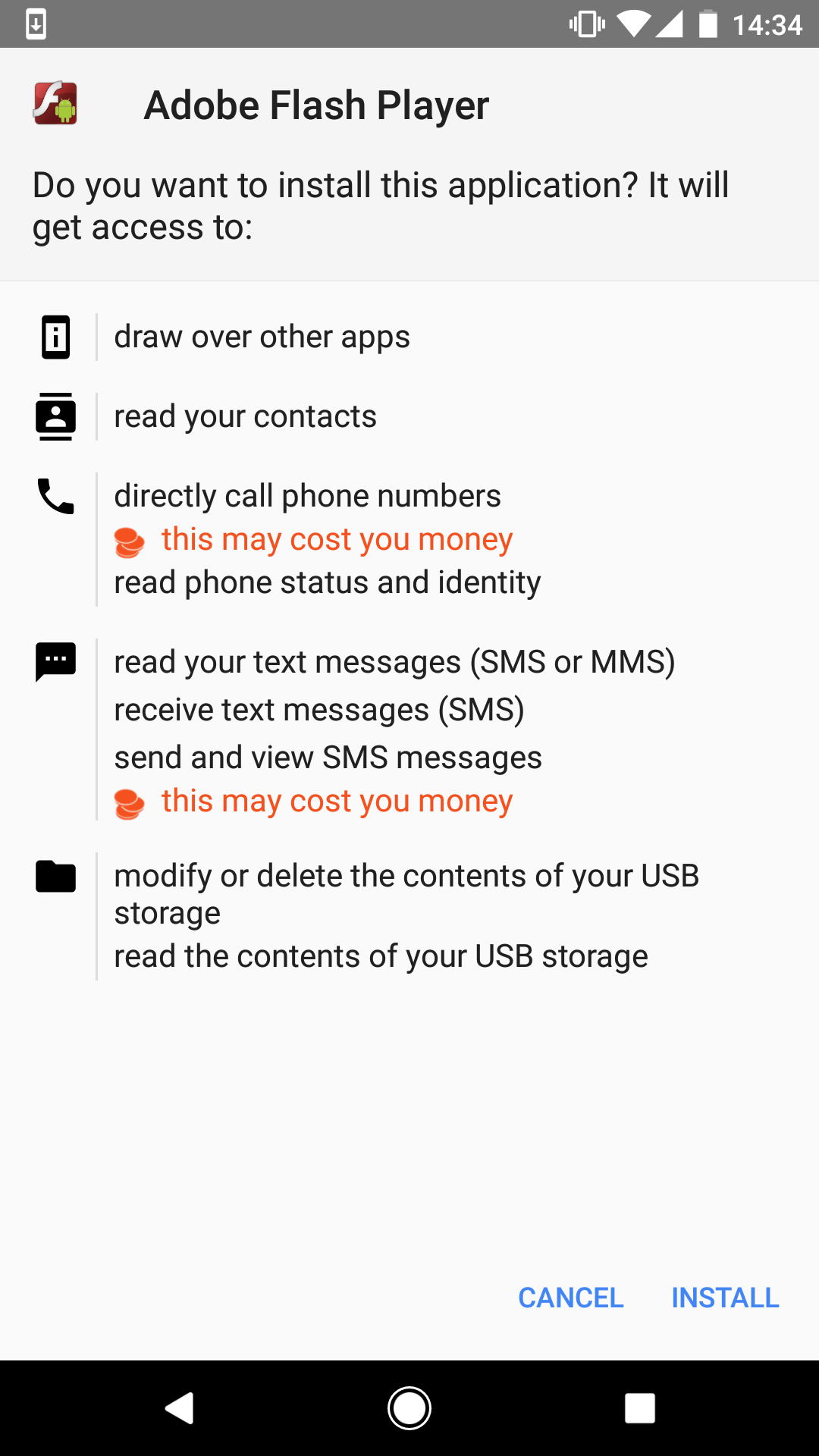

La app descargada por el payload de la segunda fase está camuflada como el conocido software Adobe Flash Player o como algo que suena legítimo pero es completamente ficticio, por ejemplo “Android Update” o “Adobe Update”. En cualquier caso, el propósito de esta app es descargar el payload final y obtener todos los permisos que necesita para ejecutar sus acciones maliciosas.

Figura 3: Pedido de instalación del payload de la tercera fase

Una vez instalada y con los permisos otorgados, la aplicación maliciosa que funciona como payload de tercera fase descifra y ejecuta el payload de la cuarta fase, el final.

En todos los casos que investigamos, el payload final era un troyano bancario para dispositivos móviles. Una vez instalado, tiene el comportamiento típico de este tipo de amenaza: le presenta al usuario falsos formularios de login para robarle sus credenciales o datos de su tarjeta de crédito.

Una de las apps maliciosas descarga su payload final usando el acortador de URL bit.ly. Gracias a esto, pudimos obtener estadísticas de descarga: hasta el 14 de noviembre de 2017, el enlace había sido accedido cerca de 3.000 veces, y en la mayoría de los casos por usuarios de Los Países Bajos.

Figura 4: Estadísticas de descarga para el payload final de una de las apps maliciosas, el 14 de noviembre de 2017

Dos de las muestras más recientes de Android/TrojanDropper.Agent.BKY fueron descubiertas descargando MazarBot, un notorio troyano bancario, o bien spyware.

Dada su naturaleza, este downloader puede ejecutar cualquier payload que los cibercriminales elijan, siempre y cuando no sea detectado por el mecanismo Google Protect.

Cómo librarse de esta amenaza

Si has descargado alguna de estas aplicaciones, necesitas desactivar los derechos de administrador del payload instalado con ella, luego desinstalar el que se instaló sigilosamente, y finlmente desinstalar la aplicación que habías descargado desde Google Play Store:

- Para desactivar los derechos de administrador del payload instalado, las opciones varían según tu versión de Android pero deberías llegar a la lista de administradores. Por ejemplo, Ajustes → Pantalla de bloqueo y seguridad → Otros ajustes de seguridad → Administradores de dispositivo y busca Adobe Flash Player, Adobe Update o Android Update.

- Para desisntalar el payload instalado, ve a Ajustes → Aplicaciones → Administrador de aplicaciones y busca Adobe Flash Player, Adobe Update o Android Update para desintalarlas.

- Para desinstalar la aplicación maliciosa descargada desde Google Play, ve a Ajustes → Aplicaciones → Administrador de aplicaciones y busca las que tengan estos nombres: MEX Tools, Clear Android, Cleaner for Android, World News, WORLD NEWS, World News PRO, Игровые Автоматы Слоты Онлайн o Слоты Онлайн Клуб Игровые Автоматы.

Cómo mantenerte protegido

Gracias a sus funcionalidades de ofuscación, los downloaders de múltiples etapas tienen más chances de infiltrarse en tiendas oficiales que el malware para Android tradicional.

Para protegerte, no deberías confiar solo en las protecciones de la tienda; es crucial que prestes atención a los comentarios y valoraciones de los usuarios, a los permisos que te solicitan, y que uses una solución de seguridad para móviles capaz de detectar amenazas proactivamente.

Fuente:https://www.welivesecurity.com/la-es/2017/11/15/malware-multiples-etapas-de-ejecucion-google-play/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad