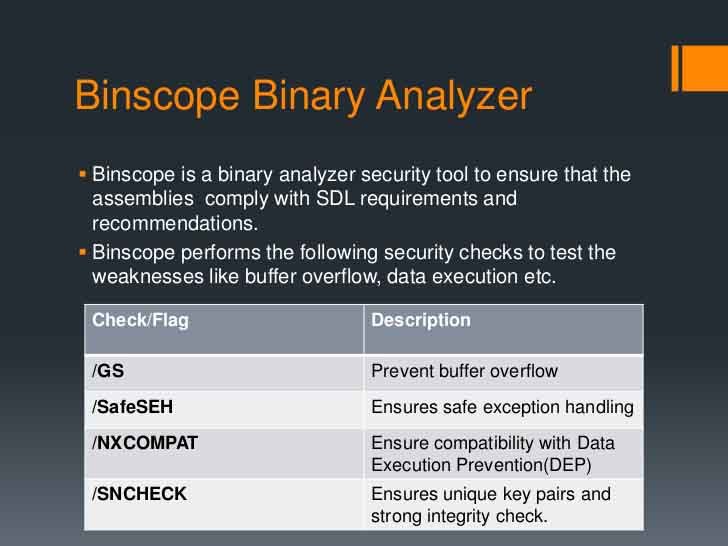

Cómo detectar vulnerabilidades en archivos binarios con BinScope

2014-12-12

La explotación de vulnerabilidades en el software que actualmente utilizamos se ha convertido en una de las principales preocupaciones dentro de las organizaciones, por lo que el desarrollo seguro deLEER MÁS