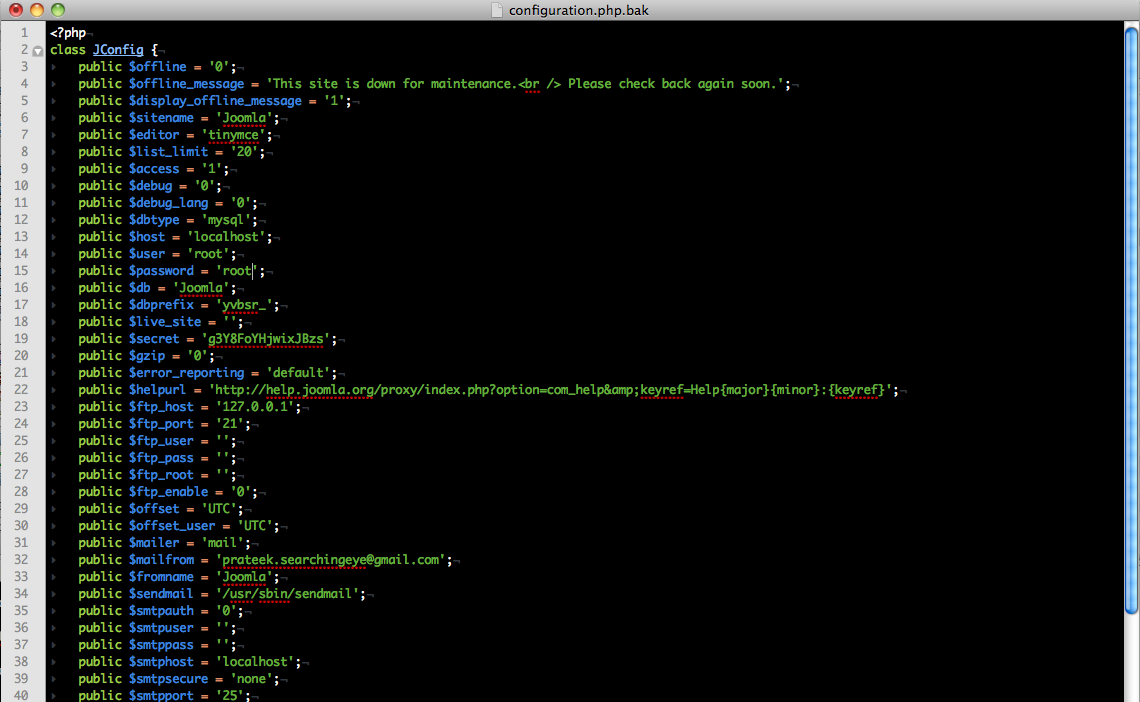

¿Cómo funciona una vulnerabilidad Local File Inclusion?

2015-01-13

En ocasiones anteriores hemos visto en qué consiste una vulnerabilidad y cómo un atacante puede aprovecharla en un equipo para cometer ciberdelitos. A pesar de que hemos revisado configuraciones deLEER MÁS