Cada semana, Wikileaks desvela con cuentagotas las diversas herramientas de hackeo de la CIA que obtuvieron a través de una fuente anónima que se las entregó. En estas podemos ver hasta dónde llegan los intentos deciberespionaje y robo de datos en beneficio propio. La última de estas herramientas, Highrise, permite robar datos de un móvil sin conexión a Internet.

Highrise: la herramienta de la CIA para robar datos en Android 4.0 a 4.3

Highrise, englobada dentro del programa Vault 7, es una herramienta que puede ser calificada de malware o de herramienta de hackeo. La duda existe porque ni Wikileaks ni el manual de la CIA detallan esta vez cómo funciona exactamente la herramienta, ni cómo la usaban los operativos de la CIA. A pesar de ello, con la información publicada, se puede intentar entender cuál era el funcionamiento y el objetivo de la herramienta.

En cuanto a qué móviles estaba destinada, Highrise funcionaba en su versión 2.0(fechada en el 16 de diciembre de 2013) en móviles Android 4.0 a 4.3, lo cual tiene mérito, pues Android 4.3 llevaba lanzado en el mercado apenas 5 meses, y la última versión Android 4.4 KitKat había visto la luz justo un mes y medio antes.

Una semana antes de la fecha del manual fue lanzada Android 4.4.2, por lo que esta herramienta se encontraba bastante actualizada. Es como si ahora mismo se encontrara actualizada por tiempo de lanzamiento a Android 7.1.2 Nougat, con fecha del 4 de abril. Por tanto, podemos suponer que es muy probable que tenganversiones actualizadas para las últimas versiones de Android.

Los datos se enviaban a través de los SMS

Normalmente, los malware usan la conexión a Internet para enviar los datos robados de un dispositivo hackeado a un servidor controlado por ellos. En el caso de los móviles, también existe una vía alternativa para hacer esto: los SMS.Analizar y ordenar los datos de muchos SMS conteniendo información del móvil infectado es una tarea tediosa, y aún más cuando hay que analizar varios móviles.

Con esto en mente, la CIA creó TideCheck, una simple aplicación para Androidque hace las veces un proxy SMS entre el dispositivo infectado y el servidor que recibe la información. Según se desprende del manual, los operativos tenían que instalar la aplicación en sus móviles Android para recibir la información que estaban robando de los dispositivos infectados.

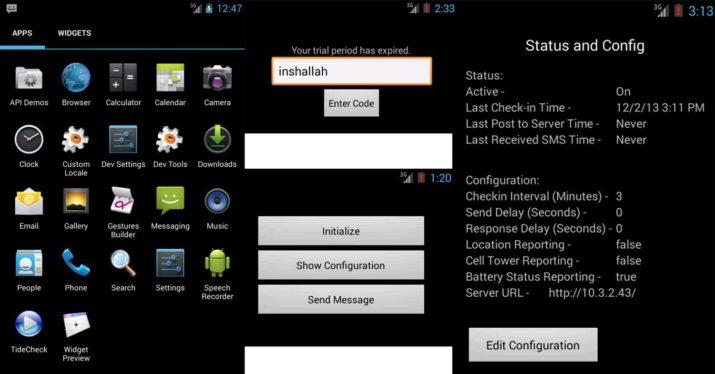

El procedimiento de uso era bastante sencillo. Una vez instalada la aplicación, solicitaba una contraseña antes de ejecutarse (la contraseña era “inshallah”, que en árabe significa “Si Alá/Dios quiere”). Una vez dentro, daba tres opciones:

- Iniciar, para ejecutar el servicio.

- Mostrar/Editar configuración, para configurar ajustes básicos como la URL del servidor de escucha, que debía ser HTTPS. También permitía conocer la ubicación o el estado de batería del móvil infectado.

- Enviar mensaje, que permite a un operativo de la CIA mandar manualmente mensajes cortos al servidor de escucha para cerciorarse de que la comunicación funcionaba.

Fuente:https://www.adslzone.net/2017/07/13/highrise-asi-robaba-la-cia-datos-de-moviles-sin-conexion-internet/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad