La tienda de aplicaciones de Google pone a disposición de todos los usuarios millones de aplicaciones. Por lo general, estas aplicaciones han pasado varios análisis de seguridad para evitar distribuir así aplicaciones maliciosas a través de la tienda, sin embargo, estos análisis de seguridad han sido, y hasta la fecha siguen siendo, una de las asignaturas pendientes de Google ya que, por desgracia, hemos visto en muchas ocasiones cómo aplicaciones maliciosas logran saltarse los sistemas de seguridad y, en el peor de los casos, incluso posicionarse como una de las 20 aplicaciones más descargadas de la tienda, como ha ocurrido con Flash Keyboard.

Pentest, una empresa de seguridad de Reino Unido, detectó y reportó un comportamiento anómalo, no acorde a los términos de licencia y uso de Google, en esta aplicación. Flash Keyboard era, y por desgracia aún es, una de las aplicaciones más descargadas y utilizadas de la tienda de aplicaciones de Google, la Play Store, con más de 50 millones de descargas en todo el mundo.

Estos expertos de seguridad detectaron un cambio en el comportamiento de la aplicación y en los permisos que solicitaba. Cuando la aplicación se instaba solicitaba permisos administrativos en el dispositivo (algo innecesaria para una app como un teclado) de manera que, cuando el usuario se los concedía, se convertía en una aplicación persistente, muy complicada de eliminar, y tomaba el control sobre el dispositivo mostrando todo tipo de publicidad y enviando, sin permiso de los usuarios, su información personal a terceras empresas.

Flash Keyboard pedía permisos demasiado sospechosos para ser un simple teclado

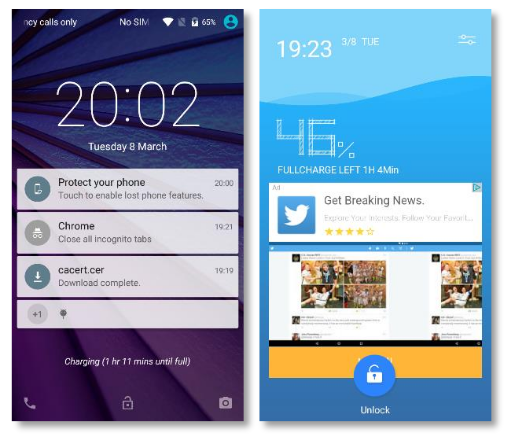

Además del acceso administrativo sobre el dispositivo Android, los permisos de la aplicación eran exagerados (probablemente por el SDK de terceros) ya que pedía permiso para el uso del Bluetooth, para acceder a la geolocalización e incluso al estado del Wi-Fi. Además, la app pedía poder acabar con procesos en segundo plano, tener acceso completo a los SMS y eliminar las notificaciones del sistema, algo totalmente innecesario y sospechoso para una aplicación de este tipo. Si conseguía permisos administrativos, la aplicación era capaz incluso de tener el control completo sobre la pantalla de bloqueo.

La aplicación recopilaba todo tipo de datos de sus usuarios, por ejemplo, información sobre el dispositivo (marca, modelo, etc), versión de Android, SSID, MAC, IMEI, redes móviles, datos GPS, información sobre dispositivos Wi-Fi y Bluetooth cercanos, y mucho más, y los enviaba a diferentes servidores repartidos por todo el mundo, a través de proxies para dificultar su detección, aunque la mayoría de ellos viajaban hasta Estados Unidos, China y los Países Bajos.

Actualmente la aplicación ha desaparecido del Top-20 de las aplicaciones más utilizadas (aunque sigue siendo la decimocuarta que aparece al buscar “keyboard” en la tienda), sin embargo, aunque Google la bloqueó temporalmente, vuelve a estar disponible en la tienda de aplicaciones para que los usuarios la sigan descargando, aparentemente sin software espía oculto, pero sin la certeza de que, efectivamente, sea así.

Está claro que Google debería aplicar medidas más drásticas contra estos desarrolladores que buscan aprovecharse de los datos de sus usuarios para su propio beneficio ya que, aunque la aplicación ha estado un tiempo suspendida de la Play Store y ha perdido su puesto en el top-20, aún sigue siendo una aplicación muy conocida y descargada por millones de usuarios que, sin saberlo, están regalando sus datos a terceras empresas.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad