La Conferencia de hackers Chaos Communication Congress 31C3 ha finalizado en Hamburgo, Alemania y en ella se han puesto de manifiesto la facilidad con la cual se podría establecer la vigilancia sobre conversaciones de telefonía celular 3G a través de distintos ataques al protocolo SS7.

En la conferencia se realizaron tres investigaciones y demostraciones en vivo sobre vulnerabilidades y ataques al protocolo SS7 y se demostró que no es necesario ser la NSA o cualquier otro gobierno para seguir e intervenir completamente un teléfono celular.

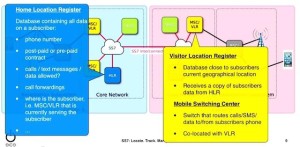

SS7: Locate. Track. Manipulate: el investigador Tobias Engel describe como las empresas están vendiendo la capacidad de rastrear un número de teléfono con una precisión de hasta 50 metros, cómo se realizan perfiles detallados de movimiento y cómo pueden ser compilados sin que nunca se sepa.

SS7map: Mapping Vulnerability of the International Mobile Roaming Infrastructure: Laurent Ghigonis y Alexandre De Oliveira demostraron cómo de inseguro es el protocolo SS7 y permite la suplantación de identidad, faking, ataques a través del fuzzing y el fraude. A través de la herramienta SS7Map se puede determinar como el operador de red mitiga las acciones dañinas para evitar que se comprometa la infraestructura y la privacidad de los suscriptores.

31c3.png

Mobile Self-Defense: Karsten Nohl muestra como incluso 3G es atacables. Por eso Nohl y su equipo lanzaron la aplicación para Android llamada SnoopSnitch, como resultado de sus trabajos y estudios sobre los ataques a SS7. La herramienta muestra lo barato y fácil que es interceptar 3G gracias a SS7.

Fuente:https://blog.segu-info.com.ar/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad