De forma similar a como ocurrió en el siglo XIX, el Bitcoin y el resto de las criptomonedas están levantando una nueva “fiebre del oro” en todo el mundo. Cada vez son más los usuarios y las empresas que optar por las criptomonedas como una fuente de ingresos y un lugar donde invertir que, si llegas en el momento idóneo, puede llegar a ser muy lucrativa. Sin embargo, las criptomonedas no siempre utilizan legalmente, y es que hay muchos usuarios malintencionados que buscan hacer uso de ellas de manera fraudulenta, de un gran número de formas diferentes.

No es la primera vez que hablamos de un uso fraudulento del minado de criptomonedas. En los últimos meses hemos podido ver cómo un gran número de webs incluían scripts intencionadamente para minar criptomonedas utilizando el hardware de sus visitantes (aunque algunas luego los quiten y lo nieguen) pudiendo tener así una fuente de ingresos alternativa para sus páginas.

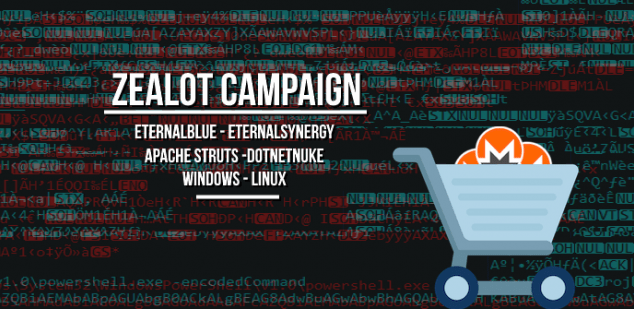

Además de los scripts ocultos cada vez más frecuentes en todo tipo de páginas web, los piratas informáticos están llevando a cabo cada vez campañas más agresivas para utilizar equipos remotos para minar criptodivisas. Una de las últimas campañas utilizadas para este fin ha sido detectada recientemente por la firma de seguridad F5 Networks, y ha recibido el nombre de Zealot.

Zealot utiliza técnicas similares a las utilizadas para hackear Equifax

Tal como explican los expertos de seguridad que han descubierto esta nueva campaña maliciosa, los piratas informáticos tras estos ataques se han aprovechado principalmente de dos vulnerabilidades, CVE-2017-5638, uno de los fallos de Apache Struts que fue utilizado hace algunos meses para el robo de datos del gigante financiero Equifax, y CVE-2017-9822, otro peligroso fallo oculto en el componente DotNetNuke del CMS de ASP.NET.

A pesar de que ambas vulnerabilidades han sido solucionadas ya hace tiempo, el número de sistemas y equipos sin actualizar es enorme, lo que ha permitido a los piratas informáticos explotarlas para instalar un payload en los equipos Windows y Linux vulnerables para poder instalar los scripts de minado.

En el caso de que el sistema afectado fuera Windows, el payload incluye los conocidos exploits de la NSA, EternalBlue y EternalSynergy, para tomar el control del sistema y, además, poder infectar otros equipos de la red local. Una vez controlado el sistema, se ejecuta un terminal PowerShell para instalar el minero de Monero y empezar a utilizar los recursos del equipo o servidor para esta tarea.

En el caso de los sistemas Linux, el payload utiliza exploits de EmpireProject para instalar el software de minado.

De momento, los piratas informáticos han logrado hacerse con 8.500 dólares en Monero, al menos en la cartera rescatada por los expertos de seguridad. De todas formas, se cree que estos piratas informáticos son los responsables de otros ataques informáticos en el pasado, ataques como el del ransomware Gang que, a través de las vulnerabilidades de Apache Strust, hicieron una caja a los piratas de más de 100.000 dólares.

La mejor forma de protegernos de estos ataques informáticos es instalando los últimos parches de seguridad de Windows y Linux en nuestros sistemas de manera que las vulnerabilidades que habitualmente utilizan los piratas informáticos para llevar a cabo sus ataques informáticos no puedan ser explotadas.

Fuente:https://www.redeszone.net/2017/12/18/zealot-exploit-nsa-monero/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad