Desde los laboratorios de ESET Latinoamérica, gracias a nuestro permanente monitoreo de Internet, solemos encontrarnos con campañas maliciosas que utilizan las redes sociales para su propagación. En estos días hemos sido testigos de una maniobra destinada a los usuarios más “curiosos” de Facebook que, si bien acaba de empezar a circular, es un viejo engaño: el que te promete ver quién visita tu perfil.

A continuación te mostraremos cómo funciona esta campaña y el modo en que un usuario descuidado puede convertirse fácilmente en una víctima si no tiene los recaudos necesarios.

Dilucidando la trampa paso a paso

En primera instancia, un usuario que ya fue víctima y es tu contacto o amigo en la red social te invita a jugar a una curiosa aplicación. Esta persona es utilizada como medio de propagación, mencionando a varios “amigos” para llamar su atención y logrando así un mayor alcance.

Esta es la notificación que llega:

Si llegaras a ingresar al comentario, serías automáticamente redirigido fuera de Facebook, hacia otro dominio completamente distinto. En este caso se trata de Dropbox, un famoso portal que se utiliza para el alojamiento de archivos multiplataforma en la nube, desde donde se produce una segunda redirección.

Dependiendo de si el dispositivo es una PC o un smartphone, o más precisamente según el tipo de navegador que se utilice, la campaña se desarrollará de distinto modo.

1. Si los mensajes son vistos desde una computadora personal con navegador Chrome

Similar a lo que ocurre en una clásica campaña de phishing, el usuario podría advertir algunos errores de escritura o que ya no se encuentra en un dominio con el clásico HTTPS. Facebook no alerta sobre este redireccionamiento, y quizá lamentablemente muchos usuarios no se percaten de que ya se encuentran fuera de la red social, porque la página tiene un aspecto similar en cuanto a colores y tipografías.

Sin embargo, podemos observar que la URL es una combinación de caracteres, cosa que sería improbable si se tratara de una página legítima de Facebook.

El sitio promete permitirte averiguar las visitas que tengas dentro de tu perfil, mediante la instalación de una extensión. Por supuesto que esto es falso.

La principal función de este complemento es robar la sesión activa de Facebook para luego publicar en nombre de la víctima, como ocurrió en el caso que analizamos.

Al detenernos en el código del sitio web, puede observarse de qué manera la página instala el complemento, si el usuario hiciera clic en comenzar:

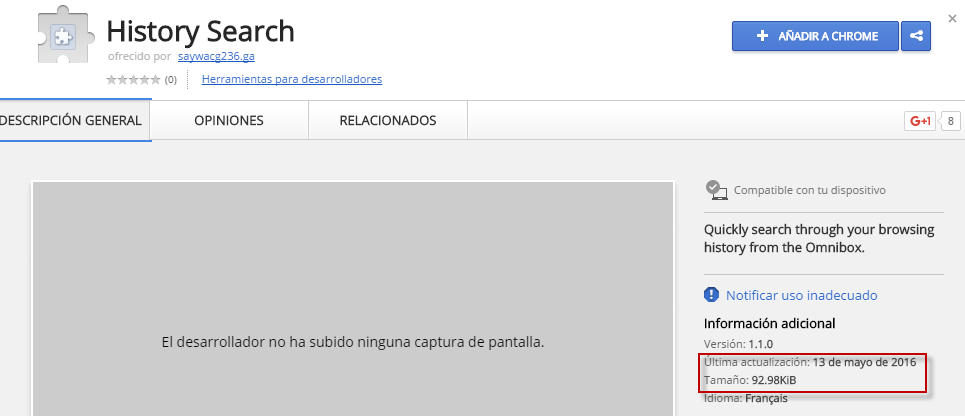

De este modo, se genera un cartel emergente sugiriendo la instalación de un nuevo complemento llamado “History Search” o “Historial de búsquedas”, como vemos en la siguiente pantalla:

Quizá gran parte de los que lo descargan no prestan atención a un detalle: la ventana dice que el complemento tiene la capacidad de leer y modificar los datos de los sitios web que se visiten. Al analizar la fecha de actualización del complemento, podemos inferir una fecha aproximada del lanzamiento de la campaña, hace apenas tres días.

En la primera captura podemos ver que tiene una cantidad nula de valoraciones (0), sin embargo al pasar solamente 24 horas podemos ver cómo las valoraciones cambiaron a un número no menor de 5.650. Por supuesto, estas valoraciones pueden haber sido provocadas por la misma extensión, dado que casi la totalidad de los comentarios corresponden a quejas sobre el mal funcionamiento. Es decir, en realidad no te deja ver quién visita tu perfil.

Fíjate las siguientes opiniones:

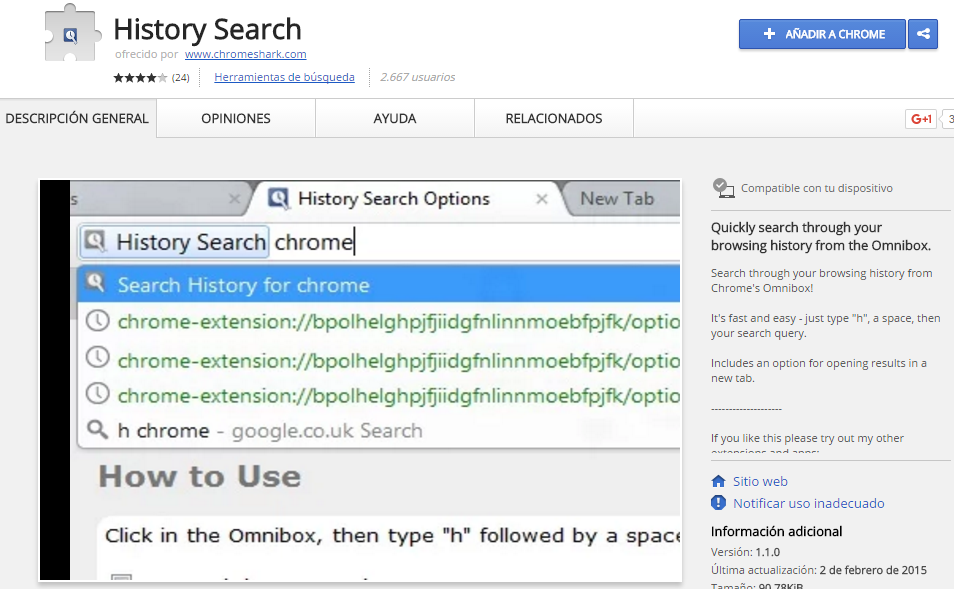

Como en campañas anteriores, los atacantes utilizan nombres reales o ya usados para estas extensiones. En este caso, History Search es un complemento legítimo que tiene otro fin, el de mostrar el historial de búsquedas en el navegador. Puedes verlo en la siguiente captura:

2. Si los mensajes son vistos desde una computadora personal con navegador Internet Explorer

Si el usuario utilizara Internet Explorer se generaría el siguiente mensaje de error, curiosamente culminando la estafa:

Sin embargo, Internet Explorer no goza de una popularidad muy elevada entre los internautas.

3. Si los mensajes son vistos desde una computadora personal con navegador Mozilla Firefox

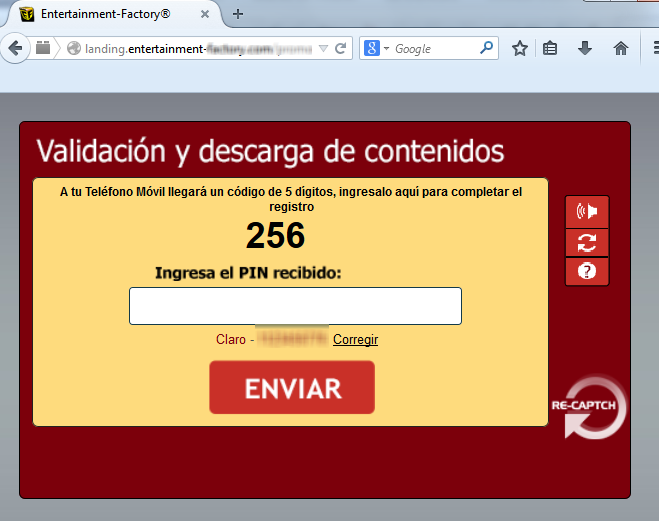

Como vimos anteriormente, el usuario es redireccionado hacia varios sitios que, mediante técnicas de geolocalización, detectan su ubicación. Esta es una clásica forma de saber qué contenido mostrar para terminar suscribiendo a la víctima a servicios de SMS Premium, como sucedía en la masiva campaña de engaños en WhatsApp que reportamos hace unos meses.

4. Si los mensajes son vistos desde un smartphone con Android

El patrón es similar cuando se accede desde un sistema operativo Android. A continuación podemos ver el momento inicial del engaño, cuando el usuario afectado etiqueta a cien contactos en Facebook:

Si algún distraído ingresa al dominio de Dropbox comienzan las redirecciones que veremos en las siguientes pantallas:

Estas ocurren de manera veloz y son casi transparentes para el usuario final, aunque lo que realmente está ocurriendo en esta etapa es la personalización de la campaña, es decir que dependiendo de la ubicación el contenido que se mostrará es diferente.

En las siguientes imágenes podemos ver cómo el usuario es redirigido a falsas encuestas que terminan nuevamente en inscripciones a servicios de SMS Premium, e inclusive a sitios no oficiales de descarga de aplicaciones:

¿Y los usuarios caen habitualmente en estas estafas?

Podemos basar nuestra respuesta afirmativa en tres puntos:

- Los comentarios que los usuarios dejan refiriéndose al complemento fraudulento:

- El hecho de que el enlace a Dropbox se cayó tras saturarse por la cantidad de visitas que recibió, como podemos ver en la siguiente imagen:

- Las calificaciones del complemento, que han subido de 0 a 5.650.

Aunque ya en 2011 circulaba una estafa con el título “Averigua quién visita tu perfil”, parece que esta posibilidad atrae a muchos usuarios que están dispuestos a hacer clic.

Teniendo en cuenta solamente estos tres pilares podemos deducir que lamentablemente existe gente que cae diariamente en este tipo de engaños y hace clic. Por eso es importante compartir esta información de concientización sobre las estafas que día a día circulan en las redes sociales.

¿Qué hacer si has caído en este engaño?

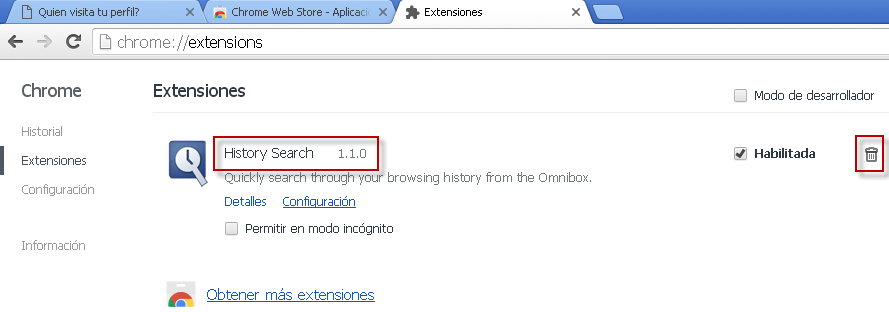

En primer lugar te aconsejo que desinstales esta extensión. Es sencillo accediendo desde el menú de Chrome a “Más herramientas” y luego a “Extensiones”, o bien escribiendo en la barra del navegador “Chrome://extensions”.

Deberás dirigirte al complemento con el ícono que se ve en esta captura para su eliminación:

Seguido a esta operación deberás hacer clic en el botón “Eliminar” para confirmar su eliminación.

En caso de haber compartido y etiquetado a tus contactos, sería conveniente alertarlos. Además, deberías cambiar tu contraseña de Facebook por si acaso, y si la reusaste en otro servicio también allí. Para esto, ten en cuenta los tips para crear una contraseña segura.

Si deseas tener mayor información de cómo protegerte de este tipo de engaños en Facebookpuedes visitar nuestra guía para identificar y protegerte de estafas en redes sociales.

Fuente:https://www.welivesecurity.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad