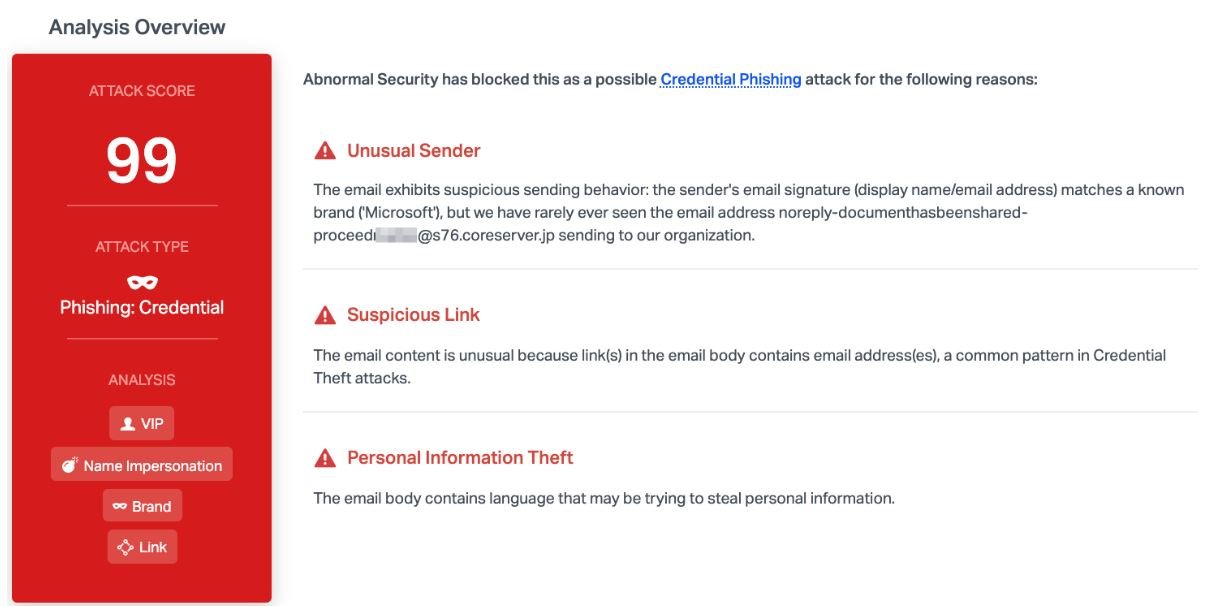

Especialistas en seguridad web reportan la detección de una campaña maliciosa en la que los atacantes emplean mensajes automatizados de SharePoint para enviar correos electrónicos de phishing contra usuarios de Office 365.

Una característica que resalta en este ataque es que el email empleado por los actores de amenazas no está dirigido contra un usuario en específico, sino que trata de abarcar cualquier posibilidad relacionada con el trabajo del destinatario. De este modo, los cibercriminales aprovechan las altas probabilidades de que un usuario caiga en la trampa, con lo que obtendrán acceso a sus credenciales de inicio de sesión y las emplearán de forma maliciosa.

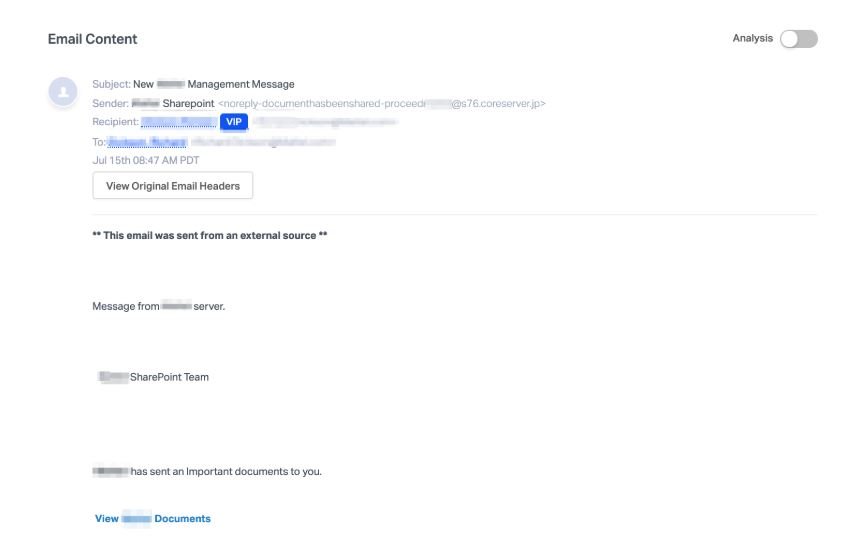

Después de analizar algunos correos electrónicos relacionados con el ataque, los expertos en seguridad web concluyeron que estos mensajes son breves y emplean términos y estructuras similares al texto de las notificaciones automáticas. Los actores de amenazas emplean el nombre de la compañía objetivo en todos los lugares posibles con el objetivo de hacer creer a las víctimas que se trata de comunicación interna; al igual que otras campañas de phishing, el correo electrónico contiene un enlace a un sitio malicioso.

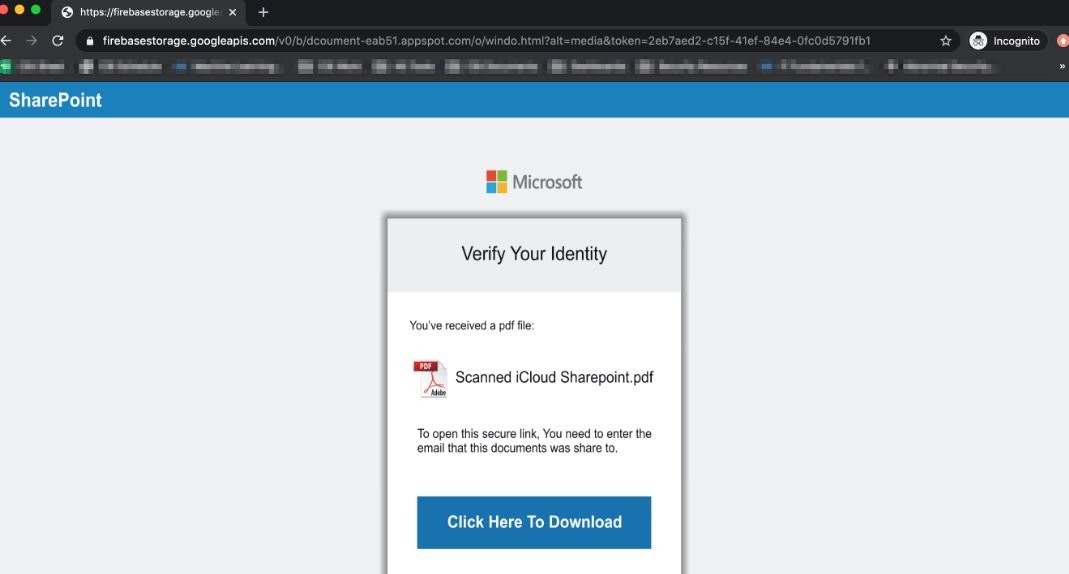

Respecto a la carga útil empleada en el ataque, su descarga inicia proporcionando a la víctima un botón; al hacer clic en éste, los usuarios son redirigidos a un formulario de envío en el que los actores de amenazas extraerán las credenciales de inicio de sesión de las víctimas. El sitio web malicioso también podría descargar un documento PDF para redirigir a los usuarios a otros sitios web.

Este ataque podría poner en riesgo las redes de toda la organización, pues los actores de amenazas podrán lanzar ataques posteriores para extraer credenciales con privilegios más elevados y acceder a información confidencial de la organización objetivo, mencionan los especialistas en seguridad web.

El informe indica que este ataque es altamente efectivo gracias a la técnica para ocultar la URL maliciosa de los hackers, disfrazada de texto vía un hipervínculo. Si la URL no estuviese oculta, el usuario objetivo podría detectar la actividad maliciosa. Además, la página a la que los usuarios son redirigidos es prácticamente idéntica a un archivo seguro de Sharepoint, donde se pide a los usuarios ingresar sus credenciales de inicio de sesión. Los hackers incluso se tomaron el tiempo de incluir los logotipos oficiales de Microsoft y Sharepoint, dándole al sitio web una apariencia más legítima.

La recomendación para los usuarios es la misma cuando se trata de una campaña de phishing, lo mejor es ignorar esta clase de mensajes y notificar al área de TI para analizar la situación y, en caso de ser necesario, contener las amenazas antes de que sea tarde.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad