Investigadores de la Universidad de las Indias Occidentales han identificado vulnerabilidades críticas en el protocolo de seguridad Wi-Fi Protected Access 3 (WPA3), exponiendo riesgos potenciales para redes consideradas altamente seguras. Combinando ataques Man-in-the-Middle (MITM) con técnicas de ingeniería social, el equipo demostró cómo los atacantes podrían eludir las protecciones de WPA3 y obtener credenciales de red, lo que ha generado preocupación en la comunidad de ciberseguridad.

Antecedentes: El Marco de Seguridad Mejorado de WPA3

Introducido en 2018 como sucesor de WPA2, WPA3 fue diseñado para abordar las debilidades conocidas de su predecesor. Una característica clave de este protocolo es el mecanismo de autenticación Simultaneous Authentication of Equals (SAE), diseñado para mejorar la protección de contraseñas y prevenir ataques de diccionario offline. WPA3 también incluye un “modo de transición” para garantizar compatibilidad con dispositivos WPA2. Sin embargo, este modo de transición ha demostrado ser un punto importante de explotación.

La Metodología del Ataque: Un Análisis Detallado

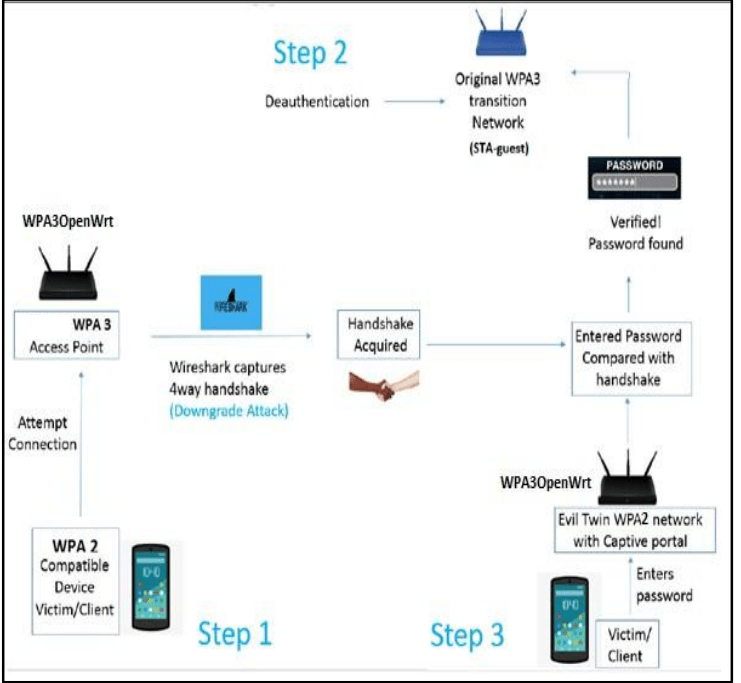

El equipo de investigación, liderado por los expertos en ciberseguridad Kyle Chadee, Wayne Goodridge y Koffka Khan, describió un proceso de ataque de varios pasos que explota las vulnerabilidades de WPA3 en su modo de transición. El ataque requiere condiciones específicas, como una red mal configurada o usuarios no conscientes de los riesgos. A continuación, se detalla su metodología:

- Degradación y Captura del Handshake

- Los atacantes iniciaron un ataque de degradación para forzar a la red a retroceder a configuraciones WPA2, lo que permitió capturar una parte del handshake de WPA3. Esto fue crucial para la explotación posterior.

- Desautenticación de Usuarios

- Los usuarios legítimos fueron desconectados forzosamente de la red WPA3 original, creando una oportunidad para que los atacantes lanzaran un punto de acceso falso.

- Creación de una Red “Gemela Maliciosa”

- Utilizando una Raspberry Pi y herramientas como Airgeddon, los atacantes simularon un punto de acceso malicioso (conocido como “gemelo malicioso”) que imitaba a la red WPA3 legítima.

- Ingeniería Social a través de un Portal Cautivo

- Las víctimas que intentaron reconectarse a la red fueron redirigidas a un portal cautivo falso. Allí, los usuarios fueron engañados para ingresar sus contraseñas de Wi-Fi, que luego fueron validadas contra el handshake capturado.

Observaciones Técnicas Clave

La investigación resalta varias debilidades en WPA3, particularmente en su modo de transición. Entre las más destacadas:

- El ataque solo fue posible cuando los marcos de gestión protegidos (PMFs) no estaban habilitados. Los PMFs, que mejoran la protección de las comunicaciones de gestión entre dispositivos, suelen estar deshabilitados por usuarios con poco conocimiento técnico.

- Algunos dispositivos que no lograron conectarse a redes de transición WPA3 contradicen las afirmaciones de la Wi-Fi Alliance sobre la compatibilidad perfecta con WPA2.

El equipo enfatizó que, aunque el ataque requiere condiciones específicas, como configuraciones incorrectas de red e interacción del usuario, las implicaciones son significativas para entornos que dependen de WPA3 para la seguridad de infraestructuras críticas.

Implicaciones para la Seguridad Inalámbrica

Esta investigación destaca los desafíos persistentes en la seguridad de las redes inalámbricas, incluso con protocolos avanzados como WPA3. A medida que el uso de la tecnología inalámbrica se expande en diversas industrias, vulnerabilidades como estas representan riesgos tanto para empresas como para usuarios individuales. Los cibercriminales podrían explotar estas brechas para acceder a datos sensibles, interrumpir operaciones o lanzar ataques adicionales.

Impacto en la Comunidad de Ciberseguridad:

- Pérdida de Confianza en la Seguridad de WPA3: Muchas organizaciones y consumidores han adoptado WPA3 bajo la suposición de que ofrece fuertes protecciones. Este estudio cuestiona esa suposición.

- Aumento del Riesgo para Dispositivos IoT: Con los dispositivos IoT confiando en la conectividad inalámbrica, una violación en redes protegidas con WPA3 podría comprometer ecosistemas completos.

Recomendaciones para Mitigar Riesgos

Para abordar estas vulnerabilidades, los investigadores y expertos en ciberseguridad recomiendan las siguientes mejores prácticas:

- Habilitar Configuraciones Seguras: Los usuarios y administradores deben asegurarse de que los marcos de gestión protegidos (PMFs) estén habilitados en todos los dispositivos y puntos de acceso.

- Campañas de Concienciación para los Usuarios: Es fundamental educar a los usuarios sobre los peligros de las redes falsas y cómo reconocer portales cautivos maliciosos.

- Limitar el Uso del Modo de Transición: Cuando sea posible, las organizaciones deben deshabilitar el modo de transición de WPA3 y migrar completamente a redes exclusivas de WPA3.

- Supervisar la Actividad de la Red: Implementar sistemas de detección y prevención de intrusiones para monitorear actividades inusuales, como desautenticación no autorizada o puntos de acceso maliciosos.

Además, la comunidad de ciberseguridad debe fomentar mejoras continuas en el estándar WPA3, así como el desarrollo de contramedidas para enfrentar estas amenazas emergentes.

Un Llamado a la Investigación y la Innovación

Este estudio sirve como recordatorio de que incluso los protocolos de seguridad más avanzados pueden ser vulnerables a explotaciones creativas por parte de atacantes. A medida que la batalla entre profesionales de ciberseguridad y adversarios se intensifica, la innovación continua es esencial.

El equipo de investigación ha anunciado planes para seguir investigando las vulnerabilidades de WPA3 y trabajar en el desarrollo de salvaguardas más avanzadas para futuros protocolos inalámbricos. Su trabajo forma parte de un esfuerzo más amplio para garantizar que la seguridad inalámbrica evolucione junto con la creciente complejidad de las amenazas cibernéticas modernas.

Reflexiones Finales

Los hallazgos de este estudio son una llamada de atención para organizaciones e individuos que confían en WPA3 como solución definitiva para la seguridad inalámbrica. Si bien WPA3 representa un avance significativo en comparación con WPA2, esta investigación destaca la importancia de la vigilancia, la educación y la defensa proactiva en el mantenimiento de redes seguras.

La comunidad de ciberseguridad debe continuar colaborando, innovando y adaptándose al panorama de amenazas en constante evolución. A medida que crece la adopción de WPA3, las lecciones de esta investigación deben guiar los esfuerzos para proteger las comunicaciones inalámbricas en un mundo cada vez más conectado.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad