Una vulnerabilidad con la función de grabación de macros puede ser el culpable.

El comportamiento similar al de un registrador de teclas tiene preocupados a algunos clientes de teclados Corsair K100. Varios usuarios informaron que sus periféricos ingresaron aleatoriamente texto en su computadora que escribieron previamente hace días o semanas. Sin embargo Corsair le dijo a Ars Technica que el comportamiento es una vulnerabilidad no un registro de teclas y posiblemente esté relacionado con la función de grabación de macros del teclado.

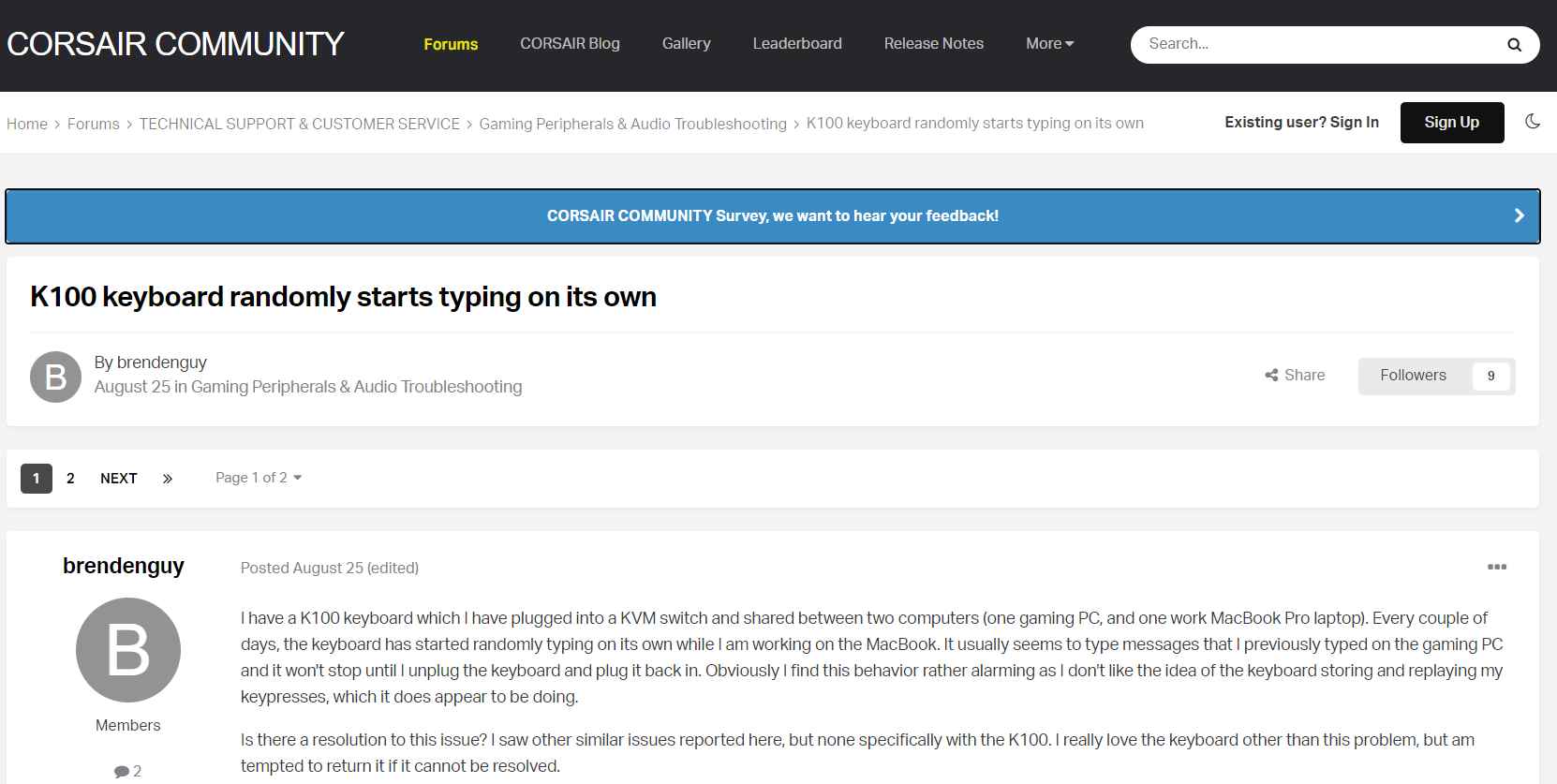

Un lector nos avisó de un hilo en curso en el foro de soporte de Corsair que un usuario inició en agosto. El usuario afirmó que su K100 comenzó a escribir por sí solo mientras lo usaba con una MacBook Pro, una computadora para juegos y un conmutador KVM.

“Cada dos días el teclado ha comenzado a escribir al azar por sí solo mientras trabajo en la MacBook. Por lo general parece escribir mensajes que escribí anteriormente en la PC para juegos y no se detendrá hasta que desenchufe el teclado y vuelva a enchufar vuelva a entrar” escribió el usuario “brendenguy”.

Aparentemente, diez usuarios respondieron al hilo (no podemos verificar la validez de cada reclamo o cuenta pero Corsair confirmó que se trata de una vulnerabilidad conocido) informando experiencias similares.

Uno dijo que su teclado comenzó a ingresar una “línea específica de un correo electrónico muy confidencial” mientras interactuaba con los datos del consumidor con su PC en modo seguro. Un usuario señaló que no usa el software iCue de Corsair para programar periféricos pero tuvo una experiencia similar. Otro dijo que su K100 escribió más de 100 letras en contra de su voluntad y que los restablecimientos de fábrica y la limpieza de la memoria del teclado no resolvieron la vulnerabilidad. También hay algunos hilos en el foro Linus Tech Tips con personas que afirman tener la misma vulnerabilidad. Algunos clientes dijeron que temían haber sido hackeados en ese momento mientras que algunos acusaron a Corsair de registrar teclas de manera sigilosa.

Corsair confirmó a Ars que recibió “varios” informes de que el K100 actúa así pero afirmó que “no hay una función de hardware en el teclado que funcione como un registrador de teclas”. La compañía no respondió de inmediato a las preguntas de seguimiento sobre cuántos teclados se vieron afectados.

“Los teclados de Corsair inequívocamente no registran la entrada del usuario de ninguna manera y no tienen la capacidad de registrar pulsaciones de teclas individuales” dijo el representante de Corsair a Ars Technica.

También insistieron en que la vulnerabilidad no está muy extendida con solo un “pequeño número” de quejas de “decenas de miles” de ventas de K100.

La compañía está investigando qué está causando la vulnerabilidad, pero cree que podría estar relacionado con la capacidad del teclado para grabar macros. Algunos pero no todos los usuarios vieron la vulnerabilidad resuelta con una actualización de firmware reciente emitida por Corsair según Corsair y una persona en el foro de Corsair (aunque afirmaron tener diferentes vulnerabilidades después de realizar la actualización).

“La función de macro podría estar activando y grabando inadvertidamente las entradas del teclado, y posiblemente del mouse. Estas macros luego se activan y reproducen las entradas en un momento posterior y se malinterpretan como registro de teclas. Todavía estamos investigando la naturaleza precisa de la vulnerabilidad con nuestro clientes” dijo el portavoz de Corsair.

Un usuario en el foro de Corsair dijo que cuando su K100 ingresó inadvertidamente el texto que escribieron hace días, la entrada incluía los mismos retrocesos y pausas que recordaron haber hecho cuando escribieron originalmente el contenido, lo que suena como una función de macro. El K100 de Corsair permite la grabación de macros con o sin su software propietario.

Esto tampoco es una vulnerabilidad único. Encontramos discusiones de hace años en Reddit que informaron un comportamiento similar con los teclados de Logitech , y algunos concluyeron que la grabación accidental de macros era la culpable.

Aún así, no culpamos a los usuarios por ser cautelosos. Después de todo todos sabemos lo discreta que puede ser la tecnología de registro de teclas. Hemos visto keyloggers acechando de forma encubierta en todo desde el panel táctil de la computadora portátil y los controladores de audio hasta las computadoras portátiles corporativas y las redes y accesorios de computadora como teclados y cables .

Incluso si no hay actividad maliciosa, cualquier comportamiento errático de un periférico tan avanzado y costoso como el K100 es frustrante. Corsair es una de las marcas de periféricos para juegos más conocidas y el K100 es uno de sus teclados más caros. Con un MSRP de $ 200 el K100 tiene algunas de las características más llamativas incluido el debut del sistema en chip Axon de Corsair que permite una tasa de sondeo de 8,000 Hz , interruptores mecánicos ópticos, un banco de teclas macro y un dial programable. No hemos visto ningún informe de vulnerabilidades similares con el Corsair K100 Air u otros teclados de la marca.

Cualquier cliente afectado debe comunicarse con el grupo de soporte de Corsair, dijo el representante de Corsair. También dijeron que los usuarios afectados podían restablecer el K100 desconectando el teclado y luego manteniendo presionada la tecla Esc durante cinco segundos mientras lo enchufaban.

En respuesta a cualquier persona que todavía esté preocupada por la seguridad del teclado Corsair, el portavoz de la compañía dijo: “Corsair se toma muy en serio la privacidad de los datos del cliente, e incluso si un solo usuario se ve afectado, trabajaremos rápidamente para resolver la vulnerabilidades”. Le preguntamos a Corsair si ofrecería reembolsos por el K100 y actualizaría este artículo si recibimos una respuesta.

El K100 de Corsair salió al mercado en octubre de 2020 y tiene una garantía de dos años.

Fuente: https://arstechnica.com/gadgets/2022/12/corsair-says-bug-not-keylogger-behind-some-k100-keyboards-creepy-behavior/

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad