Scout2 es una herramienta de seguridad que permite a los administradores de AWS y especialistas en cursos de protección de datos personales evaluar la postura de seguridad de su entorno. Usando la API de AWS, Scout2 reúne datos de configuración para la inspección manual y resalta automáticamente las áreas de alto riesgo. En lugar de verter a través de docenas de páginas en la web, Scout2 proporciona una vista clara de la superficie de ataque de forma automática.

Nota: Scout2 es estable y recibe mantenimiento de manera activa, pero una serie de características y elementos internos pueden cambiar. Es por eso se pide al usuario que tenga paciencia los desarrolladores a medida que encuentran el tiempo suficiente para trabajar y mejorar la herramienta. No dude en informar un error con detalles (por ejemplo, salida de la consola utilizando el argumento “–debug”), solicitar una nueva característica o enviar una solicitud de extracción.

Instalación

Instalar vía pip:

$ pip install awsscout2

Instalación desde la fuente:

$ git clone https://github.com/nccgroup/Scout2

$ cd Scout2

$ pip install -r requirements.txt

$ python setup.py install

Requerimientos

Recursos informáticos

Scout2 es una herramienta de subprocesos múltiples que recupera y almacena los ajustes de configuración de su cuenta AWS en la memoria durante el tiempo de ejecución. Se espera que la herramienta se ejecute sin problemas en cualquier computadora portátil moderna o máquina virtual equivalente. La ejecución de Scout2 en una máquina virtual con recursos informáticos limitados, como una instancia de t2.micro, no ha sido preparada y probablemente provocará la interrupción del proceso.

Python

Scout2 está escrito en Python y es compatible con las siguientes versiones:

- 2.7

- 3.3

- 3.4

- 3.5

- 3.6

Credenciales AWS

Para ejecutar Scout2, necesitará credenciales de AWS válidas (por ejemplo, identificación de clave de acceso y clave de acceso secreta). La función o cuenta de usuario asociada a estas credenciales requiere acceso de sólo lectura para todos los recursos en una serie de servicios, incluidos, entre otros, CloudTrail, EC2, IAM, RDS, Redshift y S3.

Si no está seguro de qué permisos otorgar, la política de IAM Scout2 Defaultenumera los permisos necesarios para una ejecución predeterminada de Scout2.

Cumplimiento de la política de uso aceptable de AWS

El uso de Scout2 no requiere que los usuarios de AWS completen y envíen el formulario de solicitud de prueba de vulnerabilidad/penetración de AWS. Scout2 solo realiza llamadas a AWS API para obtener datos de configuración e identificar fallas de seguridad, lo que no se considera exploración de seguridad ya que no afecta la red y las aplicaciones de AWS, como informan expertos en cursos de protección de datos personales del Instituto Internacional de Seguridad Cibernética.

Uso

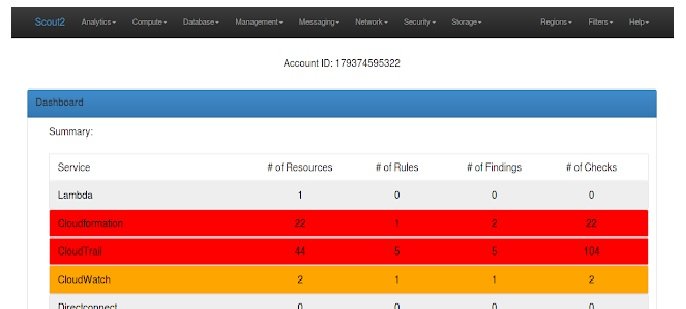

Después de realizar una serie de llamadas a la API de AWS, Scout2 creará un informe HTML local y lo abrirá en el navegador predeterminado. Con una computadora ya configurada para usar AWS CLI, boto3 u otro AWS SDK, puede usar Scout2 con el siguiente comando:

$ Scout2

Nota: las instancias de EC2 con un rol de IAM se ajustan a esta categoría. Si se configuran múltiples perfiles en sus archivos .aws/credentials y .aws/config, puede especificar qué credenciales usar con el siguiente comando:

$ Scout2 –profile <PROFILE_NAME>

Si tiene un archivo CSV que contiene la clave de acceso de API y el secreto, puede ejecutar Scout2 con el siguiente comando:

$ Scout2 –csv-credentials <CREDENTIALS.CSV>

Documentación avanzada

El siguiente comando proporcionará la lista de opciones de línea de comando disponibles:

$ Scout2 –help

Para mayores detalles, especialistas en cursos de protección de datos personales recomiendan revisar la información alojada en https://github.com/nccgroup/Scout2/wiki

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad