En los últimos dos años, ransomware de sitios web se ha convertido en uno de los tipos de malware más desarrollado. Después de los infames antivirus falsos, esta es la segunda ola del malware más prominente. Este tipo de malware es rentable porque ofrece servicios de “remoción de malware” para los usuarios de ordenadores infectados. Pero a diferencia de los antivirus falsos, que en la mayoría de los casos no son maliciosos, sino que utilizan una técnica de ingeniería social para que las personas paguen por la eliminación de amenazas inexistentes, ransomware es un monstruo muy aterrador. No se pretende que sea un buen tipo. Se paraliza el ordenador hasta que pague el rescate.

Entonces, ¿qué pasó? ¿Por qué no vemos más campañas de antivirus falsos en gran escala, mientras que vemos muchísimas campañas de ransomware es a mil por hora? Creo que la respuesta es método de pago.

AV Falsos y Tarjetas de Crédito

Antivirus falsos simulaban ser apoyado por empresas de renombre. Para parecer legítimos, tuvieron que aceptar tarjetas de crédito y por lo tanto trabajar con bancos. Como una amenaza predominante de la época (sólo en 2008 más de un millón de personas fueron engañadas) tales esquemas han atraído la atención de las autoridades, que, entre otras cosas, se encargaron de demostrar bancos de lavado de dinero y empresas de procesamiento de tarjetas de crédito usados por los estafadores. Brian Krebs escribió cómo y por qué las cosas empezaron a cambiar en 2012:

No requiere un juez, un oficial de la ley y no requiere mucho en términos de capacidades sofisticadas de seguridad. Si usted puede comprar un producto es porque hay un registro de este producto y este registro apunta a la cuenta del comerciante que recibió el dinero”, dijo Savage. “Visa y MasterCard desaprueban la compra ilegal de las ventas realizadas en sus redes y actuarán apropiadamente cuando haya reclamaciones basadas en marcas encubiertas.

Desde entonces, algunos de los bancos han cerrados, otros decidieron se mantener alejados de los estafadores. Como resultado, hoy en día ya no es tan fácil implementar campañas masivas de “scareware” utilizando métodos de pago white hat (crucial para la campaña parecer legítima).

Ransomware y Bitcoin

El ransomware no pretende ser un negocio legítimo. Desde el principio, sabe que tiene que tratar con criminales por lo que es natural que el único método de pago que aceptan son los bitcoins anónimos. Definitivamente, este no es un método intuitivo, tal como tarjetas de crédito o PayPal, pero a quién le importa si la víctima ya está arrinconado y esa es la única manera de recuperar sus archivos (si no tiene una copia de seguridad).

¿Estes esquemas de ransomware eran factibles hace 5-8 años, cuando elos antivirus falsos eran un éxito? No, porque no podían aceptar tarjetas de crédito o PayPal, ya que sus transacciones son fácilmente detectables y no hay duda de que muchas de las víctimas comunicarían esos casos a la policía. Bitcoin, u otras monedas anónimas cifradas no eran también una opción. En primer lugar, la mayoría de estas opciones no existía en ese momento. Por ejemplo, Bitcoin fue creado sólo en 2009. En segundo lugar, incluso después de 2009, se tomó un par de años para construir un ecosistema alrededor del bitcoin para alcanzar un buen nivel de adopción.

Con la adopción masiva de Bitcoin, pronto vamos a ver nuevos tipos de esquemas criminales de malware.

Ransomware de Sitios Web

Ahora los hackers están pensando en la expansión del ransomware de los ordenadores para los sitios web. En 2015, comenzamos a ver más y más ataques, como ataques de DDoS que pedían Bitcoins y hackers pidiendo rescate para sitios cifrados (1 Bitcoin ou ~$420) para decodificar los archivos.

CTB-Locker

Este año , estamos viendo cómo es infame el ransomware de PC llamado de CTB-Locker que está intentando entrar en un nuevo nicho de ransomware de sitios web.

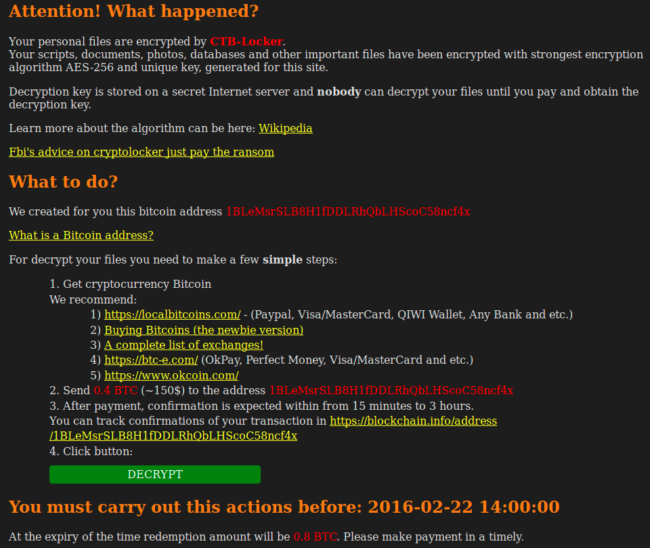

Ese fue el mensaje que han puesto en sitios web cifrados en febrero:

Es un mensaje estándar para el CTB-Locker tomado de la versión para PC.

El rescate cuesta 0.4 BTC (Bitcoins) si pago inmediatamente, o 0.8 BTC si pago después de unos días. Como se puede ver, el precio de (0.4 BTC / $170) es más alto que en las campañas típicas de antivirus falsos ($40-$80), pero mucho más bajo que los 3 BTC que o mesmo CTB-Locker pedía para PCs cifrados. También es menor que el1 BTC, que ransomware pedía para sitios cifrados en diciembre de 2015.

El Precio del Rescate Cayó en Marzo

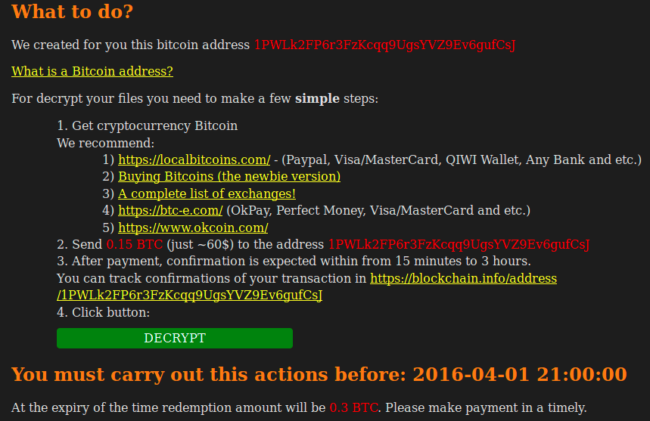

Al parecer, esta caída de los precios fue sólo un paso intermediário. En marzo el mensaje de CTB-Locker es así:

Como puede verse, sólo un mes más tarde, el rescate cayó de 0.4 BTC a 0.15 BTC (~$63) y de 0.8 BTC a 0.3 BTC (~$125) para pagos futuros. Ahora el rango de precios se ve como lo de los antivirus falsos. ¿Es una coincidencia? Probablemente sí, pero si se piensa en ello, el “ransomware de sitios web” está más cerca de un “scareware” que su versión para ordenadores. Voy a dejarlos pensar en eso. Mientras tanto, voy a enseñarte algunos otros cambios interesantes entre la versión de febrero y marzo del CTB-Locker para los sitios web.

“Decodificación Gratuita”

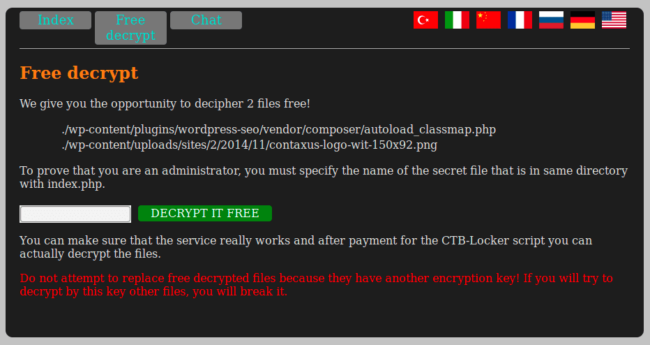

CTB-Locker encripta los dos archivos al azar con una clave diferente y permite que la víctima les descifre gratuitamente como una demostración de su funcionalidad.

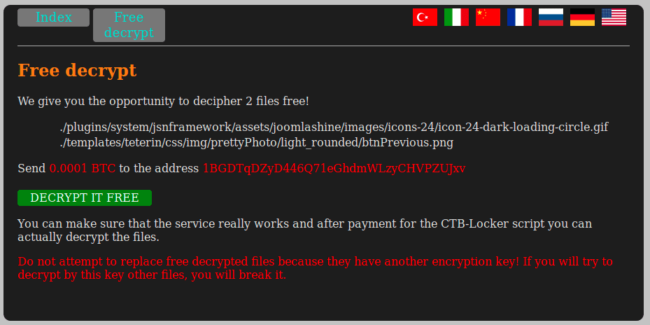

Esto ayuda a aumentar la confianza de que después de pagar el rescate, el sitio podrá ser restaurado. Pero vea cómo esta característica ha cambiado en marzo:

Se ve igual, pero tenga en cuenta que la prueba “gratuita” ahora cuesta 0,0001 BTC.

¿Qué está pasando? ¿Por qué piden dinero(0.0001 BTC es solamente 4 centavos de dólar, pero todavía tiene que pagar) para una prueba gratuita? ¿Por qué están agregando obstáculos en vez de facilitar? Voy a volver a estas cuestiones un poco más tarde, después de que te muestro otro cambio interno importante en la versión de marzo del CTB-Locker.

La Decodificación a través de Sitios Gate de Terceros.

ThisIsSecurity describe como la versión del mes de febrero del CTB-Locker para sitios web funciona. Esto demuestra que una decodificación exitosa depende de los scriptsaccess.php en un centenar de sitios “gates” de terceros. Pero este enfoque no es fiable. Estos sitios gate son atacados también, por lo que el script access.php se puede eliminar de ellos en cualquier momento. Para aumentar las posibilidades de que el script de decodificación funcione dentro de un gate en vivo, cada script tiene una lista de tres gates aleatorios predefinidos, es decir,

admins = ["hxxp://stian .malkenes .com/access.php", "hxxp://autobot .sk/access.php", "hxxp://cresynin .com/cgi-bin/access.php"];

Pero incluso estas tres gates predefinidos no pueden proporcionar una garantía absoluta de que el sitio podrá ser decodificada después del pago.

El problema con esta capa intermediaria no fiable se resolvió con éxito en la versión de marzo del CTB-Locker. La solución es muy elegante. Se basa en el tema más caliente en el mundo del Bitcoin – blockchains.

Blockchains

Blockchains son cadenas de transacción verificadas. Debido a la naturaleza distribuida del sistema Bitcoin y su fuerte encriptación, no puede ser falsificado. Mucha gente piensa que la tecnología del blockchain podría destruir el negocio financiero convencional haciendo que todo sea más barato y eliminando los intermediarios, tales como bancos, notarios, etc.

Para entender cómo el CTB-Locker utiliza blockchains, tenemos que entender lo siguiente:

- Cada transacción de Bitcoin se registra en la base de datos distribuida públicamente del blockchain.

- Si envía bitcoins a una cartera y su dueño gasta el dinero, ello se grabará en un blockchain público.

- La base de datos del blockchain es público y cualquiera puede ver todas las transacciones de una cartera de Bitcoin. Si sigue las blockchains, se puede ver toda la historia de cada coin.

- Hay servicios de utilidades (y de reputación) que le permiten ver los blockchains de Bitcoin. Por ejemplo, blockexplorer.com e blockchain.info. CTB-Locker usa los dos servicios.

- Cada grabación en blockchain contiene toda la información importante acerca de la transacción, como timestamps, direcciones de carteras (wallet), valores, links a transacciones relacionadas, etc.

- En 2014, la versión 0,9 del protocolo de Bitcoin se ha ampliado para que las transacciones pudiesen contener pequeños bloques arbitrarios de texto (metadatos) en el campo OP_RETURN. Esa metadata OP_RETURN es lo que hace que blockchains sean aplicables en muchos campos lo que no tiene relación con Bitcoin.

- La mayoría de las transacciones con Bitcoin no son gratuitas. El sistema de tasas no es muy simple, pero la mayoría de las transacciones requieren por lo menos un porcentaje mínimo de 0.0001 BTC.

Ahora usted sabe lo suficiente para entender el cambio que se produjo en la versión de marzo del CTB-Locker para sitios web.

Uso de Blockchains en CTB-Locker

Para cada sitio cifrado, los hackers crean una nueva cartera Bitcoin con una dirección única que se publica en la página de solicitud de rescate. Por ejemplo:

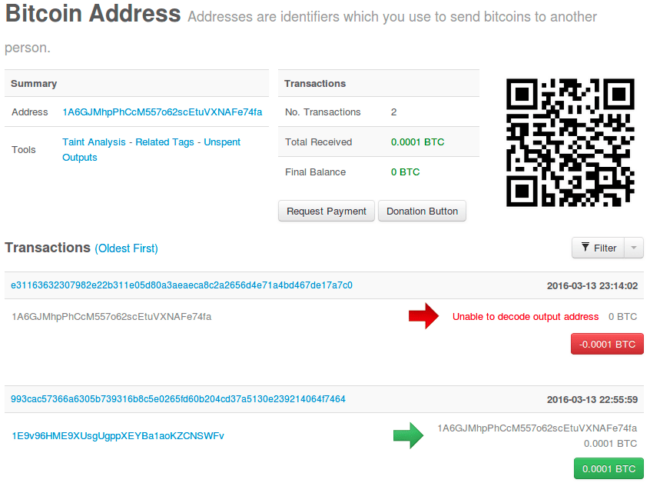

1A6GJMhpPhCcM557o62scEtuVXNAFe74fa (esta es una dirección de bitcoin real generada por un sitio comprometido)

Las Claves de Descifrado en OP_RETURN

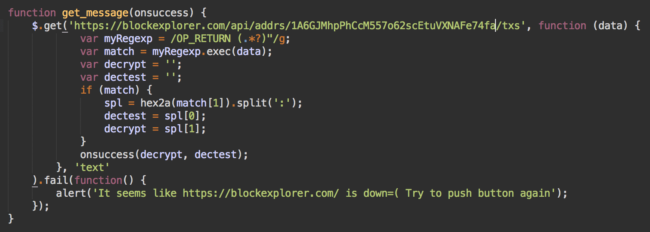

Cuando la víctima paga el rescate, o transfere la tasa de BTC de 0.0001 para la decodificación “gratuita”, los hackers comproban la cantidad transferida. Si ven 0.0001 BTC, el blockchain de la cartera es agregado con una nueva transacción cuyo campoOP_RETURN contiene la clave de descifrado para los dos archivos de prueba gratuitos. Si las víctimas pagan el rescate total, añaden una transacción con claves para la prueba y para el resto de los archivos cifrados.

La Tasa de 0.0001 BTC

Como usted ya puede darse cuenta, los hackers no pueden simplemente añadir la transacción OP_RETURN a una cartera vacía sin revelar su otra cartera. Además, tienen que pagar la tasa de 0.0001 BTC para la transacción. Esto explica por qué piden a las víctimas para transferir una tasa mínima nominal para la decodificación de prueba “gratuita”. Esta transferencia inicial crea un blockchain para la cartera y proporciona suficiente dinero para pagar la cuota de transacción OP_RETURN. La tasa de 0.0001 BTC no se considera un obstáculo para la prueba “gratuita”, ya que es una muy pequeña cantidad de dinero para cualquier persona (4 centavos de dólares hoy en día), y las personas que realmente quieren decodificar sus sitios tendrán que comprar bitcoins.

Viendo las Transacciones de Bitcoin

Unos minutos más tarde, la transacción OP_RETURN se valida y se propaga a través de los nodos distribuidos del sistema Bitcoin y se hace visible en los servicios que proporcionan información sobre blockchains. Los hackers sugieren que sus víctimas rastreen sus transacciones en el sitio web blockhain.info. Por ejemplo, aquí hay una verdadera blockchain de “decodificación gratuita” de un sitio afectado: https://blockchain.info/address/1A6GJMhpPhCcM557o62scEtuVXNAFe74fa

Aquí se puede ver que hay transacciones relacionadas a esta dirección Bitcoin. La primera operación (verde) transfirió 0.0001 BTC para esta dirección el 13 de marzoa las 22:56. La segunda operación (roja) transfirió 0.0001 BTC 20 minutos después.

Al hacer clic en el enlace de transacción en rojo, se observa que la tasa de operación fue de 0.0001 BTC y que tiene un valor OP_RETURN (desplácese hacia abajo hasta la sección Output Scripts), el cual decodifica ae185da0a5b6acce8fa999e146f461558: . En este valor, todo antes de los dos puntos es la clave de la prueba de decodificación y todo después de los dos puntos es la clave completa de decodificación del sitio web. Ya que era una transacción de strong>0,0001 BTC, OP_RETURN sólo contiene la clave de prueba gratuita de decodificación.

API Blockexplorer

Esta era una representación de blockchain simple. Sin embargo, el script CTB-Locker prefiere trabajar con una versión para ordenadores proporcionada por la API del sitio blockexplorer.com.

Aquí se ve lo mismo blockchain ofreceido por la API del Blockexplorer en el formato JSON: https://blockexplorer.com/api/addrs/1A6GJMhpPhCcM557o62scEtuVXNAFe74fa/txs

Así que en lugar de utilizar gates poco fiables en los sitios web hackeados de terceros, la versión de marzo del CTB-Locker lee las claves directamente de los servicios públicos de información de blockchain que son mucho más fiables. Esa es la belleza de las transacciones con Bitcoin – todo es público y transparente y, al mismo tiempo, se puede mantener las cosas en el anonimato e indetectables para las direcciones IP reales.

Falla de Lockers de Sitios Web

A pesar de las soluciones técnicas inteligentes, no puedo decir que la versión de CTB-Locker para sitios web es exitosa. Ella bajó el precio de su rescate por una razón: los webmasters simplemente no pagan por ellos.

El modelo que funciona para PCs no funciona para los sitios web. Si el CTB-Locker cifra un PC, se pierde archivos realmente importantes: documentos, imágenes, archivos de audio y vídeo, archivos y copias de seguridad locales. Si no hay ninguna copia de seguridad externa (en unidades externas, otros equipos, nubes, etc.) todos los archivos se pierden. Usted puede tener un montón de basura en sus equipos, pero si se pierden, pronto se dará cuenta de que se trataban de archivos importantes (para su trabajo o archivos personales) y que usted estaría dispuesto a pagar para conseguirlos. Es por eso que hay servicios que recuperan datos de discos duros que han fallado.

En el caso de fallo del disco o el cifrado de archivos, la solución más barata de recuperación proporciona una nueva copia de seguridad externa. Pero todos sabemos que muchas personas no hacen copias de seguridad de datos del ordenador. Esto es especialmente cierto para las personas que no son tan expertas en la computadora y que son las víctimas más probables de diferentes tipos de malware (incluyendo ransomware).

Pero si pensamos en sitios web, veremos que la mayoría de los planes de alojamiento web (incluso los más baratos) vienen con las copias de seguridad. Esto significa que incluso los webmasters menos expertos pueden restaurar fácilmente sus sitios web cifrados durante un tiempo para una versión relativamente nueva en un período muy corto de tiempo sin tener que pagar nada. ¿Por qué pagar el rescate?

Es por eso que al principio de este post he dicho que el ransomware era más como un “scareware” que trata de engañar a los webmaster para que paguen por un servicio que no es necesario.

Tasa de Conversión del CTB-Locker para Sitios Web

Para probar esta hipótesis, busqué en Google: sitios cifrados por CTB-Locker y después se comprobé las transacciones para cada dirección bitcoin publicada en las páginas de solicitud de rescate (recuerde que el CTB-Locker genera direcciones bitcoin únicas para cada sitio cifrado). De casi 100 sitios que verifiqué, sólo uno tenía una “prueba de decodificación gratuita”, es decir, una transacción 0.0001 BTC (que he usado como ejemplo anteriormente, y era alguien que ya había utilizado bitcoins antes del ataque – no es una víctima típica). Las carteras de Bitcoin para todos los demás sitios cifrados tuvieron cero transacciones. Mi investigación mostró que ninguno de los webmasters pagó el rescate y la mayoría de ellos recuperaron sus sitios web con éxito (vi sus páginas de solicitud de rescate en la caché de Google). Los pocos sitios web que aún permanecen cifrados parecen haber sido abandonados (o sus propietarios simplemente no han visto el sitio web después de la infección).

Resumen

Las nuevas tecnologías cambian nuestras vidas de muchas maneras diferentes. Se abren posibilidades muy interesantes, pero también son responsables de las nuevas amenazas. Este post muestra cómo ransomware (y especialmente cripto-ransomware) ya es común gracias a Bitcoin y su tecnología blockchain.

Por otro lado, incluso el uso inteligente de las nuevas tecnologías no es una garantía de éxito cuando se tiene un modelo de negocio probado y comprobado (tried-and-true) de un nicho a otro. El problema son los detalles. En el caso de los sitios web de cripto-ransomware, estos datos de usuario proporcionan un fácil acceso a las copias de seguridad para la mayoría de los sitios web, lo que les permite no pagar las solicitudes de rescate.

Sin embargo, estoy seguro de que veremos nuevas olas de ataques de ransomware de sitios web. Los hackers siempre están tratando de cambiar sus tácticas y siempre están buscando una receta mágica para ganar dinero directamente a partir de los propietarios de sitios web comprometidos.

Fuente:https://blog.sucuri.net

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad