De nuevo tenemos que hablar de un ransomware y comienza a ser habitual que todas las semanas exista alguna novedad aunque en esta ocasión han sido varias. Expertos en seguridad han detectado la presencia de una amenaza de este tipo en Internet y que se ha bautizado con el nombre de PowerWare. Destacan de ella un modo de operación nunca visto hasta el momento.

Mientras otros malware del mismo tipo recurren a instaladores para llegar al equipo y posteriormente proceder al cifrado de los datos, en esta ocasión la amenaza se sirve de archivos de Microsoft Word con macros y comandos que se ejecutan haciendo uso de la PowerShell de los sistemas operativos Windows para llegar al equipo y proceder posteriormente al cifrado de la información. Pero no nos podemos dejar sorprender por esta táctica de instalación ya que posee mucho de la vieja escuela, como por ejemplo el método de infección, recurriendo sobre todo a correos electrónicos spam aunque hay expertos que afirman que también se puede encontrar en páginas de Internet de descarga de contenidos.

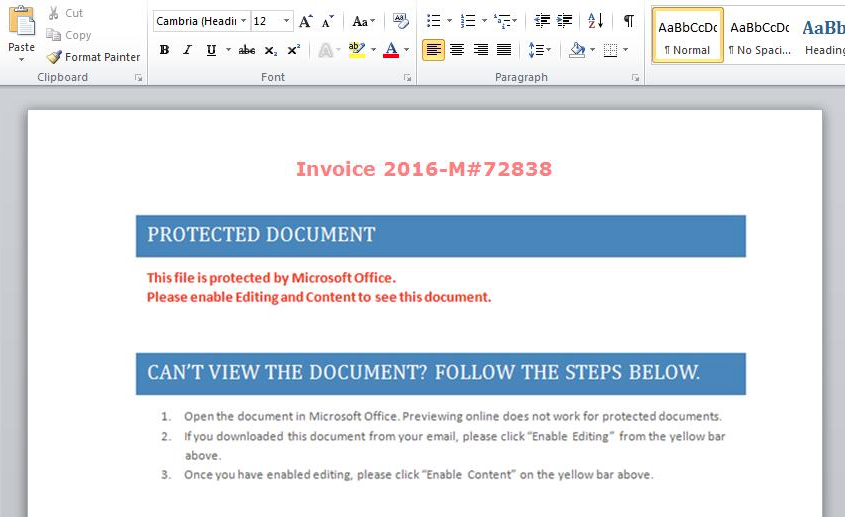

Tal y como nos podemos imaginar y a la vista de todo lo mencionado con anterioridad, en primer lugar se produce la descarga del archivo Word que contiene la macro que provoca la descarga del instalador de la amenaza. Pero para que esto se produzca en primer lugar se debe abandonar el modo seguro de visualización del documento y posteriormente activar esta función que permite la ejecución de esta porción de código. en el propio documento se encuentran instrucciones para realizar dicho proceso, haciendo creer al usuario que sin esta función no se visualizará de forma correcta el contenido.

Una vez hecho esto podría decirse que los archivos (o al menos algunos) están perdidos.

PowerWare utiliza la PowerShell para generar la clave de cifrado

Una vez se ha producido la descarga de un ejecutable con el nombre cmd.exe, este interactúa con la línea de comandos generando en primer lugar una clave de cifrado RSA de 2048 bits que se envía al servidor de control remoto. Una vez completado este proceso comienza el cifrado de la información y posteriormente la solicitud de 500 dólares que a priori deberían permitir recuperar el acceso. Pero siempre existen algunos aspectos que ponen en jaque a los ciberdelincuentes y esta amenaza tiene uno.

Aunque por el momento no existe una herramienta que permita recuperar los archivos de forma gratuita, los expertos han detectado que la clave generada se envía de forma no segura a través de Internet, pudiéndose capturar sin ningún tipo de problema.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad