Las buenas noticias comienzan a ser la tónica general cuando hablamos de este tipo de amenazas y no hay lugar a dudas a que los expertos en seguridad ganan terreno cada vez con mayor facilidad. En esta ocasión, ha sido el cifrado aplicado sobre los archivos por parte del ransomware CryptoHost el que ha caído, permitiendo recuperar el acceso de forma más o menos sencilla.

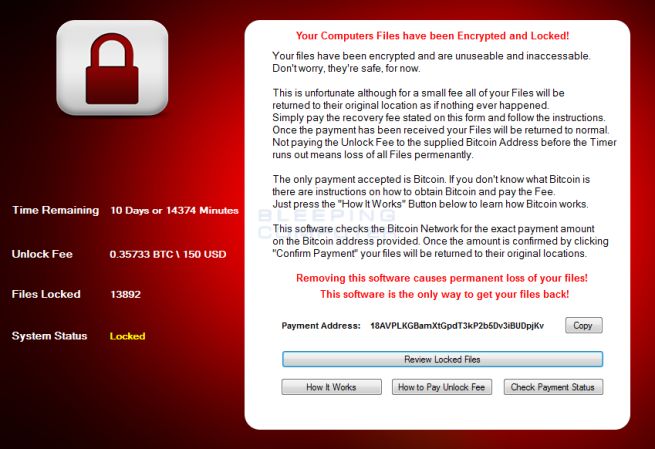

Apareció a principios de año y no hay nada que destacar con respecto a su funcionamiento, o al menos a simple vista, ya que es idéntico al de otras amenazas del mismo tipo con la única salvedad de la cantidad de dinero requerida, ya que por recuperar el acceso a los archivos el usuario deberá abonar 140 dólares o 0,33 Bitcoins. Pero lo más curioso de esta amenaza es que en realidad no lleva a cabo el cifrado de los archivos, de ahí que antes hayamos matizado que apenas hay cambios con respecto a otras amenazas. El ransomware comprime todos los archivos en una carpeta protegida por una contraseña, pero no hay de qué preocuparse, ya que la clave se puede obtener de una forma más o menos sencilla.

Todos aquellos cuya herramienta de seguridad haya detectado la infección, deben saber que a esta se la conoce como MSIL/Manamecrypt.A y Ransom_CRYPTOHOST.A.

Cómo puedo recuperar la información afectada por CryptoHost

Generalmente estos procesos son privadas, evitando que los ciberdelincuentes dispongan de la oportunidad para poner solución al problema que permite recuperar los archivos de forma gratuita.

Cuando la amenaza llega al equipo Windows, crea un archivo comprimido en la carpeta C:\Usuarios\[usuario]\AppData\Roaming al que se añaden los archivos de determinadas carpetas. Este archivo posee un nombre de aproximadamente 41 caracteres alfanuméricos pero sin ningún tipo de extensión. De entrada ya advertimos que se puede abrir con el WinRAR sin ningún tipo de problema. Pero ahí es donde tendremos que introducir la contraseña para acceder al contenido. La solución es muy sencilla, ya que es el nombre del archivo combinado con el nombre del usuario que se encuentra logueado en el sistema. Es decir, si el archivo posee como nombre 3854DE6500C05ADAA539579617EA3725BAAE2C57 y el usuario es RedesZone, la clave será 3854DE6500C05ADAA539579617EA3725BAAE2C57RedesZone.

Pero antes de llevar a cabo este proceso es conveniente ir al Administrador de tareas y terminar cryptohost.exe, para evitar que de nuevo se cifren los archivos al realizar el proceso y entremos en un bucle. Para proceder a su eliminación el método más seguro, eficaz y sencillo es hacer uso de Malwarebytes y realizar un escaneo del equipo pero tras matar el proceso citado con anterioridad.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad