IBM ha destapado un fraude sofisticado dirigido por una pandilla de Europa del Este bien financiado de los criminales cibernéticos que utiliza una combinación de phishing, malware y las llamadas telefónicas que ha anotado más de $ 1 millón de grandes y medianas empresas de Estados Unidos.

En las campañas de Dyre recientes, las organizaciones han perdido entre $ 500.000 y $ 1.5 millones y la tasa de infección de malware sigue aumentando. El nombre, que los investigadores de seguridad de IBM han apodado “El Lobo Dyre,” por lo que representa un nuevo nivel de sofisticación.

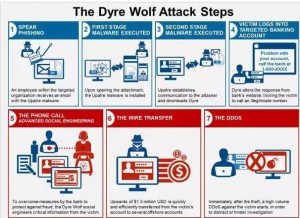

Cómo funciona el malware:

En primer lugar, Dyre empieza su camino en su organización al aparecer en las bandejas de inbox de los usuarios de Outlook como un correo electrónico con un archivo adjunto que dice un fax o una notificación de seguimiento del paquete. El único propósito de este programa es para descargar el más malicioso Dyre Troyano.

Una vez Drye se descarga, se intentará propagarse a sus compañeros de trabajo y amigos a través de Outlook. Entonces, Dyre vigilará su trabajo y esperar a que inicie sesión en una de las cientos de sitios web de bancos que Dyre tiene asignados para controlar.

Ahora, se pone interesante. Cuando intenta conectarse al sitio, Dyre pone fuera un mensaje que indica que su cuenta tiene problemas y que se debe llamar al número que aparece para ayudar a iniciar la sesión.

Esta parte del ataque ocurrirá independientemente de su navegador web. Chrome, Firefox, Internet Explorer y todos han sido falsificada con estas páginas falsas.

Si se llama a ese número, encontrará, no un sistema automatizado de la voz, sino una persona viva que quiere ayudarle.

Este es el malware “informático” que realmente utiliza la gente como parte de su ataque. Además, cuando usted llama, la persona en el otro extremo de la línea estará listo para su llamada. Así, por ejemplo, puede que le digan: “Hola, entiendo que usted está teniendo problemas con su cuenta bancaria de la bancomer, podría tener su nombre de usuario?”

Si usted va adelante con esta persona ,cuando haya terminado, usted realmente se ayudaría en su trabajo actual. Eso es porque la persona en el otro lado del teléfono se habrá iniciado transferencia electrónica a la cuenta de su empresa. El uso de un operador de telefonía en vivo es lo que hace el esquema único.

Entonces, mientras que sus fondos se recuperaron de un banco, para ocultar el rastro del dinero, el sitio web de su empresa será sometida a un ataque distribuido de denegación de servicio (DDoS). La idea parece ser que sus personas de TI y seguridad se mantienen demasiado ocupado para no poner atención o ayudarla sobre transacción financiera. Expertos de curso de seguridad informática recomienda los siguientes pasos:

- Capacitar a los empleados sobre las mejores prácticas de seguridad y la forma de informar sobre cualquier actividad sospechosa.

- Considere la posibilidad de la realización de ejercicios de simulacros de phishing periódicas donde los empleados reciben correos electrónicos o archivos adjuntos que simulan el comportamiento malicioso. Las métricas pueden ser capturados en cuántos incidentes potencial habría pasado si el ejercicio sido un ataque real. Utilice estos hallazgos como una manera de discutir las crecientes amenazas de seguridad con los empleados.

- Ofrecer capacitación en seguridad a los empleados para ayudar a entender las amenazas y las medidas que pueden tomar para proteger la organización.

- Proporcionar recordatorios regulares a los empleados en las campañas de phishing y el spam y que no deben abrir archivos adjuntos o enlaces de trabajo y correos electrónicos personales sospechosas.

- Capacitar a los empleados encargados de la banca corporativa nunca para proporcionar credenciales bancarias a cualquiera. Los bancos nunca le pedirá esta información.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad