Ocho meses después de haber hackeado los servidores de Hacking Team, la empresa que vendía spyware a gobiernos de todo el mundo (incluyendo el de España), el responsable de la filtración, Phineas Fisher, desvela cómo consiguió la información.

En julio del año pasado la empresa Hacking Team fue, valga la redundancia, hackeada. Para quienes desconozcan el caso o a qué se dedica esta compañía, podemos decir que sus principales beneficios vienen de vender software de vigilancia. Entre sus principales clientes podemos contar distintos organismos gubernamentales —también españoles—, lo que se extrajo de un ataque en el que se filtraron casi 400 GB de documentos que contenían toda su base de datos. Entre toda la información que se filtró también se contenía el código fuente de su sistema de vigilancia, así como los certificados de renovación y caducidad de los clientes de la empresa.

Como es lógico, esta brecha en los sistemas de seguridad de una de las empresas más despreciadas de todo Internet ocupó titulares en todas partes. Corrieron ríos de tinta con respecto a esto, con la única certeza de que el ataque había venido desde fuera. Lo que no se sabía era quién era este atacante o cómo lo había hecho. Ahora ya sabemos la respuesta a las dos cosas.

Phineas Fisher, el alias del hacker

Según podemos leer en Motherboard, después de ocho meses de silencio la persona tras el hack ha salido del anonimato y ha publicado una explicación detallada de cómo consiguió colarse en los sistemas de la empresa.

Esta guía se puede consultar en Pastebin y ha sido escrita por alguien que se hace llamar Phineas Fisher. El documento no sirve sólo como una explicación detallada de lo que hizo, sino que, según se recoge, también sirve para poner de manifiesto su ideología y los motivos que le llevaron a realizar el hack. Podemos leer esto al final de la guía: Y esto es todo lo que hace falta para derribar una empresa y detener sus abusos contra los derechos humanos. Esa es la belleza y la asimetría del hacking: con solo 100 horas de trabajo, una persona puede deshacer años de trabajo multimillonario. El hacking ofrece a los desfavorecidos una oportunidad de luchar y ganar.

Fisher comentó que filtrar documentos que muestren la corrupción y el abuso de poderes “hacking ético auténtico”, y no el trabajar para empresas que normalmente son las que deberían ser hackeadas. Este hacker ve a “Vincenzetti, su empresa y sus amigos de la policía, los militares y los gobiernos” como parte de una larga tradición de fascistas italianos. Según se recoge en WikiLeaks, Vincenzetti firma sus emails con el lema fascista Boia chi molla, algo que podríamos contextualizar como “traidor quien ceda”.

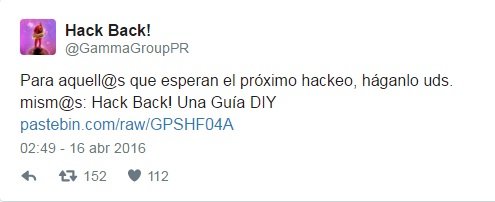

Detrás de la identidad de Phineas Fisher podría esconderse alguien de habla hispana. Según Motherboard el tal Fisher ha seguido escribiendo en español, y además nos hemos encontrado con este tuit:

El año pasado Fisher consiguió entrar en los servidores de Hacking Team, sin ser detectado durante semanas. Su intrusión culminó a primeros de julio del año pasado, cuando se produjo la filtración de todos los archivos confidenciales de la empresa,destapando todos sus secretos incluyendo su lista de clientes.

La noche en la que el hacker publicó los datos, reveló que era la misma persona que consiguió entrar en Gamma International en 2014. Esta empresa es competencia de Hacking Team y es la responsable de un spyware llamado FinFisher. Sin embargo, todavía quedaba por saber cómo una sola persona había conseguido avergonzar y ridiculizar a una empresa que se dedicaba a hackear a otros.

Ocho meses después del ataque Hacking Team sigue en activo. Por eso mismo Phineas Fisher ha publicado la guía detallando cómo lo consiguió. Lo ha planteado como una nueva humillación contra la empresa, y hay datos en ella que efectivamente los dejan en ridículo.

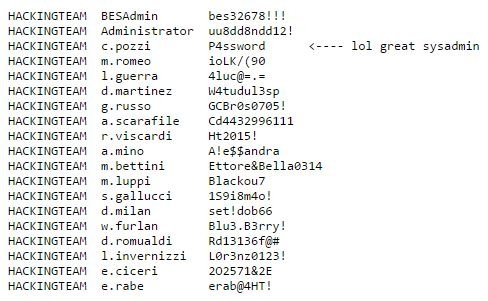

Contraseñas de acceso a la red de Hacking Team

Contraseñas de acceso a la red de Hacking Team

Cómo Phineas Fisher hackeó Hacking Team

Fisher puso un pie en la puerta a través de un bug de día cero. Este tipo de vulnerabilidades pasan por alto a los especialistas en seguridad de la empresa y a sus usuarios, por lo que no han sido parcheados. Según se recoge, el fallo todavía no ha sido parcheado. El hacker tampoco ha ofrecido ningún detalle con respecto a cómo encontró esta vulnerabilidad ni qué es exactamente.

Los pasos de Fisher por la red de Hacking Team fueron muy cautos. Empezó descargando correos electrónicos, para después ir consiguiendo acceso a otros servidores y partes de la red. Lo siguiente fue conseguir privilegios administrativos dentro de la red principal de la empresa, que utiliza como sistema operativo Windows. Después se dedicó a espiar a los administradores del sistema, con una atención especial a Christian Pozzi, ya que normalmente siempre tienen acceso a toda la red. A través de un keylogger consiguió las contraseñas de Pozzi registrando sus pulsaciones en el teclado, que después utilizó para acceder y filtrar toda la información sobre Hacking Team. Como ya se ha comentado, esto también incluye el código fuente de su software de vigilancia, que estaba alojado en una red aislada.

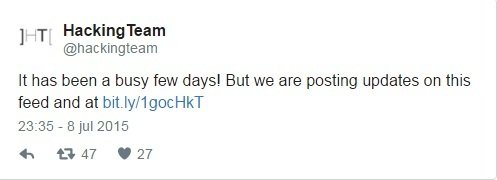

Después de esto, Fisher entró en la cuenta de Twitter de la empresa usando la función de “contraseña olvidada”, y durante la tarde/noche del 5 de julio anunció elhack a través de la cuenta oficial de Hacking Team. La cuenta de Twitter de Hacking Team, por cierto, lleva sin publicaciones nuevas desde el 8 de julio de 2015. Los rastros del paso de Fisher por ella han sido eliminados.

La veracidad del hack es difícil de determinar

Según se recoge, verificar si los detalles de la guía son ciertos es prácticamente imposible. A esto se añade que ni Hacking Team, ni las autoridades italianas han revelado nada que tenga que ver con el ataque. La investigación policial sigue su curso, y Phineas Fisher no parece preocupado por que puedan pillarle. Considerando que todavía soy libre, tengo dudas de su efectividad. (Phineas Fisher)

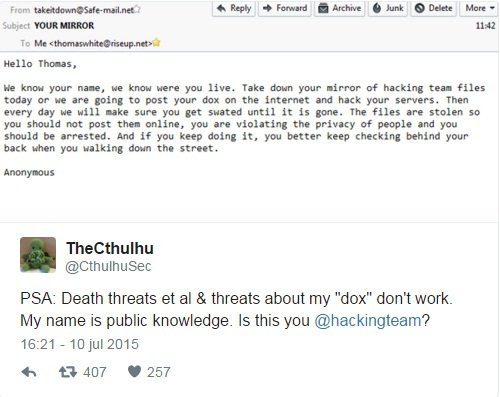

La guía concluye con una dirección de correo electrónico segura, que cualquiera puede utilizar para, literalmente, enviar “zero days, intentos de phishing, amenazas de muerte en italiano, acceso a cuentas bancarias, empresas, gobiernos, etc”. Ya se ha enviado amenazas de muerte en otras ocasiones a personas que han habilitado unmirror con los datos robados a Hacking Team:

Veremos cómo se desarrollan los acontecimientos a partir de ahora. La guía ha servido para arrojar luz sobre ciertos aspectos específicos del ataque a Hacking Team, y habrá que estar al tanto por si la empresa reacciona a esta publicación de alguna manera.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad