La esteganografía, una técnica milenaria para ocultar información vuelve a utilizarse en el marco de lo digital. Entre sus fines está el malware o el simple refuerzo de nuestra privacidad online. Esta es su historia.

Una foto de un precioso paisaje, una imagen GIF de un gatito o mono cayendo de un árbol. Hay cientos de métodos para enviar información oculta y cifrada con origen y fin criminal en Internet. Utilizar estas estampas bellas o graciosas es solo uno de los más extendidos. La esteganografía es una antigua forma de transmitir información oculta de más de 2.000 años de antigüedad y está más vigente que nunca. Las aplicaciones son muchas, entre ellas traspasar contenido pornográfico, instrucciones a terroristas o introducir virus mediante malware. Así que cuidado con esa última fotografía felicitándote el año nuevo que tantas ganas tienes de abrir. Quién sabe, igual eres lo suficientemente importante como para que seas el destinatario de este tipo de infección.

Hoy en día, los criminales, los piratas informáticos, los terroristas y espías se basan en este tipo de técnicas de información oculta. Cuantas más capas y los pasos que se necesita para enviar un mensaje secreto, mejor para eludir los firewalls y expertos en seguridad. Eso sí, estas técnicas no se limitan únicamente a introducir malware en los ordenadores. Una forma completamente nueva de comunicación crece en Internet, permitiendo a la gente a enviar cualquier cosa, desde una canción, un PDF de un libro prohibido o un archivo pornográfico oculto en el interior otros archivos de inocua de apariencia.

Una imagen válida para introducir malware mediante el uso de técnicas de esteganografía

Una imagen válida para introducir malware mediante el uso de técnicas de esteganografía

¿Qué es la esteganografía y cuándo aparece?

La esteganografía (steganos+graphos; oculto+escritura) es una técnica que se inició en la antigua Grecia que nos permite entregar mensajes camuflados dentro de un objeto o contenedor. De esta manera lo que queremos enviar no es detectado y pasa inadvertido. Esta forma de comunicación oculta se ha utilizado durante toda la historia humana hasta nuestros días. Tenemos el ejemplo de China en la época de las dinastías. Eran comunes las guerras en campañas de conquista, y en muchas ocasiones se debían transmitir mensajes de un lugar a otro. Se solía escribir sobre seda fina que comprimían hasta convertirla en una pequeña bola que el receptor se tragaba. El canal utilizado era un soldado o esclavo que transportaba el mensaje hasta su destinatario.

Plinio el Viejo fue un escritor y naturalista romano del siglo I antes de Cristo que describió técnicas para escribir mensajes ocultos, invisibles, gracias a la utilización de leche de algunas plantas. El uso de tintas invisibles ya era común en la antigüedad. En la época de la Inquisición española se conocía el uso de jugos cítricos como el limón para transcribir mensajes que no fueran perceptibles al ojo humano a no ser que se incidiera sobre el mensaje calor o luz. El primer libro que hablaba abiertamente de la esteganografía fue escrito por el monje alemán Johannes Trithemius en el Siglo XVI. En Steganographia, el considerado como precursor de la criptografía moderna trataba temas como la ocultación de la información.

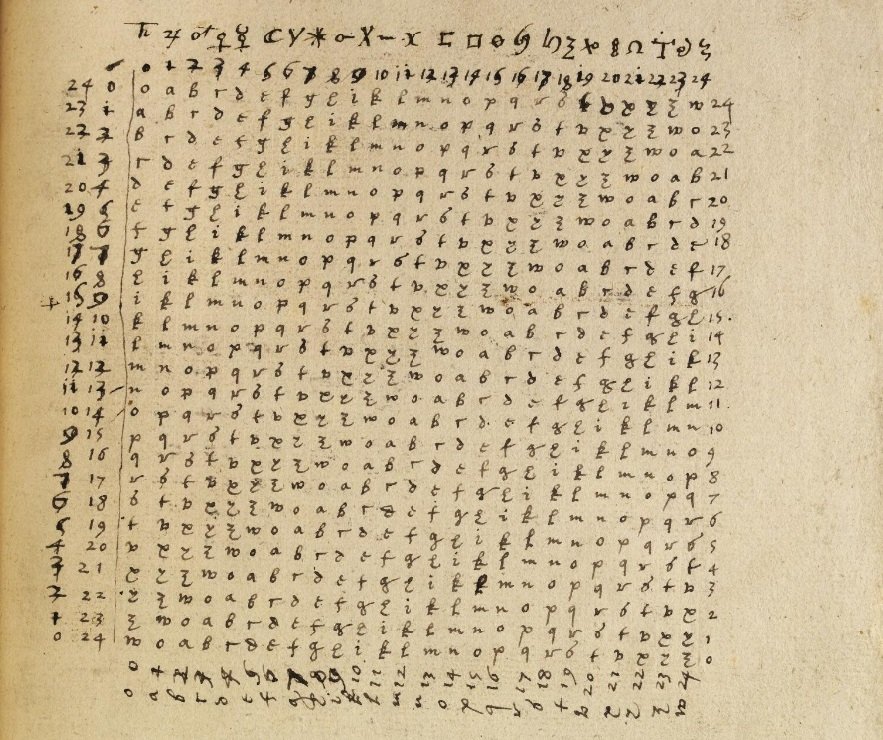

Un código esteganográfico escondido en este texto / [National Library of Wales] editada con licencia CC 1.0

Un código esteganográfico escondido en este texto / [National Library of Wales] editada con licencia CC 1.0

Hoy en día, la utilización de esta técnica en medios digitales es difícil de detectar ya que, como asegura en Atlas Obscura el científico de la Universidad Tecnológica de Varsovia, Wojciech Mazurczyk, si el usuario ve algo y no sabe de antemano que hay algo oculto, no tiene ningún sentido sospechar que algo puede estar pasando. Un ejemplo de esta técnica aportada por la tesis ‘Aplicaciones de la esteganografía en la seguridad informática’ de Héctor Fabio Villa y Juan Camilo muestra cómo se puede ocultar la letra ‘A’ en solo tres píxeles de una imagen que cuenta con un formato RGB (3 bytes).

| Píxeles originales de la imagen |

| (1 1 0 1 1 0 1 0) (0 1 0 0 1 0 0 1) (0 1 0 0 0 0 1 1) |

| (0 0 0 1 1 1 1 0) (0 1 0 1 1 0 1 1) (1 1 0 1 1 1 1 1) |

| (0 0 0 0 1 1 1 0) (0 1 0 0 0 1 1 1) (0 0 0 0 0 1 1 1) |

El mensaje a cifrar, la letra ‘A’ se representa en ASCII como esta lista de números: (1 0 0 1 0 1 1 1). La representación de los píxeles alterados sería de esta manera.

| Pixeles alterados de la imagen |

| (1 1 0 1 1 0 1 1) (0 1 0 0 1 0 0 0) (0 1 0 0 0 0 1 0) |

| (0 0 0 1 1 1 1 1) (0 1 0 1 1 0 1 0) (1 1 0 1 1 1 1 1) |

| (0 0 0 0 1 1 1 1) (0 1 0 0 0 1 1 1) (0 0 0 0 0 1 1 1) |

Cada píxel cambia tres de cada 24 bits, una cantidad minúscula que probablemente pasaría desapercibida en la mayoría de los controles debido a su poco peso. Es solo un ejemplo, pero ocultar esta letra serviría de base para hacer lo mismo con otros mensajes más largos.

Origen digital de pornografía infantil y terrorismo

Para hablar de la esteganografía aplicada al malware debemos centrarnos en su inicio en la época digital a principios de los años noventa. El programa S-Tools se utilizó para ocultar pornografía infantil dentro de diferentes archivos digitales entre 1998 y el año 2000, era el germen de esta técnica en un mundo digital. Los ataques mediante esta técnica no acabaron ahí. Recientemente se ha sabido que los yihadistas utilizan esta técnica en España (y en todo el mundo) para llevar mensajes a sus destinatarios, para captar. En una entrevista a El País, un informático aseguraba que era muy común la ocultación de ese tipo y que, además, utilizan servidores occidentales para almacenar esa información. Indica, incluso, que esos servidores desconocen la información que contienen y que, cuando se les avisa de un cierto tipo de dato comprometido, ya ha sido replicado en tantos servidores que es imposible eliminarlo por completo.

En 2014 se detectaron las primeras incursiones de un troyano llamado Zeus VM, una variante de Zeus, otro malware anterior del que nacieron multitud de variantes y copias debido a su éxito. VM llevaba ya unos meses infectando Internet, probablemente desde el año 2013 y la IP era de origen ruso. En Malwarebytes se hicieron eco del peligro de este virus, que utillizaba herramientas de esteganografía (en este caso imágenes de paisajes preciosos) para infectar. Se distribuía mediante correos electrónicos o directamente ataques a webs. Permitía recopilar información personal de los usuarios para poder hacer transacciones en línea. Gracias a pasar desapercibido con esas imágenes, que contenían una lisat de secuencias de comandos, monitorizaba el PC de la víctima y toda su actividad.

Desde el código binario también se puede esconder información

Desde el código binario también se puede esconder información

Los ejemplos de Deep Sound y Hammertoss

Los canales posibles son decenas, desde los mensajes en redes sociales hasta el más simple correo electrónico. Cualquier método es válido para pasar datos e informaciones ocultas, sea cual sea el fin último. Hamertoss ha sido el último ejemplo de esta unión de la esteganografía con lo digital y el malware. El virus creado por el grupo APT29 consiguió obtener información de empresas a principios de 2015 a través de Twitter, GitHub y servicios de almacenamiento en la nube. Se ocultaba en imágenes de apariencia inocente, como paisajes o animales.

Ciudado con los archivos que descargas en Internet

Ciudado con los archivos que descargas en Internet

Por otra parte tenemos el ejemplo de una aplicación que facilita la ocultación de datos. Es Deep Sound, un software que se puede descargar en Windows y que está diseñada específicamente para tratar de ocultar información dentro de un fichero musical MP3. El programa permite que escojamos la canción portadora del mensaje que queremos transmitir y luego se añade el texto interno que debemos encriptar. A medida que el mensaje crece también lo hace el peso del archivo y depende el usuario realizar un envío de mensaje disimulado u otro con mayor carga, que sería fácilmente detectable.

Los hackers escondidos: un tema actual y candente

Desde Secure Works también se hacen eco de la técnica y de cómo la utilizan los hackers para llegar a obtener información o directamente infectar una plataforma digital. En el Black Hat Europe 2015, una conferencia sobre seguridad en la red, Pierre-Marc Bureau y Christian Dietrich revelaron cómo los atacantes están ocultando su rastro en sus acciones. Indicaban que la esteganografía había resurgido gracias a lo digitaly que en la actualidad es una técnica al alza. Indicaron también que la ventaja de la esta técnica es que la comunicación entre un equipo infectado el origen es muy difícil de detectar, tanto para bots de rastreo como por humanos; señalando varias técnicas relacionadas con esta acción delictiva:

- Stegoloader es un software que permite esconder el código o lo que queramos enviar en imágenes PNG.

- Lurk trata de ocultar diversas direcciones URL de Internet en otro formato, esta vez el BMP.

- Gozi, por último, se encarga de disimular dominios de control del servidor en archivos ICO.

Las agencias gubernamentales deben estar al tanto de los nuevos estallidos de malware / [The National Crime Agency]editada con licencia CC 2.0

Las agencias gubernamentales deben estar al tanto de los nuevos estallidos de malware / [The National Crime Agency]editada con licencia CC 2.0

La ocultación de la identidad con fines lícitos

Bien es cierto que no todas las personas que utilizan este tipo de técnicas tienen un fin delictivo o peligroso, incluso hay expertos que utilizan parte de la idiosincrasia de este tipo de virus para un beneficioso fin. Estas personas utilizan parte de las técnicas del malware y la ocultación propias de la esteganografía para poder ofrecer a usuarios seguridad total en la red. De esta manera aseguran su privacidad gracias a la web profunda y programas como Tor. Los clientes que utilizan este software acceden a un nuevo abanico de posibilidades en una web que dificulta mucho más el rastreo y proporciona un anonimato que no es posible en la web típica. Esta dualidad de fines es una constante en el mundo de Internet, pues se utilizan las mismas técnicas para realizar todo tipo de acciones, unas más lícitas y otras directamente criminales.

Fuente:https://www.malavida.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad